În zilele noastre, dacă îi ceri unui expert în securitate câteva sfaturi de bază pentru a te menține în siguranță pe web, unul dintre cele mai importante lucruri pe care, probabil, le vei auzi este să descărci software doar din surse sigure. Uneori, nici măcar acest sfat simplu și evident nu te poate salva de la atacurile malware. Am găsit trei aplicații troianizate, găzduite pe download.cnet.com, unul dintre cele mai populare site-uri din lume, ce găzduiesc software, potrivit Alexa Rank.

Utilizatorul Crawsh din subredditul /r/monero a fost una dintre victimele unei astfel de întâmplări, dar, din fericire pentru el, povestea sa a avut un final fericit.

El a observat pentru prima oară că ceva nu este în regulă, atunci când a încercat să-și copieze adresa Monero și să o duplice într-un alt loc, iar adresa a fost refuzată, pe motiv că ar fi fost invalidă. Fiind un utilizator informat și experimentat, el a început să investigheze rapid cauza problemei, iar suspiciunea sa s-a adeverit – un atac malware. Adresa sa Bitcoin a fost interceptată în clipboard de către un program malware și înlocuită cu adresa hardcoded de Bitcoin a atacatorului. Spre norocul lui Crawsh, adresa înlocuită este valabilă doar pentru Bitcoin si patching-ul ei cu adresa Monero a făcut-o invalidă și, de aceea, a fost detectată de către aplicația țintă înainte ca o parte din valoarea monedelor sale Monero să dispară - desigur, nu așa au decurs lucrurile în cazul multor alte victime ale aceluiași malware, care au încercat să copieze adresele lor bitcoin, aducându-le atacatorilor câștiguri de 8,8 BTC în total, până astăzi. La data de 13 martie 2018, acestea au o valoare estimată de aproximativ 80 000 de dolari. Crawsh a scris în cele din urmă o postare detaliată pe subredditul /r/ monero, unde experiența lui a fost observată de către cercetătorul nostru malware, care a început apoi imediat investigarea cazului pentru a răspunde la câteva întrebări, iar eforturile sale n-au fost de prisos.

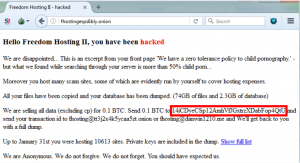

Am căutat pe Google adresa bitcoin a atacatorului, însă nu am reușit să dăm de urma vreunei victime. De exemplu, cineva a postat pe un blog despre hack-ul unui site (fără legătură cu acest cod malware). Cu toate acestea, în textul postării, adresa bitcoin originală a fost înlocuită cu adresa autorului de malware, așa cum arată a doua imagine. Astfel, autorul postării ar putea fi afectat și el de codul responsabil de furtul de bitcoin.

Distribuție

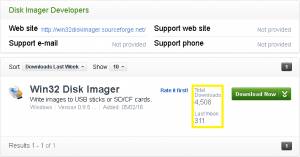

Am descoperit că sursa problemei lui Crawsh a fost aplicația Win32 Disk Imager, infestată cu virusul troian și descărcată de pe download.com, unde a fost găzduită din 2 mai 2016.

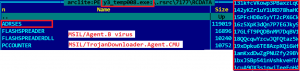

ESET detectează aplicația troianizată ca o variantă a MSIL / TrojanDropper.Agent.DQJ. Programul a fost descărcat de pe CNET de 311 ori doar în ultima săptămână și de peste 4500 de ori în total.

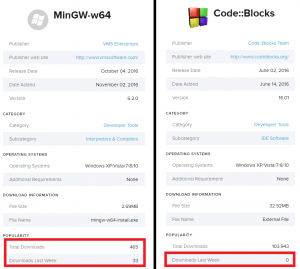

Mai târziu, pe parcursul anchetei, am aflat că Win32 Disk Imager nu este singura aplicație infestată cu acest troian, de pe download.com și am găsit cel puțin două alte cazuri de la aceiași autori. Primul este CodeBlocks, care a fost deja blocat de CNET datorită payload-ului MSIL / CLipBanker.DF. Code Blocks este un mediu de dezvoltare popular, de tip open-source, folosit de mulți dezvoltatori C/C++.

Mai există și MinGW-w64, care a fost disponibil pentru descărcare la începutul anchetei noastre. Acesta conține mai multe payload-uri malițioase, inclusiv un cod dedicat furtului de bitcoin și un virus. MinGW este, în principiu, un port de GCC (GNU Compiler Collection) pentru Microsoft Windows.

Statisticile de popularitate ale celor două sunt următoarele (informații direct de pe site-ul download.com). Rețineți că numărul de descărcări recente ale CodeBlocks este egal cu 0, deoarece a fost eliminat de CNET. Nu știm cu certitudine când a fost eliminat, însă datele noastre telemetrice ne trimit la luna martie 2017.

După notificarea făcută de ESET, CNET a eliminat rapid aceste aplicații troianizate de pe site-ul lor.

Analiză

Dropper troianizat (MSIL/TrojanDropper.Agent.DQJ)

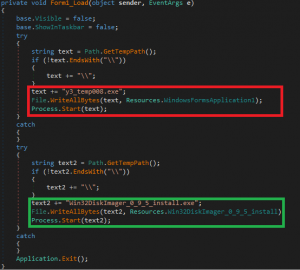

Prima fază de execuție a aplicației troianizate este un dropper foarte simplu, care extrage atât programul de instalare legitim al unei aplicații date (în acest caz Win32DiskImager, CodeBlocks, MinGw), cât și payload-ul periculos din același kit de instalare, salvează ambele fișiere în folderul %temp% și le execută.

Malware-ul care înlocuiește wallet-urile în clipboard (MSIL/ClipBanker.DF)

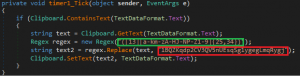

Payload-ul este foarte asemănător cu dropperul, ca simplitate - programul se copiază în locația %appdata%\Dibifu_8\go.exe și se adaugă la cheile de regiștrii, pentru a asigura persistența.

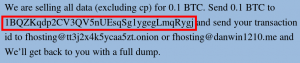

Înlocuirea adresei bitcoin în clipboard este realizată printr-un cod simplu de patru linii, care poate fi găsit mai jos, și care caută o adresă bitcoin printr-o expresie regex și o înlocuiește cu adresa hardcoded a atacatorului: 1BQZKqdp2CV3QV5nUEsqSg1ygegLmqRygj.

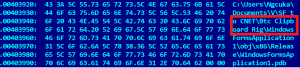

Atacatorii nu au depus prea mari eforturi pentru a-și ascunde intențiile, având în vedere că până și simbolurile debug ale dropperului și ale ClipBanker-ului le trădează intențiile. Credem că "SF to CNET" înseamnă SourceForce și CNET, deoarece toate cele trei aplicații au instanțele lipsite de malware în depozitul de coduri ale acestor surse.

C:\Users\Ngcuka\Documents\V\SF to CNET\Btc Clipboard Rig\WindowsFormsApplication1\obj\x86\Release\WindowsFormsApplication1.pdb

Există alți câțiva indicatori de compromitere pe care victimele ar putea îi caute. În primul rând, payload-ul și pachetul troianizat sunt extrase sub denumirea y3_temp008.exe, respectiv Win32DiskImage_0_9_5_install.exe în dosarul temporar și apoi executate.

Un alt malware care înlocuiește wallet-urile din clipboard (Win32/ClipBanker.DY)

Payload-ul este extras de aplicația troianizată MinGW-w64. Este o variantă ușor mai sofisticată, care folosește o expresie similară pentru căutarea portofelului digital:

Mai mult, el conține componente malițioase adiționale, criptate în resurse, împreună cu aproximativ 3500 de adrese bitcoin ale atacatorilor, care sunt folosite pentru a înlocui adresele victimei cu alta similară bazată pe primele trei caractere ale cheii (trunchiate în imagine):

Alte payload-uri livrate prin acest cod care subtilizează bitcoin au și path-uri de tip PDB. Una dintre ele este: C: \Users\Ngcuka\Documents\V\Flash Spreader\obj\x86\Release\MainV.pdf . Numele de utilizator este identic cu cel descoperit în path-ul PDB al primului cod responsabil de furtul de bitcoin. Astfel, suntem încrezători că toate aceste programe malware au fost dezvoltate de același autor.

Cum să cureți un sistem infectat

- Ștergeți kit-urile de instalare descărcate, numite win32diskimager.exe (SHA1: 0B1F49656DC5E4097441B04731DDDD02D4617566) resp. codeblocks.exe (SHA1: 7242AE29D2B5678C1429F57176DDEBA2679EF6EB) resp. mingw-w64-install.exe (SHA1: 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918) din locația folderului Download

- Eliminați exe din folderul %appdata%\dibifu_8\ (SHA1: E0BB415E858C379A859B8454BC9BA2370E239266)

- Eliminați y3_temp008.exe din folderul %temp%\ (SHA1: 3AF17CDEBFE52B7064A0D8337CAE91ABE9B7E4E3, respectiv C758F832935A30A865274AA683957B8CBC65DFDE)

- Ștergeți valoarea ScdBcd pentru cheia de registry HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

În cursul investigației noastre, am notificat CNET și au eliminat rapid aplicațiile trioianizate de pe site-ul lor, prevenind alte incidente.

Dacă aveți suspiciunea că vă confruntați cu o problemă de acest tip, instalați o soluție AV, care ar trebui să elimine fișierele automat. Cel mai bun sfat împotriva acestui gen de atac care urmărește să înlocuiescă subtil datele din clipboard este să verificați de două ori adresele copiate atunci când faceți tranzacții!

IoCs:

Aplicații troianizate:

| win32diskimager.exe | 0B1F49656DC5E4097441B04731DDDD02D4617566 | MSIL/TrojanDropper.Agent.DQJ trojan |

| codeblocks.exe | 7242AE29D2B5678C1429F57176DDEBA2679EF6EB | MSIL/ClipBanker.EY trojan |

| mingw-w64-install.exe | 590D0B13B6C8A7E39558D45DFEC4BDE3BBF24918 | MSIL/TrojanDropper.Agent.DQJ trojan |

ClipBankers:

| mingw-w64 payload #1 | BE33BDFD9151D0BC897EE0739F1137A32E4437D9 | Win32/ClipBanker.DY trojan |

| mingw-w64 payload #1 | 2EABFFA385080A231156420F9F663DC237A9843B | Win32/ClipBanker.DY trojan |

| mingw-w64 payload #1 | 7B1E9A6E8AF6D24D13F6C561399584BFBAF6A2B5 | Win32/ClipBanker.DY trojan |

| codeblocks.exe payload | E65AE5D0CE1F675962031F16A978F582CC67D3D5 | MSIL/ClipBanker.AB trojan |

| win32diskimager.exe payload | E0BB415E858C379A859B8454BC9BA2370E239266 | MSIL/ClipBanker.DF trojan |

Hat tip: Matthieu Faou, Alexis Dorais-Joncas, David Jagoš, Robert Šuman, Vladislav Straka și /u/Crawsh pentru munca depusă în această investigație.

Lasa un comentariu