WannaCryptor este încă prezent și este depistat atacând la o scară atât de largă, încât se situează pe lista celor mai active familii de ransomware.

Pe 12 mai 2017, WannaCryptor (cunoscut și sub denumirea de WannaCry și WCrypt) a făcut ravagii pe sistemele PC de pe glob, atingând valori de răspândire nemaivăzute anterior. Viermele criptografic s-a propagat prin exploit-ul EternalBlue care viza o vulnerabilitate critică într-o versiune veche a protocolului Server Message Block (SMB) dezvoltat de Microsoft, utilizând portul 445, care este folosit în principal pentru partajarea fișierelor și imprimantelor în rețelele corporative. În timpul unui astfel de atac infractorii cibernetici scanează pe internet în căutarea sistemelor care au portul SMB expus, datorită vlnerabilității, și lansează codul exploit împotriva oricărui echipament vulnerabil identificat. Dacă atacul inițial reușește, infractorul va rula un cod ulterior (payload) la alegere; în acest caz, codul responsabil pentru atacul ransomware WannaCryptor.D.

În anul 2020

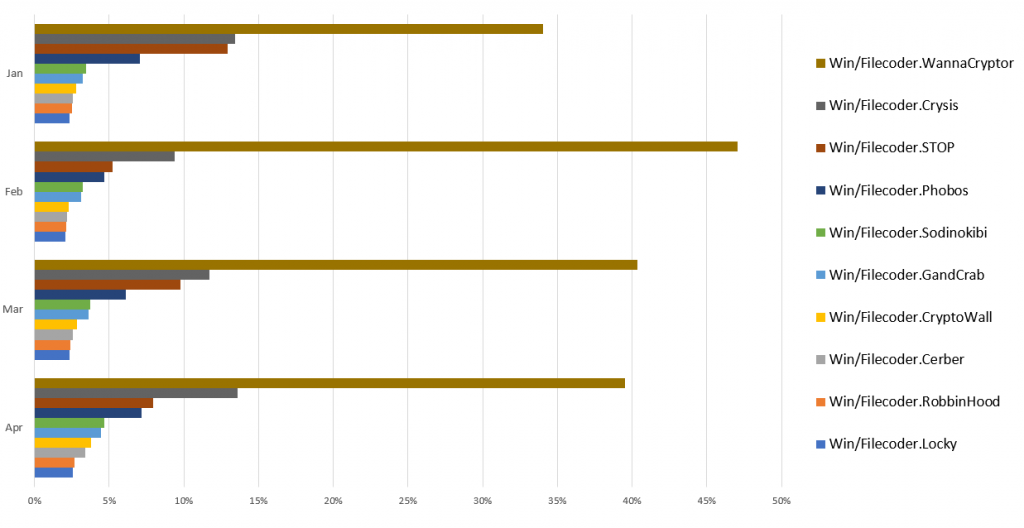

La trei ani de la lansare, WannaCryptor se menține încă un exemplar malware puternic în categoria ransomware. Potrivit raportului de analiza ESET Threat, care vizează primul trimestru al anului 2020, WannaCryptor conduce în continuare în clasamentul familiilor ransomware depistate, reprezentând 40,5% din detecțiile specifice atacurilor de acest tip. Dominarea părții de sus a clasamentului nu s-a oprit nici în aprilie, deși a scăzut cu aproape un punct procentual față de luna precedentă. Acest lucru continuă să fie surprinzător, pentru că au trecut totuși trei ani de la identificarea inițială a cel mai mare focar ransomware înregistrat vreodată. În cea mai mare parte a primului trimestru al anului 2020, detecțiile WannaCryptor au fost atribuite mostrelor deja foarte cunoscute, care s-au răspândit în regiuni cu un număr ridicat de sisteme PC neactualizate, precum Turcia, Thailanda și Indonezia.

Figura 1. Top 10 familii de ransomware, ianuarie-aprilie 2020

Să ne aplecăm atenția și asupra vulnerabilității și exploit-ului care a facilitat direct răspândirea și daunele aduse de WannaCryptor: EternalBlue. Atacurile care au vizat această lacună tehnică au cunoscut un declin pe parcursul primului trimestru. De fapt, până la sfârșitul primului trimestru al anului 2020, atacurile au fost la jumătatea maximului atins în unul din trimestrele din 2019 (trimestrul doi 2019, mai precis). Deși statistica poate părea încurajatoare să nu uităm că au trecut trei ani și totuși discutăm în continuare de o amenințare relevantă cu sute de mii de încercările de atac zilnice.

Potrivit Shodan, aproximativ un milion de sisteme Windows cu protocolul SMBv1 expus continuă să se conecteze pe internet (figura 2). Acest lucru înseamnă că există un milion de PC-uri care sunt susceptibile la atacuri din cauza vulnerabilității EternalBlue.

Figura 2. Date oferite de Shodan (începând cu 4 mai 2020)

Comparativ cu anul trecut, se remarcă o ușoară repoziționare a zonelor geografice în care se concentrază cele mai multe dispozitive afectate. În timp ce Statele Unite conduc în continuare topul cu cel mai mare număr de dispozitive vulnerabile, Rusia a depășit Japonia ajungând pe locul doi. Africa de Sud este o surpriză în acest clasament, pentru că anul trecut nici măcar nu apărea pe listă iar acum ocupă locul patru.

Este demn de remarcat faptul că deși EternalBlue a fost pus la stâlpul infamiei pentru că a facilitat infiltrarea atacurilor WannaCryptor, acesta nu este singurul atac de mare anvergură pe care l-a permis. Atât Diskcoder.C (numit Petya, NotPetya și ExPetya), cât și campaniile de răscumpărare BadRabbit sunt atribuite exploit-ului EternalBlue, fiind implementate online de grupul Shadow Brokers, după ce aceștia au sustras aparent informații de la Agenția Națională de Securitate a SUA (NSA).

Am învățat ceva?

Dacă privim retrospectiv, putem spune cu siguranță că focarul ransomware putea fi evitat încă din fazele sale incipiente dacă utilizatorii din întreaga lume ar fi luat măsurile necesare. Vulnerabilitatea a fost prezentată gigantului tehnologic Microsoft și drept urmare o actualizare critică de securitate a fost lansată ca parte a unei actualizări tipice „Patch Tuesday” cu 59 de zile înainte de începerea focarului global.

Mai mult, gigantul din Redmond a considerat depășită încă din 2013 prima versiune a protocolului SMBv1 - care în prezent are peste treizeci de ani și care conținea vulnerabilitatea EternalBlue - indicând atunci că este depășită iar utilizarea ei trebuie abandonată. Și chiar dacă patch-urile de remediere oferite de Microsoft nu a fost instalate, unele configurații de securitate de bază ar fi putut totuși împiedica WannaCryptor să infecteze dispozitivele în întregime. A învățat lumea cibernetică ceva de la unul dintre cele mai grave focare de ransomware din istorie?

Din păcate nu pare să fie cazul. În această notă, îl putem cita pe gânditorul spaniol George Santayana: „Cei care nu-și amintesc de trecut sunt condamnați să-l repete.”

Încă de la începutul celei de-a doua jumătăți a anului 2019, experții în domeniul securității cibernetice au început să tragă semnale de alarmă legate de BlueKeep, o vulnerabilitate RCE (Remote Code Execution (RCE) identificată în Remote Desktop Services (RDP), protocol pe care fiecare administrator al unei companii ar fi trebuit să îl actualizeze cât mai curând. Cu toate acestea, primele atacuri au fost înregistrate luni mai târziu. [ESET a lansat anul trecut un instrument utilitar gratuit pentru a verifica dacă un sistem Windows este vulnerabil față de atacuri care exploatează BlueKeep.]

Concluzii finale

Principala idee care merită extrasă din analiza de mai sus este că, la o distanță de peste trei ani, mulți oameni încă subestimează importanță actualizării sistemelor cibernetice, imediat ce este disponibil un patch și, aparent, nu respectă practici de securitate esențiale. Repetăm ca întotdeauna sfatul nostru că este foarte important să mențineți sistemul software și aplicațiile actualizate la zi și să combinați această practică cu un produs de securitate endpoint cu mai multe nivele de protecție. Vă asigurați astfel că sunteți protejați împotriva ransomware-ului ... și a tuturor celorlalte tipuri de atacuri informatice.

Lasa un comentariu