O amenințare majoră la adresa securității calculatoarelor o reprezintă codul malițios. De fapt, de-a lungul anilor, a devenit una dintre principalele cauze ale incidentelor de securitate, pornind de la primii viruși apăruți în 1986, până la cele mai sofisticate versiuni de malware de azi. Recent, un nou tip de malware, deși nu este unul în totalitate nou, a devenit din ce în ce mai problematic atât pentru afaceri, cât și pentru utilizatorii de acasă. Este cunoscut sub denumirea de ransomware.

Tipuri de ransomware

Anul trecut, cazurile de atac de tip ransomware au devenit provocări din ce în ce mai des întâlnite în domeniul securității calculatoarelor, provocând o creștere considerabilă a numărului de victime. Acest lucru este cauzat, la rândul său, de profiturile semnificative pe care infractorii cibernetici le pot obține în urma acestor campanii rău intenționate.

Această formă de atac poate părea inovativă, dar în realitate nu este. De fapt, primul caz cunoscut de ransomware datează de acum 25 de ani – troianul ‘SIDA’ a fost un cod malware care ascundea directoarele și cripta numele tuturor fișierelor de pe unitatea C, făcând astfel sistemul de neutilizat. Victimelor li se cerea atunci să “reînnoiască licența”, prin plata a 189 de dolari.

De atunci, au fost identificate numeroase programe noi prin care se încearcă extorcarea de bani de la utilizatori, dar spre deosebire de criptarea simetrică PC Cyborg (folosită de către troianul SIDA), acestea utilizau algoritmi de criptare asimetrică cu chei mai largi. În 2015, GPCoder și variantele sale ulterioare, au solicitat o plată cu valori între 100 și 200 de dolari pentru recuperarea fișierelor criptate cu extensii specifice.

Cu toate acestea, această versiune de cod malițios, se dezvoltă mai departe, existând grupuri de infractori cibernetici care oferă acest tip de malware drept serviciu. Ransomware as a Service (RaaS) a fost descoperit în urma unei expuneri a utilitarelor care deservesc la crearea de ransomware în mod automat, permițând infractorilor să creeze automat acest tip de cod malware, indiferent de expertiza tehnică a acestora.

În mod similar, odată cu știrile recente privind publicarea Hidden Tear, primul ransomware open source, a fost deschisă o nouă fereastră de oportunități pentru dezvoltarea unor astfel de coduri malware. Prin urmare, putem prezice crearea de coduri malware din ce în ce mai sofisticate și cu o preponderență crescută.

Creșterea numărului de versiuni

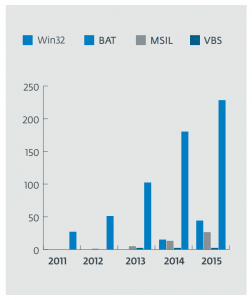

Unul dintre cele mai importante puncte ale evoluției ransomware-ului este creșterea numărului de versiuni identificate în ultimii ani, vizând diferite platforme și tehnologii. Următorul tabel arată faptul că, așa cum ar putea fi de așteptat, softurile și aplicațiile relaționate cu sistemul de operare Windows au fost cele care au prezentat o creștere de la an la an în ceea ce privește numărul de detecții.

Creșterea versiunilor pentru familia Filecoder (în ultimii cinci ani)

Dar, în plus față de Windows, au fost proiectate, de asemenea, numeroase versiuni pentru alte sisteme de operare. Spre exemplu, în cazul sistemului de la Apple, OS X, au fost detectate în 2015 versiuni ale familiilor Filecoder unice pentru acest sistem. Alte tehnologii, precum VBS, Python, BAT și PowerShell, sunt folosite de către infractorii cibernetici pentru a compromite sistemele utilizatorilor în scopul unui profit, de asemenea.

Evoluția amenințărilor

Cu toate că, până în prezent, sistemele de operare pentru desktop-uri sau laptopuri au fost subiectul principal de discuție, acestea nu sunt singurele platforme expuse la această amenințare. Cazuri de ransomware au fost descoperite, de asemenea, ca afectând dispozitive mobile, în special acelea care rulează sistemul Android (acesta fiind sistemul de operare cu cei mai mulți utilizatori în întreaga lume).

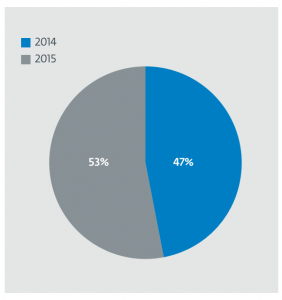

Primele familii care vizau Androidul au inclus un antivirus fals cu abilitatea de a bloca ecranele dispozitivelor. În anul 2014, Simplocker, primul ransomware pentru Android activat în Tor, ce cripta direct fișierele utilizatorilor, a fost descoperit de ESET. De fapt, numărul de familii de malware detectate în anul 2015 a fost cu 4% mai mare în comparație cu cel detectat în timpul anului 2014. O creștere relativ minoră a procentajului privind numărul de familii malware poate reprezenta o creștere uriașă în probele individuale.

Distribuirea multiplelor variante de Simplocker detectate în ultimii doi ani

În 2015, cercetătorii de la ESET au descoperit primul tip de ransomware pentru Android care bloca ecranul dispozitivului: acesta schimba codul de deblocare al telefonului pentru a preveni accesul proprietarului la propriul dispozitiv. Era o diferență semnificativă față de primele variante de troieni care blocau ecranele dispozitivelor cu Android – ridicând constant cereri de răscumpărare într-o buclă infinită de afișare.

Din moment ce acest mecanism nu a fost unul foarte complex din punct de vedere tehnic, unii utilizatori, în cunoștință de cauză asupra tehncii utilizate, au reușit să treacă de acesta. Ca rezultat, infractorii cibernetici au mers mai departe în eforturile lor și au creat noi familii de ransomware destinate blocării accesului la dispozitiv. Aceste noi familii, precum cea detectată de ESET drept LockerPIN, privează utilizatorii de posibilitatea găsirii unei modalități eficiente de a recâștiga accesul la dispozitivelele personale, dacă nu dispun de privilegii de root sau de serviciile unei soluții deja instalate de management al securității.

Cu toate acestea, Android-ul nu este singura platformă pe care ransomware-ul s-a dezvoltat. În 2013, Cryptolocker a devenit remarcabil în comunitatea anti-malware Windows din cauza numărului de infectări generate în diferite țări. Printre caracteristicile sale de bază se numără criptarea utilizând algoritmi de chei publice RSA 2048-bit, ce vizează doar fișiere cu anumite extensii, precum și comunicarea cu un server de comandă și control (C&C) prin intermediul rețelei anonime Tor.

În anul 2015, un nou val de ransomware a fost identificat, odată cu apariția CTB-Locker, descărcat pe calculatoarele victimelor folosind TrojanDownloader, așa cum s-a arătat în ianuarie 2015 în cazul Win32/ TrojanDownloader.Elenoocka.

Printre diferitele versiuni, a existat una cu mesaje și instrucțiuni de plată care viza țările vorbitoare de limba spaniolă.

Aceste evoluții ne determină să credem că ransomware-ul nu a găsit încă o limită în ceea ce privește numărul victimelor ce ar putea fi afectate și în privința complexității pe care codul – implicit și formele de atac – o poate obține. Se pare că acest tip de cod malițios este prezent și va continua să se transforme în următorii ani.

De la calculator la TV

Până în prezent, evoluția acestui tip de amenințare este evidentă prin numărul mare de variante, cu mecanisme din ce în ce mai complexe, care fac aproape imposibilă preluarea informațiilor înapoi de către utilizator cu excepția cazului în care se face plata cerută de atacator – o practică ce favorizează infracționalitatea. Este chiar posibil ca victima să plătească răscumpărarea fără a primi o cheie de decriptare – sau să existe posibilitatea să existe un fel de suport tehnic legitim, care nu ar putea recupera fișierele, deoarece nu este sensibil la un atac de tip forță brută.

De asemenea, această amenințare a fost diversificată în termeni de abordare și de vector. În ultimele luni ale anului 2015, a existat o creștere semnificativă a răspândirii de ransom care se concentrează asupra echipamentelor asociate cu Internet of Things (IoT). Numeroase dispozitive, precum ceasuri smart sau televizoare inteligente, pot fi compromise din cauza unui soft malițios de acest tip, în special cele care operează pe platforma Android.

Dar, IoT cuprinde mai mult decât ceasuri și televizoare inteligente. Produse ce variază de la automobile la frigidere au deja capacitatea de a se conecta la internet, iar toate operațiunile acestora sunt controlate de o anumită formă de CPU.

Cu alte cuvinte, acestea sunt computerizate. Deși există multe dispozitive pentru care nu s-a identificat până acum nici un fel de amenințare, operațiunile lor implică o componentă software sau firmware și conexiune la internet. Prin urmare, atacatorii pot fi atrași și pot fi în măsură să abuzeze, în scopul de a obține informații valoroase.

Testele proof-of-concept au fost deja efectuate, spre exemplu, controlul unui automobil fiind preluat cu succes dintr-o locație la distanță. Din acest motiv, în cazul în care măsurile de precauție necesare nu sunt luate de către producători și utilizatori, nu există nimic să poată împiedica un atacator să preia controlul asupra funcționalității unui dispozitiv și să ceară bani pentru a-l putea face din nou funcțional. Probabil, această versiune de amenințare nu este una pe care să o vedem prea des în viitorul apropiat, dar nu trebuie să pierdem din vedere faptul că este nevoie de vigilență pentru a evita problemele grave mai târziu.

Concluzie: Același scop pentru o altă amenințare

În ultimii ani, confiscarea accesului la informațiile stocate de către utilizatori și companii, pe diferite platforme, a devenit una dintre cele mai notabile tendințe ale dezvoltatorilor de cod malware. Impactul pe care îl poate avea această activitate asupra utilizatorilor, ridică o preocupare din ce în ce mai mare.

Este unul dintre cele mai îngrijorătoare tipuri de incidente de securitate, ce profită din plin de situațiile de lipsă a unei strategii eficiente de backup în cadrul companiilor iar succesul acestui tip de atac a făcut ca infractorii cibernetici să extindă amenințarea dincolo de sistemele și dispozitivele mobile care operează pe Windows. Impactul tot mai mare a ajuns să fie una dintre cele mai mari preocupări actuale ale consumatorilor și companiilor, deopotrivă.

În anul 2015, au fost înregistrate campanii mari de ransomware, în multiple limbi de circulație, cazul lui CTB - Locker, în ianuarie 2015, situație ce nu trebuie privită ca un eveniment izolat.

Pe măsură ce tehnologia a evoluat, mecanismele de protecție împotriva amenințărilor de tip ransomware, s-au îmbunătățit pe baza experienței, însă trebuie să fie însoțite de management și educație a utilizatorilor.

Cu toate acestea, nu toate dispozitivele pot fi protejate cu o soluție de securitate, acest fapt amenințând să devină un risc viitor pentru consumatori și companii. Pe baza acestei situații, în 2016, ne așteptăm să vedem mai multe campanii de ransomware care vor încerca să exploateze noi domenii de atac prin interzicerea accesului la informații sau servicii pentru utilizatori. Tendința în creștere de a avea cât mai multe dispozitive conectate la internet oferă infractorilor cibernetici o varietate mai mare de echipamente care ar putea fi atacate.

Din perspectiva securității, provocarea nu constă numai în detectarea, blocarea sau eliminarea unor astfel de atacuri, dar ține și de asigurarea unei disponibilități continue a informaților. În viitor, securitatea rețelei, prevenirea exploit-urilor și configurarea adecvată a dispozitivelor vor avea o importanță crescută în prevenirea acestor tipuri de atac, astfel încât utilizatorii să se poată bucura de tehnologie.

În următorii cinci ani, suntem pe cale să avem o creștere de cinci ori mai mare a numărului de dispozitive conectate la internet, ajungând la 25 de miliarde de dispozitive online. Prin urmare, provocarea de a le proteja în mod eficient va fi și mai mare.

Acest articol este o versiune adaptată pentru secțiunea corespondentă din raportul ESET din 2016, (In)security Everywhere.

CAMILO GUTIÉRREZ AMAYA

CORESPONDENT INDEPENDENT

Lasa un comentariu