Până în acest moment, foarte mulți dintre dumneavoastră au auzit despre atacul global de ransomware de săptămâna trecută, care s-a răspândit în întreaga lume pe data de 12 mai 2017. Este o nouă variantă a lui WannaCryptor, cunoscută și sub numele de WannaCry și WannaCrypt, detectată de ESET ca Win32 /Filecoder.WannaCryptor.D. și are caracteristicile unui vierme, capabil să compromită alte computere din rețea.

Acest atac, care este încă în desfășurare, deși are un impact mai redus decât înainte, a stabilit un nou record în istoria evenimentelor legate de atacurile malware. O combinație de factori și puțină neglijență au permis provocarea de către "ransomw0rm" a acestor daune masive.

În acest articol, vom prezenta aspectele pe care le putem învăța din acest eveniment și vom încerca să anticipăm la ce ne putem aștepta. Vă oferim, de asemenea, un script simplu care vă permite să verificați dacă PC-ul dvs. Windows are un patch împotriva EternalBlue.

Viermele EternalBlue și WannaCry

EternalBlue este numele exploit-ului care a permis secvenței WannaCry abilitatea de a se replica de la sine și, prin urmare, posibilitatea de a se răspândi rapid în rețea. Aparent, NSA a dezvoltat acest exploit.

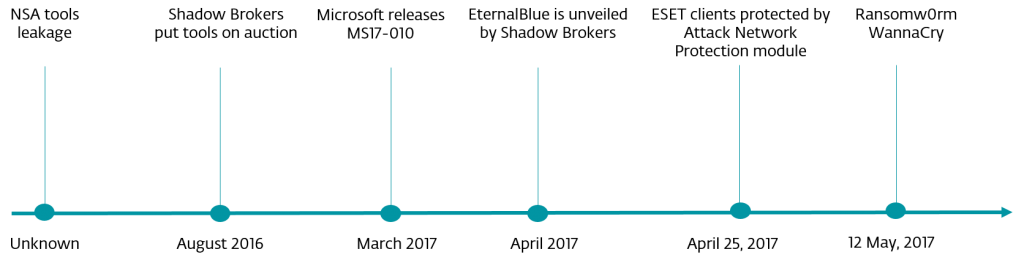

Acest incident poate fi urmărit înapoi în istorie până la scurgerile de date ale NSA, informații care au fost furate de grupul Shadow Brokers. Grupul a încercat fără succes să liciteze armamentul cibernetic; însă și-a schimbat părerea deoarece efortul nu s-a dovedit profitabil și a decis să vândă în mod individual instrumentele subtilizate de la NSA.

Pe 14 martie, Microsoft a lansat MS17-010, fixând vulnerabilitățile critice ale SMB. La vremea respectivă, nu era evident că patch-ul era în vreun fel legat de armele cibernetice ale NSA. Abia în data de 14 aprilie lucrurile au devenit clare, zi în care Shadow Brokers au dezvăluit multe dintre instrumentele furate.

Timpul dintre apariția patch-urilor și expunerea în spațiul public a exploit-urilor a ridicat unele speculații cu privire la circumstanțele evenimentelor. Cu toate acestea, situația s-a desfașurat după cum urmează: vulnerabilitatea exploatată de EternalBlue a primit un patch ce a fost pus la dispoziție prin actualizările Windows, în timp ce exploatarea însăși a fost făcută publică.

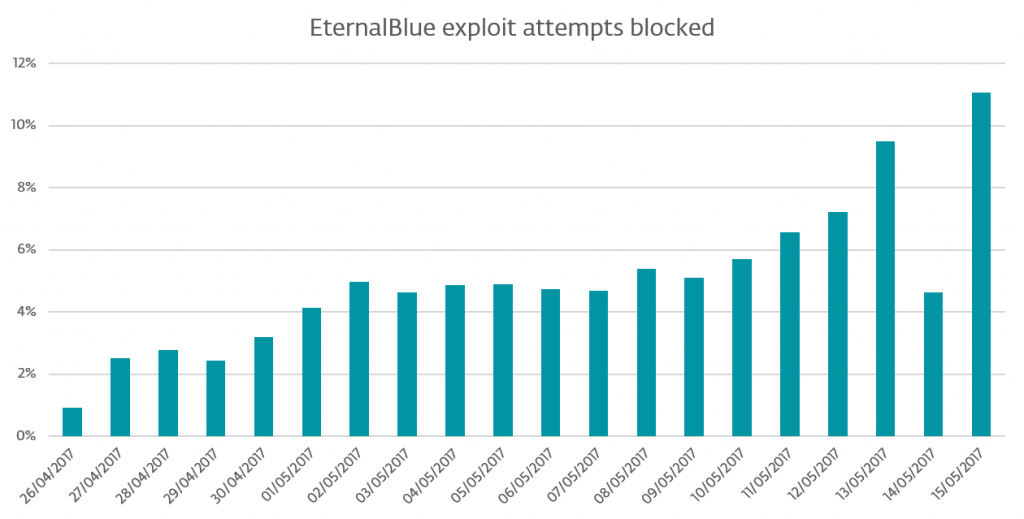

Cursa dintre patching și exploatarea vulnerabilității a început repede și nu a fost întâmplător faptul că exploatarea EternalBlue a fost din ce în ce mai folosită încă de atunci.

Pe data de 12 mai, EternalBlue a devenit o componentă importantă a incidentului masiv de infectare deja menționat. Toate elementele se aflau în mâinile infractorilor cibernetici: ransomware-ul - WannaCryptor (aka WannaCry) a fost activat încă de la începutul lunii aprilie - dar și exploit-ul (EternalBlue).

Chiar și așa, utilizatorii home și mai ales companiile ar fi putut să saboteze succesul acestui ransomw0rm în multe feluri. În primul rând, cu două luni înainte, patch-ul pentru EternalBlue a fost pus la dispoziția tuturor.

Deși nu este legat de rutinele de criptare ale ransomware-ului, acesta securizează gazda împotriva daunelor cauzate de o altă sistem compromis aflat în aceeași rețea. În plus, o protecție proactivă instalată pe sistemul gazdă, cum ar fi un exploit blocker sau o suită anti-malware (actualizată), ar putea fi putut bloca încercările de infectare și ar fi oprit atacul în cazurile în care malware-ul s-ar fi infiltrat totuși prin nivelele de protecție din rețea .

În prevenirea atacului s-ar fi dovedit util și un anumit grad de control asupra datelor care au venit și au ieșit din sistemele aflate în rețea. Multe companii au decis să oprească computerele și să trimită angajații acasă, temându-se de compromiterea computerelor lor. Cu toate acestea, dacă ar fi reușit să izoleze sistemele compromise din rețeaua lor și să sporească capabilitățile de detectare, astfel de măsuri extreme ar fi putut fi evitate.

Ce urmează?

La scurt timp au apărut știri despre o caracteristică "kill switch" descoprită în ransomware. @MalwareTech a observat că malware-ul a făcut o cerere HTTP care nu trebuia să reușeasca înainte de a a se trece la rutina de criptare.

Deoarece domeniul anterior era neînregistrat, toate solicitările au eșuat, permițând în consecință ransomware-ului să cripteze fișierele. Cu toate acestea, după înregistrarea domeniului interogat, @MalwareTech a reușit să redirecționeze cererile către serverele de răspuns și să oprească propagarea ransomw0rm -ului (în prima sa variantă).

Nu a durat mult timp pentru ca alte variante au aparut. Mai întâi, au apărut noi versiuni care au fixat domeniul anterior - prin suprascrierea datelor binare din prima versiune (folosind instrumente cum ar fi HEXEdit). Mai târziu au fost lansate versiunile fără comutator .

Până acum, câștigurile acestui atac s-au ridicat la puțin peste 50.000 de dolari, ceea ce este neglijabil în comparație cu daunele provocate de acest atac. Acest atac a demonstrat încă o dată că exploatarea vulnerabilităților (nu neapărat de tip zero-days) poate avea un impact enorm asupra funcționării normale ale infrastructurilor business.

Aceste răspunsuri rapide ale infractorii cibernetici arată că acțiunile de combatere ale malware-ului nu sunt o sarcină ușoară. Ei lovesc rapid și sunt foarte adaptați. Astfel, după un astfel de atac reușit, ne așteptăm la o replicare a instrumentelor și a metodologiei de atac și toată lumea ar trebui să fie pregătită pentru incercări de infiltrare și mai sofisticate, mai ales în viitorul apropiat.

Pe termen lung, probabil că vom vedea mai multe coduri malware "worm enabled" și, pe termen scurt, s-ar putea să depistăm valuri intense de atac cu variante malware care să beneficieze de exploatarea EternalBlue. Prin urmare, implementați patch-uri pe sistemul dvs.

Sistemul meu are un patch împotriva EternalBlue?

Dincolo de acest caz de ransomw0rm , m-am întrebat dacă computerul meu a fost patch-uit împotriva EternalBlue - având în vedere faptul că alte tipuri sau familii de programe malware pot apărea exploatând EternalBlue în viitorul apropiat.

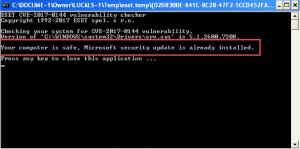

Așadar, am dezvoltat un script simplu care preia lista de KB-uri instalate din sistem și le caută pe cele care au patch-uri pentru EternalBlue.

Pentru verificarea punctuală: ESET a lansat un instrument gratuit care să vă ajute să determinați dacă echipamentul dvs. Windows are efectuat patch-ul împotriva EternalBlue.

Urmați pașii din articolul nostru din ESET Knowledgebase pentru a verifica vulnerabilitățile sistemului dvs. utilizând ESET EternalBlue Checker.

Pentru verificarea remote: Un nou script capabil să testeze dacă o gazdă este vulnerabilă la EternalBlue a fost adăugată în nmap. După cum s-a comentat în cod, scriptul "încearcă să detecteze dacă un server Microsoft SMBv1 este vulnerabil la executarea codului la distanță (ms17-010)".

NMAP v7.40 (sau mai mare) ar trebui să funcționeze cu următoarea comandă:

Nmap -sC -p445 -open -max-gazdăgroup 3 -script smb-vuln-ms17-010.nse X.X.X.X / X

În cele din urmă, patching-ul este cea mai bună contramăsură împotriva EternalBlue, deoarece se adresează cauzei rădăcină a vulnerabilității vizate de exploatare.

CASSIUS PUODZIUS

CORESPONDENT INDEPENDENT

Lasa un comentariu