Cercetătorii ESET au cartografiat activitățile recente ale actorului de amenințare CosmicBeetle, documentând noul său ransomware ScRansom și subliniind legăturile cu alte grupări de ransomware consacrate.

CosmicBeetle distribuie activ ScRansom către IMM-uri din diferite părți ale lumii. Deși nu este de primă linie, actorul de amenințare poate compromite ținte interesante.

CosmicBeetle a înlocuit ransomware-ul implementat anterior, Scarab, cu ScRansom, care este constant îmbunătățit. Se observă, de asemenea, că actorul de amenințare utilizează generatorul LockBit, care a făcut obiectul unor scurgeri de informații, și încearcă să profite de reputația acestuia, pretinzând a fi infama bandă de ransomware, atât în notele de răscumpărare, cât și pe site-ul de scurgere a informațiilor.

Pe lângă LockBit, se presupune parțial că acest CosmicBeetle este un nou afiliat al RansomHub, o recentă bandă de ransomware, activă din martie 2024, în plină expansiune.

În postarea de blog, sunt examinate activitățile CosmicBeetle din ultimul an și sunt analizate legăturile cu alte bande de ransomware consacrate. De asemenea, se oferă și informații despre ScRansom.

Punctele-cheie ale articolului:

- CosmicBeetle rămâne activ în 2024, îmbunătățind și distribuind constant ransomware-ul său personalizat, ScRansom.

- O analiză a ScRansom, subliniind faptul că este imposibil să fie restaurate unele fișiere criptate.

- CosmicBeetle a experimentat pe baza generatorului LockBit și a încercat să abuzeze de faima sa.

- CosmicBeetle ar putea fi un afiliat recent al RansomHub, un furnizor de ransomware-as-a-service.

- CosmicBeetle exploatează vulnerabilități vechi de ani de zile pentru a pătrunde în rețelele IMM-urilor din întreaga lume.

Prezentare generală

CosmicBeetle, activ cel puțin din 2020, este numele atribuit de cercetătorii ESET unui actor de amenințări descoperit în 2023. Acest actor de amenințări este cunoscut mai ales pentru utilizarea colecției sale personalizate de instrumente Delphi, denumită în mod obișnuit Spacecolon, formată din ScHackTool, ScInstaller, ScService și ScPatcher. În august 2023, cercetătorii ESET au publicat informațiile despre CosmicBeetle. Cu puțin timp înainte de publicare, a apărut un nou ransomware personalizat, pe care l-am denumit ScRansom, și despre care avem convingerea că este legat de CosmicBeetle. De atunci, am găsit motive în plus pentru a ne întări convingerea că cele două sunt în legătură și credem că ScRansom este acum ransomware-ul preferat al acestui grup, înlocuind ransomware-ul Scarab utilizat anterior.

În 2023, la momentul publicării rezultatelor cercetării, nu s-a descoperit nicio activitate in-the-wild. Situația s-a schimbat însă la scurt timp după. CosmicBeetle a răspândit de atunci ScRansom în cadrul companiilor mici și mijlocii, în principal cele aflate în Europa și Asia.

ScRansom nu este un ransomware foarte sofisticat, însă CosmicBeetle a reușit să compromită ținte interesante și să le provoace daune considerabile. Astfel, deși acest CosmicBeetle este un actor imatur în lumea ransomware, problemele afectează implementarea ScRansom. Victimele afectate de ScRansom care decid să plătească răscumpărarea trebuie să fie prudente. Deși decriptorul în sine funcționează conform așteptărilor (la momentul redactării), sunt adesea necesare mai multe chei de decriptare, iar unele fișiere pot fi pierdute definitiv, în funcție de modul în care CosmicBeetle a procedat în timpul criptării. În concordanță cu experiența ESET în ceea ce privește CosmicBeetle, un studiu interesant al grupurilor de ransomware imature, publicat recent de GuidePoint Security, arată rezultate similare.

CosmicBeetle a încercat parțial să abordeze, sau mai degrabă să ascundă, aceste probleme, impersonând LockBit, recent destrămată, probabil cea mai infamă bandă de ransomware din ultimii ani. Abuzând de numele mărcii LockBit, CosmicBeetle spera să convingă mai ușor victimele să plătească. CosmicBeetle a utilizat, de asemenea, generatorul LockBit Black pentru a crea eșantioane personalizate, cu o notă de răscumpărare în limba turcă.

Un caz recent confirmă bănuiala că acest CosmicBeetle ar putea fi un nou afiliat al RansomHub. RansomHub este o bandă ransomware-as-a-service apărută destul de recent, care a atras rapid atenția publicului atunci când Notchy, afiliatul notoriu al bandei ransomware BlackCat ce a revendicat atacul asupra Change Healthcare, s-a plâns că BlackCat a furat plata răscumpărării de la Notchy și, prin urmare, se va asocia în schimb cu banda rivală RansomHub.

Mai jos, evoluția ScRansom din ultimul an și abordarea prin care CosmicBeetle compromite victimele. De asemenea, veți găsi și o analiză în profunzime a relațiilor actorului de amenințare cu alte grupări de ransomware.

Atribuire

Avem convingerea fermă că ScRansom este cea mai nouă suplimentare la setul de instrumente personalizate ale CosmicBeetle. Iată și explicația. Telemetria ESET arată mai multe cazuri în care implementarea ScRansom se suprapune cu alte instrumente utilizate în mod obișnuit de CosmicBeetle. În plus, o arhivă ZIP încărcată în VirusTotal conține două arhive încorporate, fiecare stocând probabil eșantioane de la o intruziune. Ambele arhive au ScRansom, ScHackTool și alte instrumente utilizate frecvent de CosmicBeetle, ceea ce confirmă suspiciunile.

Există o mulțime de similarități de cod între ScRansom și instrumentele anterioare CosmicBeetle, și anume:

- Delphi ca limbaj de programare ales,

- Biblioteca IPWorks pentru criptare,

- Șiruri turcești identice în cod,

- Utilizarea spațiilor după două puncte în șiruri de caractere, care a și dat numele setului de instrumente Spacecolon, și

- Similaritate GUI cu ScHackTool.

Toate aceste asemănări întăresc și mai mult convingerea noastră. Deși analiștii Zaufana Trzencia Strona au publicat recent un raport despre CosmicBeetle în care atribuiau CosmicBeetle unei persoane reale - un dezvoltator de software turc, cercetătorii ESET nu consideră că această atribuire este corectă. Atribuirea se bazează pe schema de criptare personalizată utilizată în ScHackTool (nu ScRansom). Mai exact, au găsit un eșantion malițios (SHA1-: 28FD3345D82DA0CDB565A11C648AFF196F03D770) care conține acest algoritm și este semnat de o companie turcă ce dezvoltă software, VOVSOFT, cu un sediu ciudat.

Dar exemplarul menționat nu aparține VOVSOFT; este de fapt o versiune malițioasă a Disk Monitor Gadget, unul dintre numeroasele produse dezvoltate de VOVSOFT, semnat corespunzător (SHA-1: 2BA12CD5E44839EA67DE8A07734A4E0303E5A3F8). În plus, semnătura digitală a fost copiată de la versiunea legitimă și adăugată pur și simplu la versiunea corectată, ceea ce face ca eșantionul malițios să fie aparent semnat, dar fără ca semnătura să fie validă.

În mod interesant, schema de criptare a ScHackTool este utilizată și în Disk Monitor Gadgetul legitim. Analiștii Zaufana Trzencia Strona au descoperit că algoritmul provine probabil din acest șir Stack Overflow din urmă cu 13 ani. Deoarece autorul postării, MohsenB, a fost un utilizator activ al Stack Overflow din 2012 - și, pe baza imaginilor de profil, nu este el însuși dezvoltatorul VOVSOFT - este probabil ca acest algoritm să fi fost adaptat de VOVSOFT și, ani mai târziu, CosmicBeetle a dat peste el și l-a folosit pentru ScHackTool.

Accesul inițial și victimologia

CosmicBeetle utilizează adesea metode de forță brută pentru a pătrunde în țintele sale. În plus, următoarele vulnerabilități sunt exploatate de actorul de amenințare:

- CVE-2017-0144 (aka EternalBlue),

- CVE-2023-27532 (o vulnerabilitate într-o componentă Veeam Backup & Replication),

- CVE-2021-42278 și CVE-2021-42287 (vulnerabilități de creștere a privilegiilor în Active Directory) prin noPac,

- CVE-2022-42475 (o vulnerabilitate în FortiOS SSL-VPN), și

- CVE-2020-1472 (aka Zerologon).

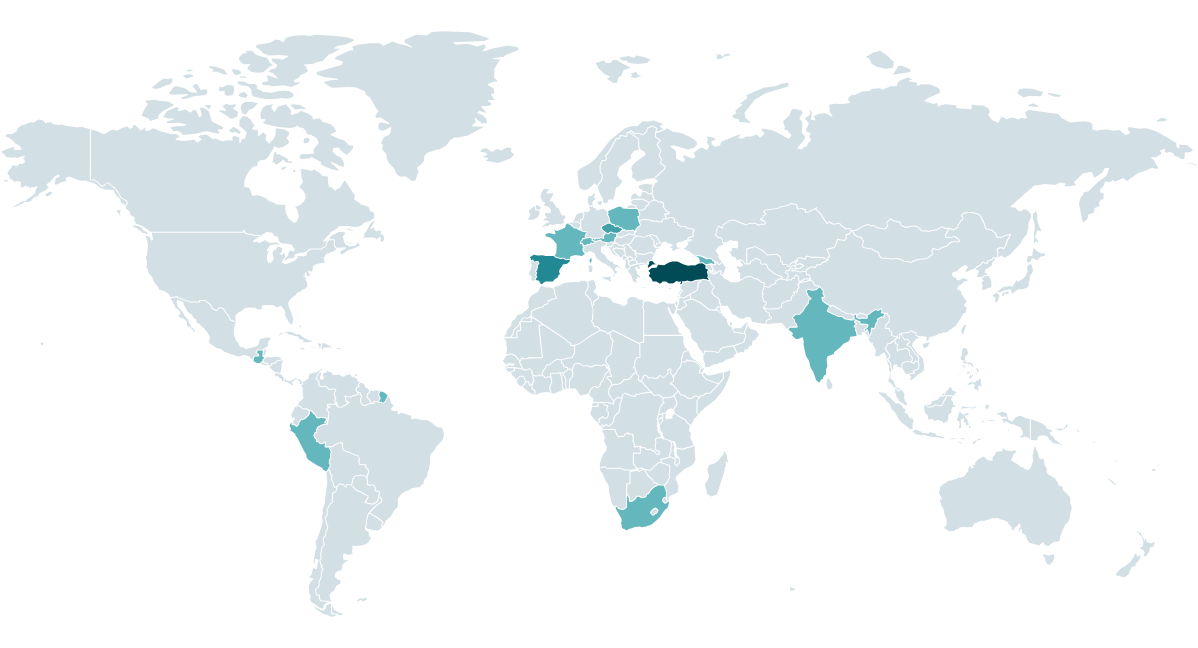

IMM-urile cu diverse domenii de activitate din întreaga lume sunt cele mai frecvente victime ale acestui actor de amenințare, deoarece este segmentul cel mai probabil să utilizeze software-ul afectat și să nu dispună de procese robuste de gestionare a actualizărilor. Site-ul de scurgere a informațiilor CosmicBeetle este, după cum vom demonstra în scurt timp, foarte nesigur și inconsistent. Figura 1 demonstrează cine sunt victimele lui CosmicBeetle conform telemetriei ESET.

Figura 1. Harta atacurilor CosmicBeetle din august 2023, conform telemetriei ESET

Am observat atacuri asupra IMM-urilor din următoarele domenii de activitate:

- Manufactură

- Produse farmaceutice

- Juridic

- Educație

- Asistență medicală

- Tehnologie

- HoReCa

- Servicii financiar

- Instituții locale.

Brandul

Majoritatea notelor de răscumpărare trimise de ScRansom nu au atribuit un nume ransomware-ului. CosmicBeetle se bazează în principal pe e-mail și qTox, aplicația de mesagerie instantanee utilizată de multe bande de ransomware, în principal datorită utilizării protocolului Tox. Protocolul Tox asigură comunicarea criptată peer-to-peer end-to-end. Singurul nume pe care CosmicBeetle l-a ales pentru ransomware-ul său personalizat este, în mod ironic, NONAME, întrucât actorul de amenințare a branduit concis ransomware-ul, despre care vom discuta în continuare. Din cauza naturii haotice a brandingului, vom continua să ne referim la acest ransomware ca ScRansom.

LockBit copycat

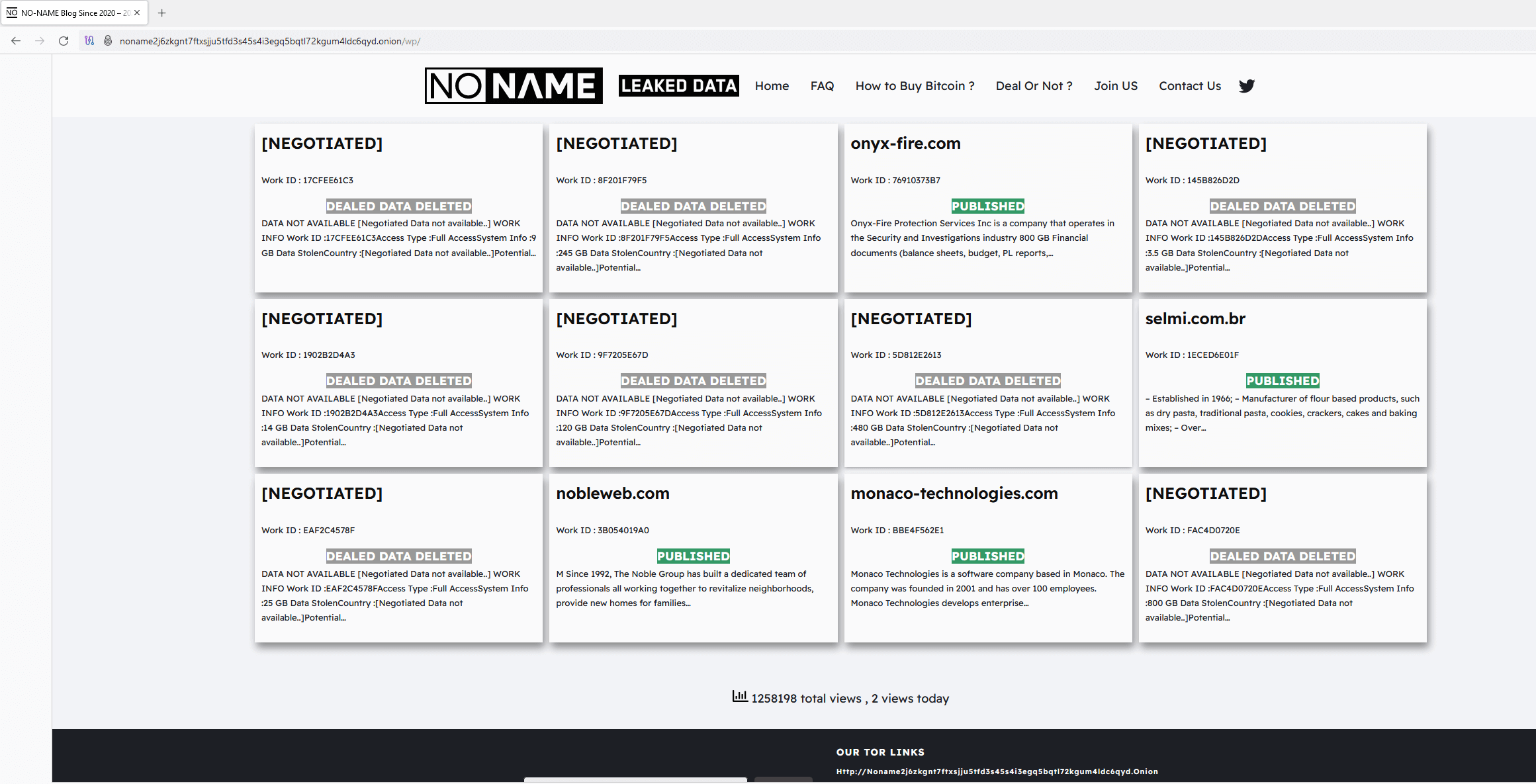

În septembrie 2023, CosmicBeetle a decis să înființeze un site dedicat scurgerilor de informații (DLS) pe Tor, pe care l-a denumit NONAME. Acest site, ilustrat în figura 2, este o imitație a site-ului LockBit de scurgere a informațiilor (a se vedea figura 3).

Figura 2. Site dedicat scurgerilor de informații NONAME pe Tor

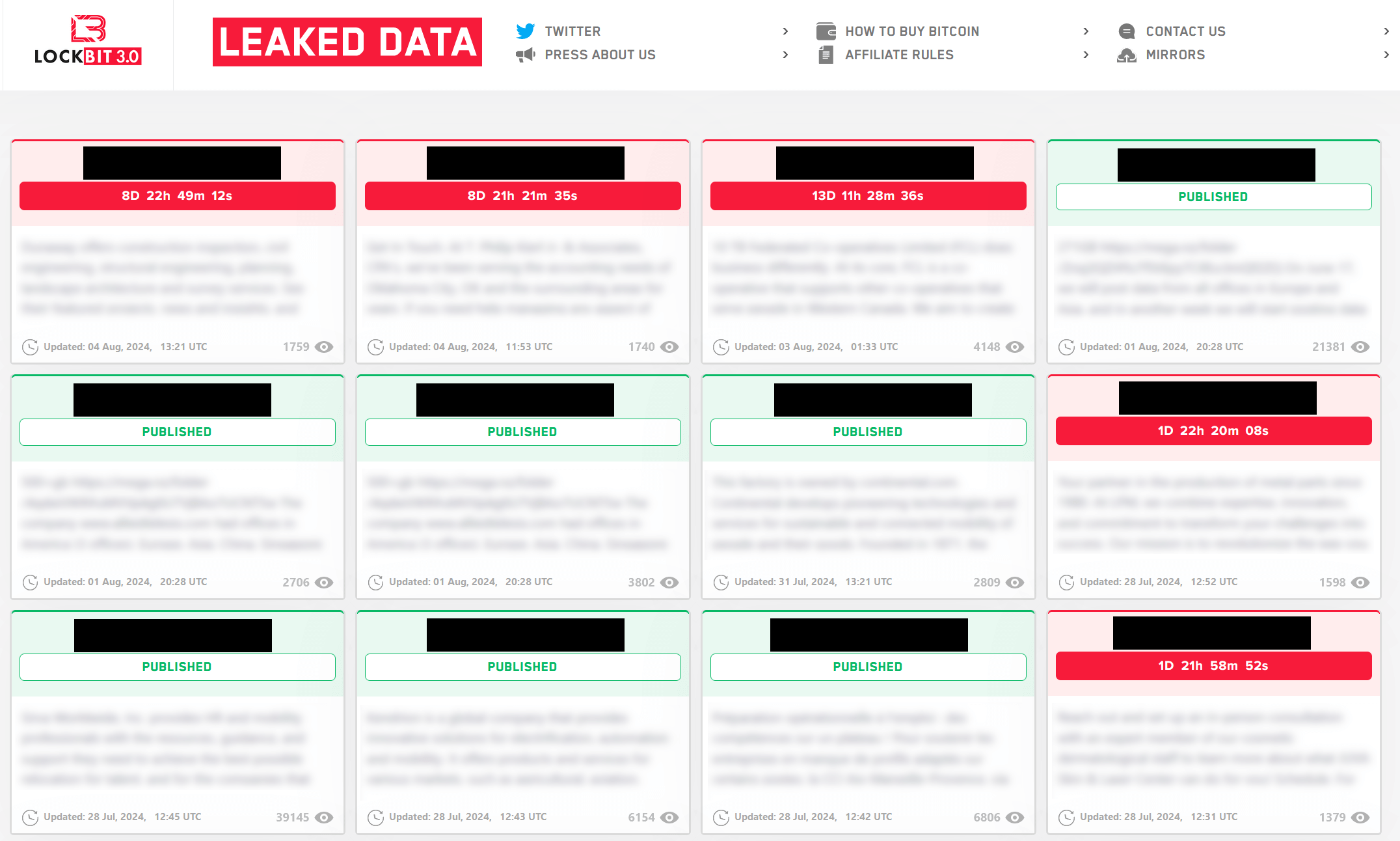

Figura 3. Designul site-ului real dedicat scurgerilor de informații LockBit

Deși au fost făcute câteva modificări grafice, inspirația este evidentă. În plus, designul nu este singura asemănare cu LockBit. Toate victimele vizibile în figura 2 au fost de fapt compromise de LockBit, nu de ScRansom. Acest lucru poate fi verificat prin utilizarea serviciilor de urmărire DLS, cum ar fi RansomLook. Toate victimele au fost postate pe site-ul LockBit de scurgere a informațiilor, majoritatea în septembrie 2023, cu puțin timp înainte de apariția DLS NONAME. Șirul Work ID este adăugat pentru a spori impresia că ar fi legat de ScRansom, deoarece acesta este modul în care victimele sunt identificate în notele de răscumpărare.

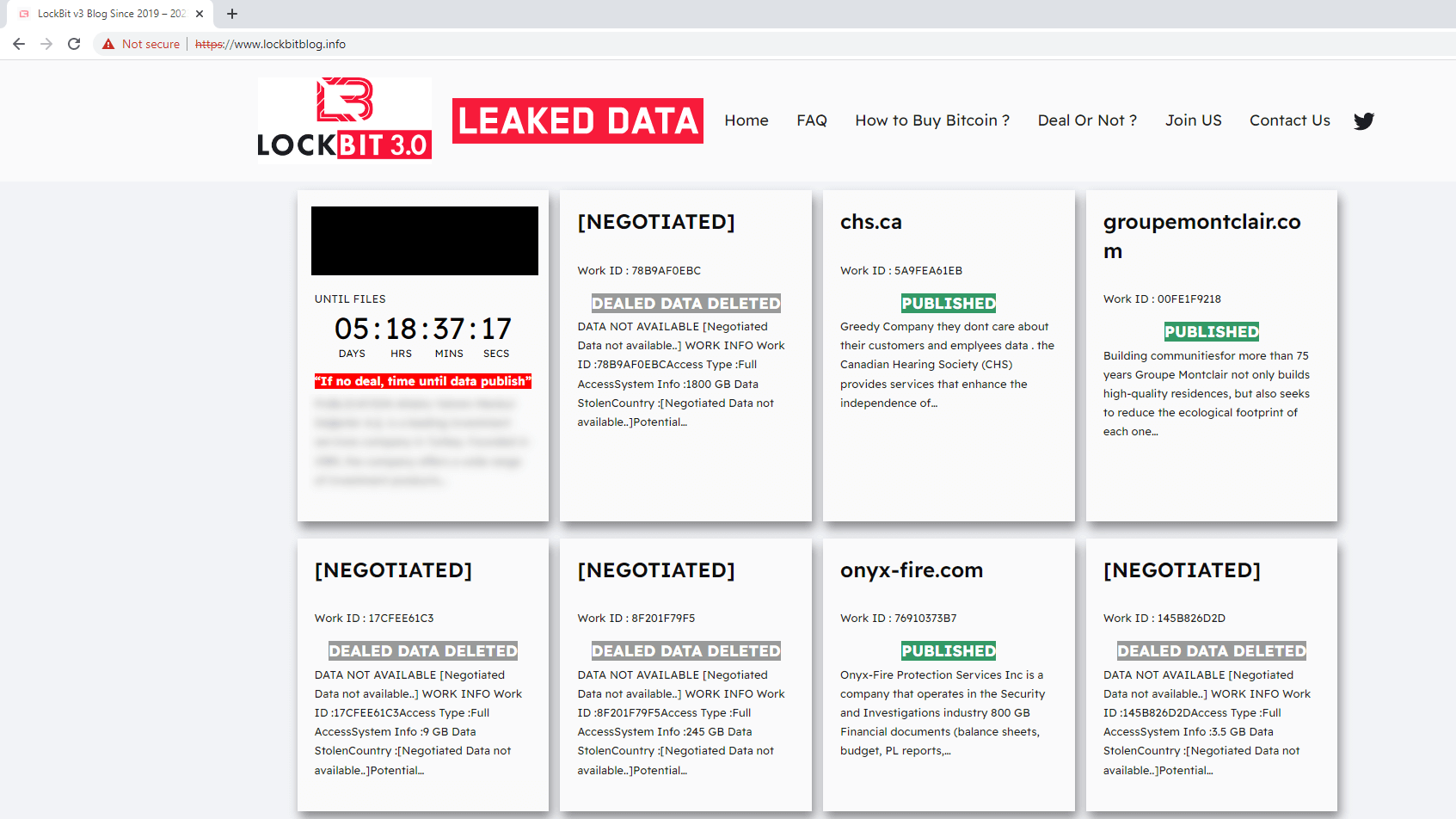

La începutul lunii noiembrie 2023, CosmicBeetle a decis să meargă și mai departe și s-a dat drept LockBit în mod direct. A făcut asta înregistrând domeniul lockbitblog[.]info și folosind aceeași abordare ca pentru NONAME DLS, numai că acum au inclus și logo-ul LockBit (a se vedea figura 4). Apoi, pentru o perioadă, notele de răscumpărare ale ScRansom au făcut trimitere către acest site. Aceeași inspirație este evidentă, iar similitudinea grafică cu DLS NONAME (figura 2) este de necontestat.

Figura 4. Site care imită site-ul oficial al scurgerii de informații LockBit, creat de CosmicBeetle

În august 2024, a fost încărcat în VirusTotal, din Turcia, un eșantion construit cu ajutorul generatorului compromis LockBit 3.0. Ceea ce face acest eșantion unic este faptul că utilizează un mesaj de răscumpărare (a se vedea nota de mai jos) în limba turcă, iar ID-ul qTox pe care îl menționează este unul cu legături evidente cu CosmicBeetle. Telemetria ESET confirmă acest lucru, conform cercetărilor proprii.

| Nota de răscumpărare care conține un ID TOX utilizat de CosmicBeetle, un eșantion LockBit. Textul a fost tradus automat din limba turcă:

V-am criptat datele și, în schimbul taxei pe care o veți plăti, mă voi reconecta la sistemul dvs., le voi decripta și vi le voi livra. Am dori să știți că nu vă puteți recupera datele prin metodele cunoscute. Aceste metode vă vor face doar să pierdeți timp. Cu toate acestea, dacă doriți totuși să utilizați companii sau programe de recuperare a datelor, vă rugăm să efectuați și/ sau să fi efectuat procesul pe copiile acestora, nu pe fișierele dvs. originale. Corupția fișierelor originale poate cauza daune ireversibile datelor dvs. Originalele fișierelor criptate au fost șterse prin utilizarea unei tehnici de scriere aleatorie a datelor. Copiile dvs. de rezervă au fost șterse prin scrierea datelor pe toate copiile de rezervă din spațiul de stocare NAS și de pe discuri. Dacă nu se efectuează o returnare în termen de 48 de ore, parola utilizată în sistem va fi ștearsă, iar datele dvs. nu vor fi returnate niciodată. Discurile dvs. sunt criptate prin criptare completă a discului, intervenția neautorizată va cauza pierderea permanentă a datelor! Nu-i credeți pe informaticienii care spun că nu vă vom deschide fișierele, chiar dacă ne plătiți, sau pe oamenii din jur care spun că vă vom lua banii fără să vă dăm fișierele. Avem suficiente referințe pentru a avea încredere în dvs. Nu vă cunosc, deci nu are rost să am sentimente rele față de dvs. sau să vă fac rău, singurul meu scop este să obțin un venit din această afacere. După plata dvs., mă voi conecta la serverul dvs. cât mai curând posibil pentru a vă restaura datele. De asemenea, voi explica cum să vă securizați sistemul după acest proces, astfel încât astfel de incidente să nu vi se mai întâmple niciodată. Cheie personală Backup QTOX : A5F2F6058F70CE5953DC475EE6AF1F97FC6D487ABEBAE76915075E3A53525B1D863102EDD50E |

Relația cu RansomHub

Utilizarea programelor de tip builders compromise este o practică comună pentru bandele imature de ransomware, care le permite să abuzeze de faima concurenților lor deja cunoscuți, oferindu-le în același timp un eșantion de ransomware care, de obicei, funcționează corect. Totuși, legătura cu LockBit nu este singura pe care am observat-o.

În iunie, telemetria ESET care a investigat un incident care implica ScRansom a concluzionat:

- Pe 3 iunie 2024, CosmicBeetle a încercat să compromită un producător din India cu ScRansom.

- După eșec, CosmicBeetle a încercat diverse instrumente tip process-killing pentru a elimina protecția EDR, și anume: Reaper, Darkside și RealBlindingEDR.

- La 8 iunie 2024, programul EDR killer al RansomHub a fost executat pe aceeași mașină.

- La 10 iunie 2024, RansomHub a fost executat pe aceeași mașină.

Modul în care EDR killer al RansomHub a fost executat este foarte neobișnuit. A fost extras manual prin WinRAR dintr-o arhivă stocată la C:\Users\Administrator\Music\1.0.8.zip și executat. O astfel de execuție este foarte neobișnuită pentru afiliații RansomHub. Pe de altă parte, utilizarea folderului Music și extragerea și executarea manuală a sarcinilor utile reprezintă cu siguranță un comportament tipic CosmicBeetle.

Din cunoștințele noastre, nu există scurgeri publice ale codului RansomHub sau ale generatorului său (deși RansomHub însuși se bazează probabil pe codul cumpărat de la Knight, o altă bandă de ransomware). Prin urmare, credem parțial că acest CosmicBeetle s-a înscris ca un nou afiliat RansomHub.

Analiza tehnică

Similar cu restul arsenalului personalizat al CosmicBeetle, ScRansom este scris în Delphi. Primele eșantioane pe care le-am putut obține au fost compilate la sfârșitul lunii martie 2023, deși atacurile in-the-wild nu au început înainte de luna august. ScRansom este în curs de dezvoltare.

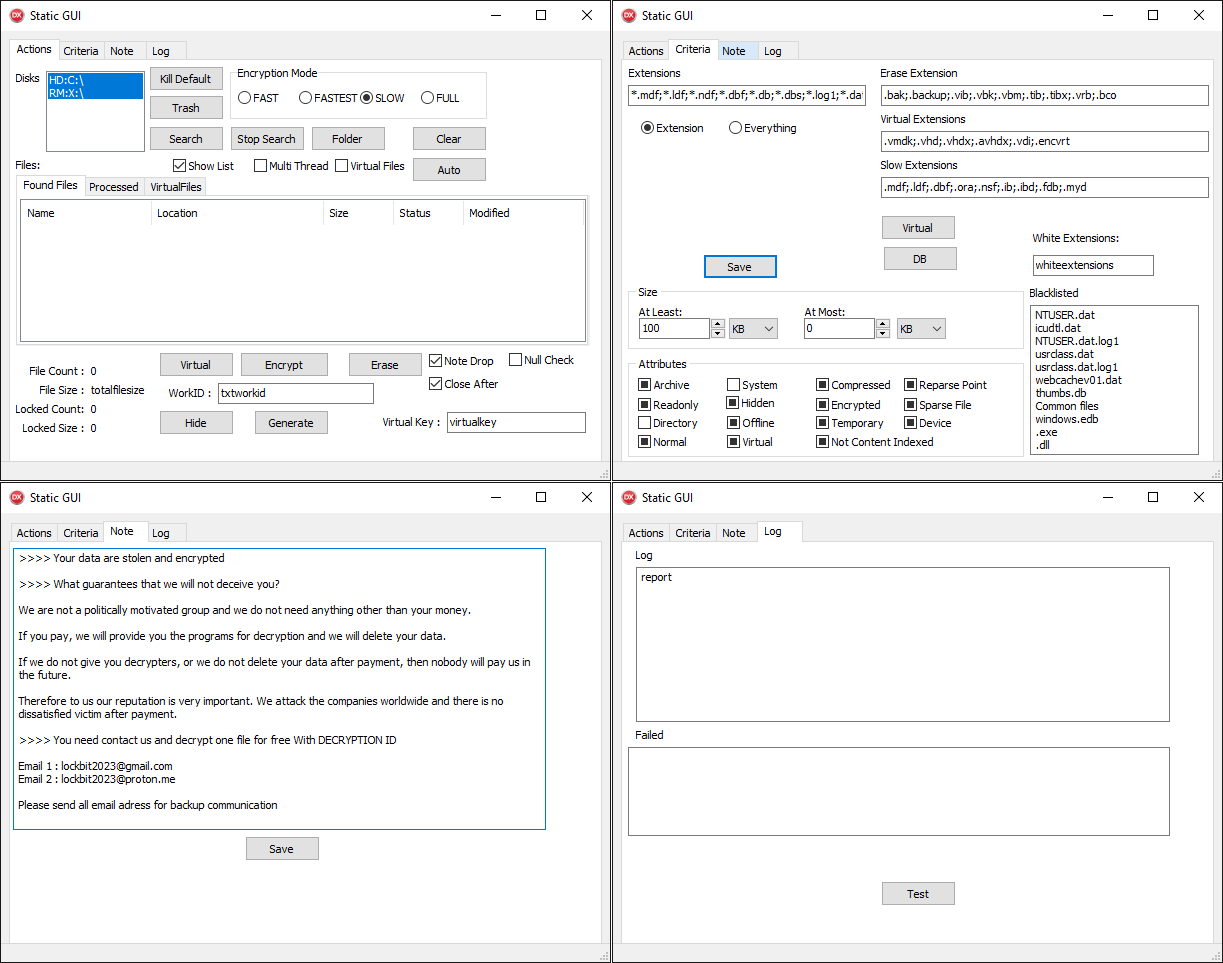

Interfața grafică (GUI) este tipică pentru aplicațiile Delphi, deși nu la fel de mult pentru ransomware. Toate eșantioanele ScRansom conțin o interfață grafică structurată. Eșantioanele mai vechi, denumite de obicei „Static” de către dezvoltatori, necesită interacțiunea utilizatorului pentru a cripta efectiv ceva. Deși poate părea o complicație, ar putea fi unul dintre motivele pentru care ScRansom a scăpat nedetectat o vreme, deoarece rularea unor asemenea eșantioane în sandboxurile de analiză nu afișează nicio activitate malițioasă.

Lansarea unui astfel de dispozitiv de criptare necesită ca actorul amenințării să aibă acces la ecranul victimei și să poată manipula mouse-ul acesteia. Nu ar fi prima dată când CosmicBeetle utilizează această abordare - ScHackTool este, de asemenea, un instrument care trebuie să fie executat pe computerul victimei și necesită interacțiune manuală. Nu suntem pe deplin siguri de modul în care CosmicBeetle își atinge acest obiectiv, dar intuind din celelalte instrumente folosite, credem că utilizarea accesului VPN cu acreditări furate anterior și RDP este cel mai probabil scenariu.

CosmicBeetle a experimentat și o variantă rar întâlnită numită „SSH”. Logica de criptare este similară cu cea de la celelalte variante, dar în loc să cripteze fișiere locale, criptează fișiere prin FTP.

Compilațiile mai noi utilizează automatizarea, deși numai prin simularea click-ului pe butoanele corecte din cod. Compilările automate, denumite „Auto” de către dezvoltatori, sunt de obicei incluse într-un program de instalare MSI, împreună cu mici instrumente sau scripturi pentru ștergerea copiilor-fantomă. Interfața grafică este ascunsă în mod implicit; cea mai recentă versiune a sa este ilustrată în figura 6.

Figura 6. Interfața de utilizator a ScRansom

O interfață grafică complexă cu o mulțime de butoane, dintre care unele nu fac nimic, este tipică pentru CosmicBeetle. Deși interfața grafică cu patru file pare complexă, funcționalitatea este de fapt foarte simplă. ScRansom criptează fișierele de pe toate unitățile fixe, la distanță și amovibile, pe baza unei liste de extensii codificate - această listă poate fi modificată prin caseta de text intitulată Extensions (Extensii).

ScRansom utilizează criptarea parțială - numai părți ale fișierului sunt criptate. Sunt acceptate cinci tipuri de criptare:

- RAPID

- CEL MAI RAPID

- LENT

- COMPLET

- ȘTERGERE

Primele patru tipuri diferă pur și simplu prin felul în care ransomware-ul decide ce porțiuni ale fișierului să cripteze. Utilizarea lor pare să fie încă parțial în curs de dezvoltare, deoarece nu toate tipurile sunt utilizate. Cu toate acestea, ultimul tip, ERASE (ȘTERGERE), este important: atunci când este aplicat, porțiunile selectate din fișierele vizate nu sunt criptate, ci conținutul lor este înlocuit cu o valoare constantă, făcând aceste fișiere irecuperabile. Tipul aplicat pentru un anumit fișier este determinat fie prin intermediul butoanelor radio din fila Actions (Acțiuni), fie prin includerea extensiei acestuia în fila Criteria (Criterii). Lista de extensii etichetată Virtual Extensions declanșează o funcție de criptare diferită care, totuși, este identică cu cea obișnuită. După cum probabil ați ghicit, White Extensions ar trebui să definească o listă de extensii excluse de la criptare, deși această caracteristică nu este implementată.

Pe lângă criptare, ScRansom alterează, de asemenea, diverse procese și servicii. Recent, un nou eșantion Delphi a fost separat de ScRansom într-o porțiune pe care am numit-o ScKill, al cărei unic scop este de a altera procese. ScRansom utilizează, de asemenea, caracteristici de tip debug, cum ar fi încărcarea unei liste cu extensii de criptat dintr-un fișier ext.txt și a conținutului notei de răscumpărare dintr-un fișier note.txt.

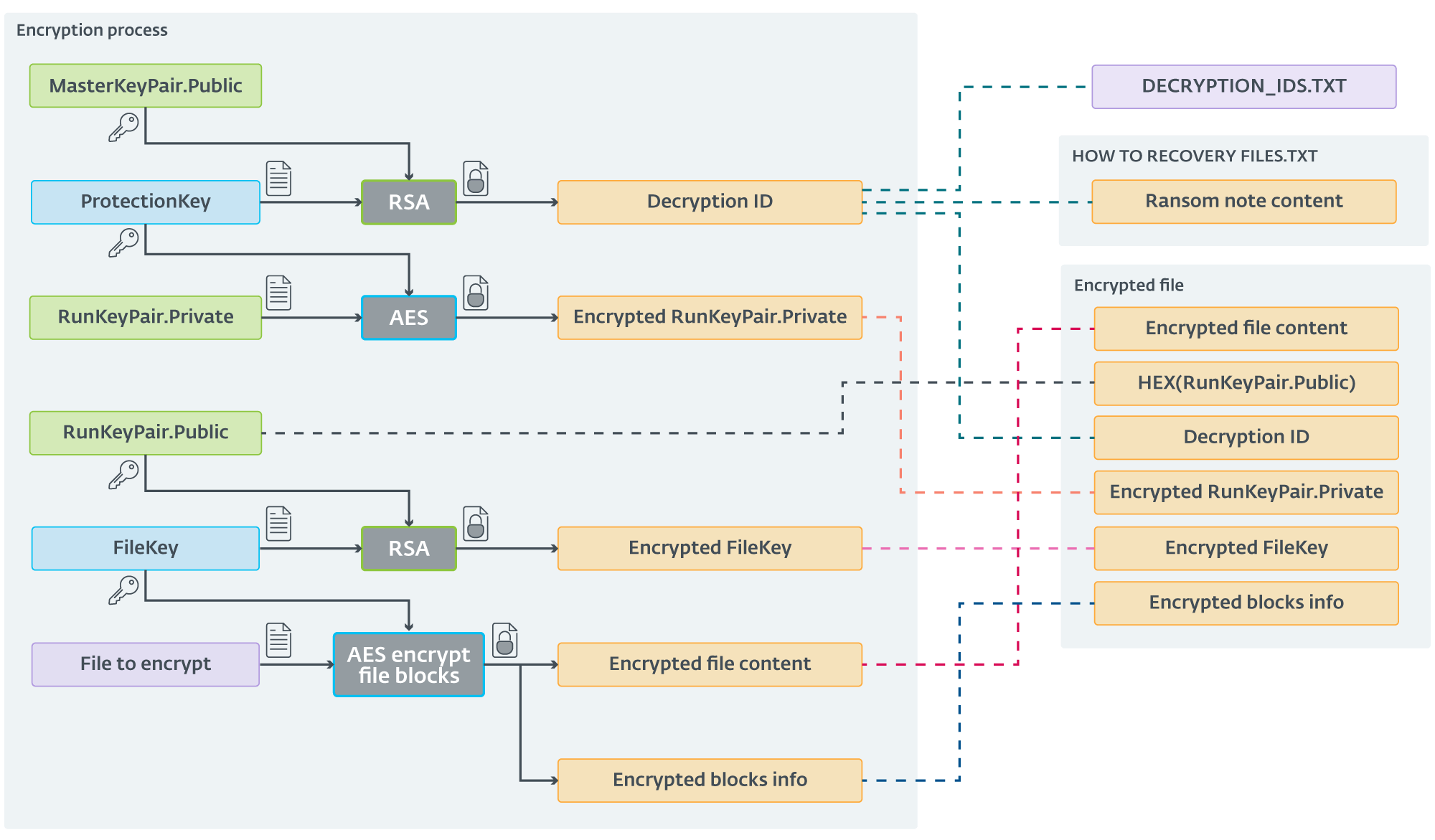

Criptare

Eșantioanele ScRansom inițiale utilizau criptarea simetrică simplă folosind AES-CTR-128. Din decembrie 2023, schema de criptare a fost actualizată. Noua schemă este destul de complexă (inutil). ScRansom generează, la început, o cheie AES pe care o vom numi ProtectionKey și o pereche de chei RSA-1024 pe care o vom numi RunKeyPair.

Fiecare eșantion ScRansom care utilizează această nouă schemă conține o cheie RSA publică hardcoded dintr-o pereche pe care o vom denumi MasterKeyPair. Această cheie publică este criptată folosind RSA în ceea ce CosmicBeetle numește Decryption ID.

Pentru fiecare fișier, este generată o cheie AES-CTR-128 pe care o vom denumi FileKey. Porțiuni din fișier sunt apoi criptate utilizând AES cu FileKey. Când ScRansom termină de criptat un fișier, anexează date la sfârșitul acestuia, mai exact:

- Șirul TIMATOMA (sau TIMATOMAFULL dacă întregul fișier a fost criptat).

- Șirul TBase64EncodingButton12ClickTESTB64@#$% (TESTB64 în versiunile mai vechi), criptat prin AES, utilizând FileKey.

- Următoarele intrări, delimitate de $ (semnul dolarului): Cod hexazecimal RunKeyPair.Public; ID de decriptare, RunKeyPair.Private, criptat folosind AES- CTR-128 cu ProtectionKey, și FileKey, criptat folosind RSA cu RunKeyPair.Public.

- Informații despre începutul blocurilor criptate și lungimea acestora (absente dacă întregul fișier este criptat).

În cele din urmă, ID-ul de decriptare este stocat într-un fișier text numit DECRYPTION_IDS.TXT și, de asemenea, scris în nota de răscumpărare numită HOW TO RECOVERY FILES.TXT. ID-ul de decriptare este diferit de fiecare dată când criptorul este executat. La execuțiile ulterioare, ID-urile de decriptare sunt adăugate la fișierul DECRYPTION_IDS.TXT, dar nu sunt actualizate în nota de răscumpărare.

Numele fișierului (inclusiv extensia) este apoi codificat base64 și extensia .Encrypted este adăugată. În ciuda complexității întregului proces, l-am sintetizat în figura 7.

Figura 7. Schema de criptare utilizată de cele mai recente eșantioane ScRansom

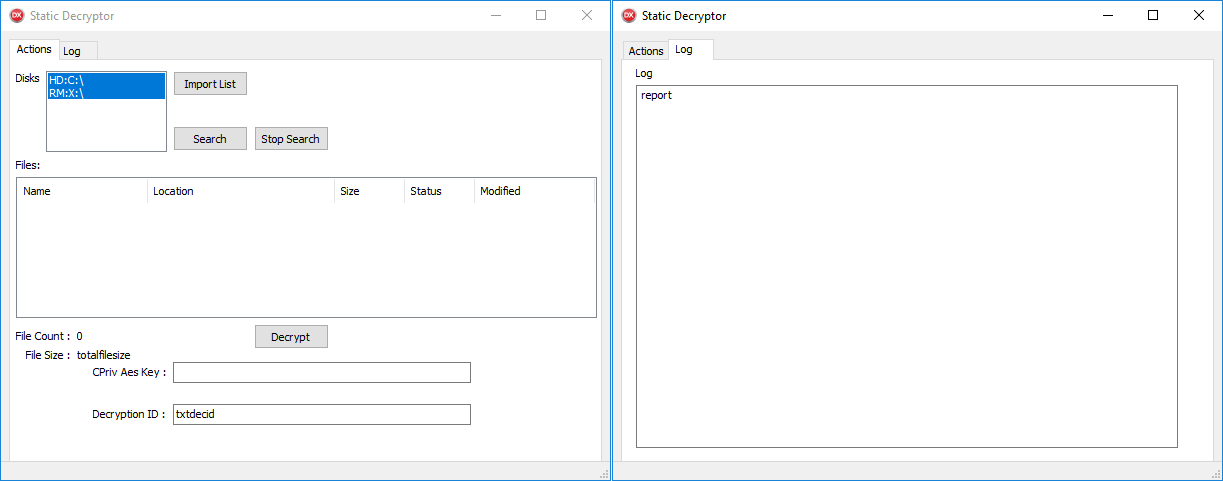

Decriptare

Am reușit să obținem un decriptor implementat de CosmicBeetle pentru această schemă recentă de criptare. CosmicBeetle nu furnizează victimelor sale cheia MasterKeyPair.Private, ci cheia de protecție deja decriptată (care trebuie introdusă în câmpul denumit CPriv Aes Key). În plus, decriptorul așteaptă ID-ul de decriptare, care este inutil, deoarece cheia privată nu este furnizată; într-adevăr, decriptorul ignoră valoarea acesteia. GUI a decriptorului este ilustrată în figura 8.

Figura 8. GUI al unui decriptor ScRansom. ProtectionKey trebuie să fie introdusă în caseta de text intitulată CPriv Aes Key

Dacă se introduce ProtectionKey-ul corect, decriptorul funcționează conform așteptărilor. În cazul în care victimele decid să plătească răscumpărarea, acestea trebuie să colecteze toate ID-urile de decriptare de pe toate echipamentele pe care a fost executat ScRansom. CosmicBeetle trebuie apoi să furnizeze o ProtectionKey diferită pentru toate ID-urile de decriptare. Victimele trebuie să ruleze manual decriptorul pe fiecare mașină criptată, să introducă ProtectionKey-ul corect (sau să le încerce pe toate), să apese pe butonul Decrypt și să aștepte finalizarea procesului de decriptare.

În plus, din colaborarea cu una dintre victime, am aflat că ScRansom a fost executat de mai multe ori pe unele dispozitive, ceea ce a condus la și mai multe ID-uri de decriptare. Această victimă a colectat 31 de ID-uri de decriptare diferite, necesitând 31 de ProtectionKeys de la CosmicBeetle. Chiar și cu acestea, nu a reușit să își recupereze complet toate fișierele. Presupunând că fișierele criptate nu au fost modificate, acest lucru poate fi rezultatul lipsei unor ID-uri de decriptare, al faptului că CosmicBeetle nu a furnizat toate cheile de protecție necesare sau al faptului că ScRansom a distrus permanent unele fișiere prin utilizarea modului de criptare ȘTERGERE. Această abordare de decriptare este tipică pentru un actor de amenințare ransomware imatur.

Bandele experimentate preferă ca procesul de decriptare să fie cât mai ușor posibil pentru a crește șansele de decriptare corectă, ceea ce le sporește reputația și crește probabilitatea ca victimele să plătească. De obicei (ca în cazul generatorului LockBit Black), un decriptor este construit împreună cu un criptor. Atunci când este distribuit victimei, nu este necesar niciun efort suplimentar din partea utilizatorului, deoarece cheia este deja conținută în binar. În plus, o singură cheie este suficientă pentru decriptarea tuturor fișierelor criptate, indiferent de locul în care acestea se află în rețeaua victimei.

Concluzie

Analiza activității CosmicBeetle din ultimul an arată că actorul de amenințare încă implementează ransomware, deși a trecut de la Scarab la o nouă familie personalizată, pe care o numim ScRansom. Probabil din cauza obstacolelor pe care le presupune scrierea unui ransomware personalizat de la zero, CosmicBeetle a încercat să profite de reputația LockBit, posibil pentru a masca problemele din ransomware-ul de bază și, la rândul său, pentru a crește șansele ca victimele să plătească.

De asemenea, CosmicBeetle a încercat să implementeze eșantioane LockBit construite cu ajutorul generatorului, deși doar pentru scurt timp, înainte de a reveni la ScRansom. Actorul amenințării depune eforturi pentru dezvoltarea continuă a ScRansom, modificând logica de criptare și adăugând funcții noi.

Recent, am observat desfășurarea încărcăturilor utile ScRansom și RansomHub pe același dispozitiv la doar o săptămână distanță. Această execuție a RansomHub a fost foarte neobișnuită în comparație cu cazurile tipice de RansomHub, pe care le-am observat în telemetria ESET. Deoarece nu există scurgeri publice ale RansomHub, acest fapt ne determină să credem parțial că CosmicBeetle poate fi o filială recentă a RansomHub.

ScRansom face obiectul unei dezvoltări accelerate, ceea ce nu este niciodată un semn bun în cazul ransomware-urilor. Complexitatea excesivă a procesului de criptare (și decriptare) este predispusă la erori, ceea ce face nesigură restaurarea tuturor fișierelor. Descifrarea reușită se bazează pe funcționarea corectă a decriptorului și pe furnizarea de către CosmicBeetle a tuturor cheilor necesare și, chiar și în acest caz, este posibil ca unele fișiere să fi fost distruse definitiv de către actorul de amenințare. Chiar și în cel mai optimist scenariu, decriptarea va fi lungă și complicată.

Lasa un comentariu