Când fiecare minut contează, pregătirea și precizia pot face diferența dintre o simplă perturbare a activității și un dezastru.

Specialiștii ce asigură apărarea rețelelor resimt presiunea. Numărul breșelor de date investigate în 2024 de Verizon, ca pondere din totalul incidentelor, a crescut cu 20 de puncte procentuale față de anul anterior. Totuși, situația nu are de ce să fie pe cât de gravă pare, atât timp cât echipele pot reacționa rapid și decisiv la intruziuni. Însă primele minute și ore sunt critice.

Pregătirea în prealabil este esențială pentru un răspuns la incident (IR) eficient. Deși fiecare organizație și incident sunt diferite, nu veți dori să improvizați din mers când alarmele încep să sune. Dacă fiecare membru al echipei de răspuns la incidente știe exact ce are de făcut, există șanse mai mari pentru o rezolvare rapidă, eficientă și cu costuri reduse.

Nevoia de reacții rapide

Odată ce atacatorii pătrund în rețea, sunteți contratimp. Indiferent dacă urmăresc să sustragă date sensibile pentru a vă șantaja ulterior sau intenționează să lanseze ransomware ori alte programe malițioase, ideal este să îi opriți înainte să ajungă la informațiile critice – ceea ce astăzi devine tot mai dificil.

Cele mai recente cercetări arată că adversarii au reușit să treacă de la accesul inițial la mișcarea laterală (breakout time) cu 22% mai rapid în 2024 față de anul precedent. Timpul mediu de compromitere a fost de 48 de minute, însă cel mai rapid atac înregistrat a durat aproape jumătate din acest interval – doar 27 de minute. Dvs. puteți răspunde la o breșă de securitate în mai puțin de jumătate de oră?

În același timp, potrivit datelor IBM, organizațiile au nevoie, în medie, de 241 de zile pentru a detecta și izola o breșă de securitate. Există un motiv de natură financiară care justifică gestionarea corectă a IR. Breșele cu un ciclu de viață sub 200 de zile au înregistrat o scădere a costurilor de aproximativ 5% în acest an, ajungând la 3,9 milioane de dolari, în timp ce acelea care au depășit 200 de zile au generat costuri de peste 5 milioane de dolari, potrivit raportului.

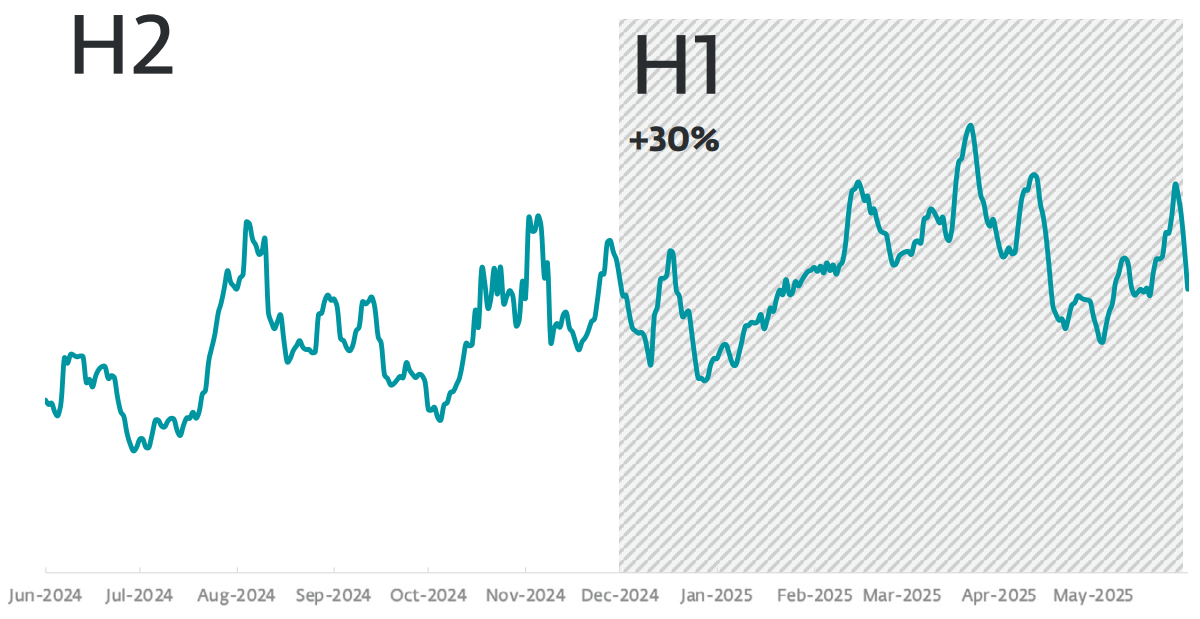

Detecții de ransomware din iunie 2024 până în mai 2025 (sursa: Raportul de Securitate ESET H1 2025)

Detecții de ransomware din iunie 2024 până în mai 2025 (sursa: Raportul de Securitate ESET H1 2025)

5 pași de urmat după o breșă de securitate

Nicio organizație nu este 100% imună la breșe. Dacă vă confruntați cu un incident și suspectați acces neautorizat, acționați rapid, dar și metodic. Acești cinci pași vă pot ghida în primele 24 până la 48 de ore. De asemenea, rețineți că unele dintre acțiuni trebuie desfășurate simultan. Accentul ar trebui să fie pus pe viteză, dar și pe rigurozitate, fără a compromite acuratețea sau dovezile.

1. Colectați informațiile și înțelegeți amploarea incidentului

Primul pas este să înțelegeți exact ce s-a întâmplat și să pregătiți un răspuns. Asta înseamnă să activați planul de reacție la incidente pregătit în prealabil și să notificați echipa responsabilă. Grupul ar trebui să includă stakeholderi din întreaga organizație – resurse umane (HR), relații publice și comunicare (PR), departamentul juridic și conducerea executivă. Toți aceștia joacă un rol important după incident.

În continuare, stabiliți care este raza de impact a atacului (amploarea distrugerii):

– Cum a reușit adversarul să pătrundă în rețeaua companiei?

– Care sisteme au fost compromise?

– Ce acțiuni malițioase au întreprins deja atacatorii?

Va trebui să documentați fiecare pas și să strângeți dovezi nu doar pentru a evalua impactul atacului, ci și pentru investigația criminalistică și, eventual, în scopuri juridice. Menținerea lanțului de custodie (chain of custody) asigură credibilitatea în cazul în care vor fi implicate autoritățile sau instanțele de judecată.

2. Notificați părțile terțe relevante

Odată ce ați stabilit ce s-a întâmplat, este necesar să informați autoritățile relevante:

– Autorități de reglementare: Dacă au fost sustrase informații de identificare personală (PII), contactați autoritățile competente conform legilor privind protecția datelor sau reglementărilor specifice domeniului. În Statele Unite, poate include notificarea conform regulilor SEC privind dezvăluirea incidentelor cibernetice sau conform legislației statale referitoare la breșele de securitate.

– Asiguratorii: Majoritatea polițelor de asigurare vor stipula că furnizorul dvs. de asigurări trebuie informat imediat ce a avut loc o breșă.

– Clienții, partenerii și angajații: Transparența construiește încrederea și ajută la prevenirea dezinformării. Este mai bine ca aceștia să nu afle ce s-a întâmplat din social media sau de la știrile TV.

– Forțele de ordine: Raportarea incidentelor, în special a atacurilor ransomware, poate ajuta la identificarea campaniilor mai ample și, uneori, poate duce la obținerea unor instrumente de decriptare sau de sprijin informativ (de tip intelligence).

– Experți externi: Specialiștii externi în domeniul juridic și IT ar putea fi, de asemenea, contactați, mai ales dacă nu dispuneți de acest tip de resurse în interiorul companiei.

3. Izolați și limitați

În timp ce contactarea părților terțe relevante este în curs de desfășurare, va trebui să acționați rapid pentru a preveni răspândirea atacului. Izolați sistemele afectate de accesul la internet, dar nu opriți dispozitivele, pentru a nu distruge probele. Cu alte cuvinte, scopul este să limitați accesul atacatorului fără a compromite însă dovezi valoroase.

Toate backup-urile ar trebui să fie offline și deconectate, astfel încât atacatorii să nu le poată compromite și ransomware-ul să nu le corupă. Orice acces de la distanță trebuie dezactivat, datele de autentificare VPN resetate și instrumentele de securitate utilizate pentru a bloca orice trafic malițios și conexiuni de tip command-and-control.

4. Eliminare și recuperare

Odată ce limitarea (containment) este asigurată, treceți la eradicare și recuperare. Efectuați o analiză criminalistică pentru a înțelege tacticiile, tehnicile și procedurile (TTP-uri) atacatorului, de la accesul inițial până la mișcarea laterală și, dacă este cazul, la criptarea sau exfiltrarea datelor. Eliminați orice malware persistent, backdoor-uri, conturi neautorizate și alte semne de compromitere. Acțiuni-cheie includ:

– eliminarea malware-ului și a conturilor neautorizate;

– verificarea integrității sistemelor și datelor critice;

– restaurarea copiilor de siguranță curate (după ce s-a confirmat că nu sunt compromise);

– monitorizarea atentă cu scopul de a identifica semne de re-compromitere sau mecanisme de persistență.

Puteți privi etapa de recuperare nu doar ca pe o cale de a reconstrui sistemele, ci și de a le consolida. Poate include înăsprirea controalelor de privilegii, implementarea unor metode de autentificare mai puternice și aplicarea segmentării rețelei. Apelați la parteneri pentru a accelera restaurarea sau luați în considerare utilizarea unor instrumente precum ESET Ransomware Remediation pentru a grăbi procesul.

5. Revizuiți și îmbunătățiți

Odată ce pericolul imediat a trecut, munca dvs. este departe de a se fi încheiat. Treceți în revistă obligațiile pe care le aveți față de autoritățile de reglementare, clienți și alte părți interesate (de exemplu, parteneri și furnizori). Vor fi necesare comunicări actualizate odată ce înțelegeți amploarea breșei, ceea ce ar putea include și o declarație oficială (sau depunere de documente) către autoritățile de reglementare. Consilierii dvs. de PR și cei juridici ar trebui să preia controlul în această fază.

O analiză post-incident ajută la transformarea unui eveniment neplăcut într-un catalizator pentru reziliență. După ce situația s-a stabilizat, este recomandat să identificați ce s-a întâmplat și ce lecții pot fi învățate pentru a preveni incidente similare în viitor. Examinați ce a mers prost, ce a funcționat și unde au existat întârzieri în detecție sau comunicare. Actualizați corespunzător planul de răspuns la incidente, playbook-urile și procedurile de escaladare. Orice ajustări ale planului IR sau recomandări pentru noi controale de securitate și sfaturi pentru instruirea angajaților vor fi utile pe viitor.

O cultură solidă post-incident tratează fiecare breșă ca pe un exercițiu de instruire pentru cea care va urma, îmbunătățind astfel apărarea și capacitatea de luare a deciziilor sub presiune.

Dincolo de IT

Nu este întotdeauna posibil să preveniți o breșă, dar este posibil să minimizați daunele. Dacă organizația dvs. nu dispune de resursele necesare pentru a monitoriza amenințările 24/7, luați în considerare un serviciu gestionat de detecție și răspuns (MDR) oferit de un terț de încredere. Orice s-ar întâmpla, testați-vă planul de răspuns la incident și apoi testați-l din nou. Răspunsul eficient la incidente nu este doar responsabilitatea departamentului IT; implică numeroși factori din întreaga organizație și colaborarea cu parteneri externi. Tipul de „memorie musculară” necesar pentru a reacționa eficient se dezvoltă, de obicei, prin multă practică.

Lasa un comentariu