Platforma de socializare profesională este o bază de date vastă, publică, de informații despre companii. Nu porniți de la premisa că toți utilizatorii sunt cine pretind a fi.

În luna noiembrie, Serviciul de Securitate al Marii Britanii a început să notifice membrii Parlamentului (MP) și personalul lor cu privire la o schemă de colectare a informațiilor de către un serviciu de informații străin. Potrivit autorităților, două profiluri de LinkedIn abordau oficiali din politica britanică pentru a obține „informații din interior”. Dezvăluirile făcute de MI5 au condus la o inițiativă guvernamentală în valoare de 170 de milioane de lire sterline (230 de milioane de dolari), menită să combată amenințările de spionaj la adresa Parlamentului.

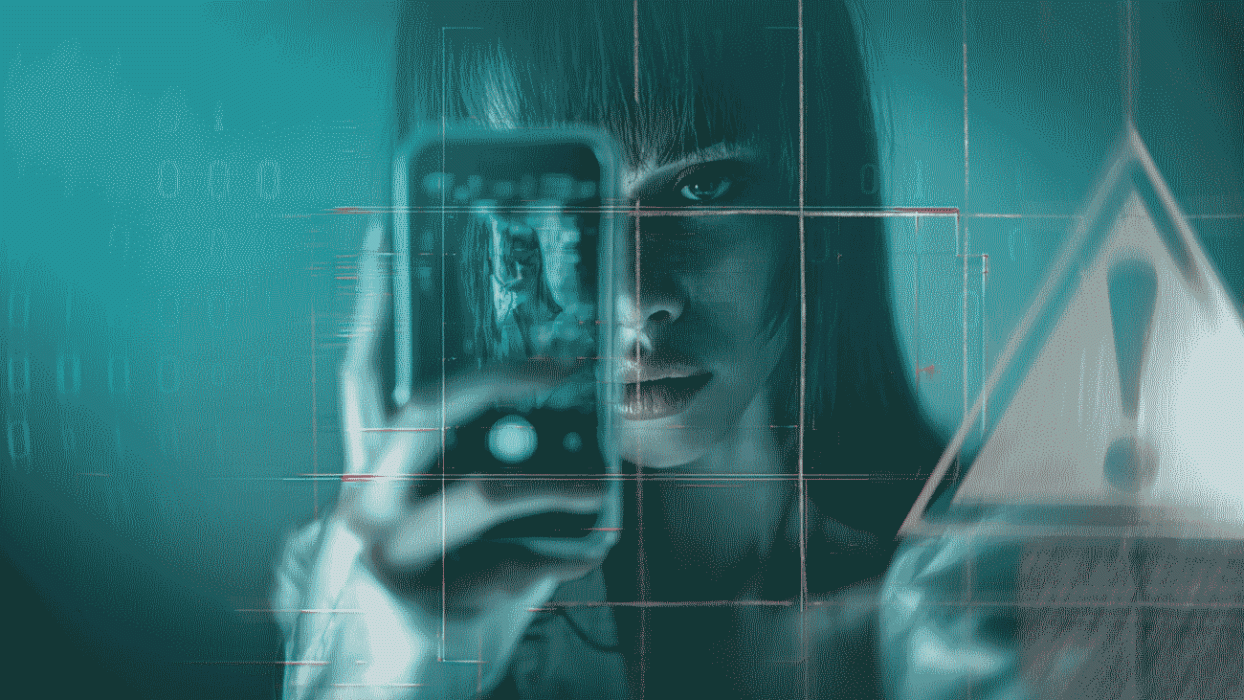

Poate fi cel mai recent caz de amploare în care atacatorii au abuzat de LinkedIn în scop fraudulos. Însă nu este nici pe departe primul. Platforma reprezintă o adevărată mină de aur cu date corporate, care pot fi exploatate pentru fraude sau campanii malițioase. A venit momentul ca profesioniștii să conștientizeze riscurile asociate networking-ului digital.

De ce este LinkedIn o țintă?

De la lansarea din 2003, LinkedIn a adunat peste un miliard de „membri” la nivel global. Asta înseamnă un număr uriaș de potențiale ținte pentru atacatori susținuți de state sau motivați financiar. Dar de ce preferă atacatorii această rețea? Iată câteva motive:

– Este o sursă excelentă de informații: căutând atent pe platformă, atacatorii pot identifica rolurile și responsabilitățile persoanelor-cheie din compania vizată, inclusiv pe cele ale noilor angajați. De asemenea, pot afla cu precizie raporturile dintre angajați și proiectele la care ar putea lucra. Toate acestea reprezintă informații valoroase, care pot fi ulterior exploatate în atacuri de tip spear-phishing sau fraude BEC (Business Email Compromise).

– Oferă credibilitate și acoperire: fiind o platformă de networking profesional, LinkedIn este utilizat atât de executivi de rang înalt, cât și de angajați aflați la început de carieră – ambele categorii pot fi valoroase pentru un atacator. Victimele sunt mult mai predispuse să deschidă un mesaj direct sau un InMail pe LinkedIn decât un email nesolicitat. De altfel, în cazul executivilor de vârf (C-suite), poate fi uneori singura modalitate de a ajunge direct la ei, deoarece corespondența electronică este adesea filtrată sau gestionată de subordonați.

– Ocolește securitatea „tradițională”: Cum mesajele circulă prin serverele LinkedIn și nu prin sistemele de email ale companiei, departamentul IT nu are acces. Deși LinkedIn dispune de anumite măsuri de securitate integrate, nu există nicio garanție că mesajele de tip phishing, malware sau spam nu vor reuși să treacă. Iar datorită credibilității sale, victimele vizate sunt mult mai predispuse să intre pe un link malițios.

– Este ușor de utilizat și exploatat: pentru atacatori, profitul potențial al atacurilor prin LinkedIn este uriaș. Oricine își poate crea un profil și poate începe rapid să caute alte conturi din care să extragă informații sau pe care să le vizeze cu mesaje de tip phishing ori BEC. Astfel de atacuri sunt relativ simplu de automatizat la scară largă. Pentru a-și spori credibilitatea, atacatorii pot deturna conturi existente sau pot crea identități false, pretinzând că sunt candidați sau recrutori. Volumul mare de date de autentificare compromise care circulă pe forumurile de criminalitate cibernetică (alimentat, în parte, de malware-ul de tip infostealer) face ca asemenea tactici să fie mai accesibile ca niciodată.

Care sunt cele mai frecvente tipuri de atacuri?

Așa cum am menționat, există diverse modalități prin care atacatorii cibernetici își pot pune în aplicare campaniile prin intermediul LinkedIn:

– Phishing și spear-phishing: folosind informațiile pe care utilizatorii le afișează pe profilurile lor de LinkedIn, atacatorii pot personaliza campaniile de phishing pentru a le crește rata de succes.

– Atacuri directe: adversarii pot contacta victimele direct, trimițând link-uri malițioase menite să instaleze malware precum infostealerele sau promovând oferte de muncă false, concepute pentru a fura date de autentificare. Alternativ, agenți susținuți de state pot utiliza LinkedIn pentru a recruta colaboratori din interior (insideri), așa cum a avertizat MI5.

– Business Email Compromise: Așa cum am amintit în exemplul despre phishing, LinkedIn oferă o multitudine de informații care pot fi folosite pentru a face atacurile de tip BEC mult mai convingătoare. Îi pot ajuta pe escroci să identifice cine cui se subordonează, la ce proiecte lucrează și numele partenerilor sau furnizorilor implicați.

– Deepfakes: LinkedIn poate găzdui, de asemenea, materiale video cu persoanele vizate, care pot fi utilizate pentru a crea conținut de tip deepfake (audio sau video generat de AI). Sunt folosite ulterior în campanii de phishing, fraude BEC sau înșelătorii pe rețelele sociale.

– Deturnarea conturilor: pagini false de LinkedIn (phishing), malware de tip infostealer, atacuri de tip credential stuffing și alte tehnici pot fi folosite pentru a prelua controlul asupra conturilor userilor. Acestea pot fi apoi exploatate în atacuri care vizează contactele victimei.

– Atacuri asupra furnizorilor: LinkedIn poate fi folosit și pentru a colecta informații despre partenerii unei companii-țintă, care pot fi ulterior vizați prin phishing într-un atac de tip „stepping stone”, menit să faciliteze accesul la organizația principală.

Câteva exemple de grupări care au folosit unele dintre tacticile menționate:

– Lazarus Group din Coreea de Nord a pretins a fi recrutor pe LinkedIn pentru a instala malware pe calculatoarele angajaților unei companii din sectorul aerospațial, după cum a descoperit ESET Research. Cercetătorii au descris, de asemenea, campaniile Wagemole, în care operatori aliniați Coreei de Nord încearcă să obțină locuri de muncă în companii internaționale.

– ScatteredSpider a impersonat departamentul de help desk al MGM, pretinzând a fi un angajat găsit pe LinkedIn, pentru a obține acces la organizație. Atacul ransomware care a urmat a provocat pierderi de 100 de milioane de dolari pentru companie.

– O campanie de spear-phishing denumită „Ducktail” a vizat profesioniști din marketing și resurse umane pe LinkedIn, livrând malware de tip infostealer prin link-uri în mesaje directe (DM). Malware-ul în sine era găzduit în cloud.

Cum să rămâneți în siguranță pe LinkedIn

Așa cum am precizat, provocarea vine din faptul că departamentele IT au dificultăți în a evalua cât de extins este riscul pentru angajați și ce tactici sunt folosite împotriva lor. Totuși, este recomandat ca scenariile descrise mai sus să fie incluse în cursurile de conștientizare a securității. Angajații trebuie avertizați asupra riscului de oversharing pe platformă și să primească îndrumări despre cum să identifice conturile false și capcanele tipice de phishing.

Pentru a evita deturnarea conturilor proprii, este important să respecte politica companiei privind actualizările periodice, să instaleze software de securitate pe toate dispozitivele (provenind de la un furnizor cunoscut) și să activeze autentificarea multi-factor. Poate fi util să fie organizate cursuri speciale pentru executivi, care sunt ținte mai des vizate. Mai presus de toate, angajații trebuie să înțeleagă că, chiar și pe o rețea aparent de încredere precum LinkedIn, nu toți cei cu care interacționează au intenții bune.

Lasa un comentariu