În luna ianuarie 2019 s-a înregistrat o creștere exponențială în numărul atașamentelor de e-mail malițioase de tip JavaScript detectate, un vector de atac care s-a manifestat ceva mai domol pe parcursul anului 2018. Pe lângă „ediția de Anul Nou" a unor campanii bazate pe acest vector, a fost descoperit un nou val de e-mailuri spam în limba rusă, ce distribuie un tip de ransomware cunoscut sub numele de Shade sau Troldesh și detectat de ESET ca Win32/Filecoder.Shade.

Această campanie pare să fie un follow-up al unei campanii spam rău intenționate, care a început să răspândească ransomware-ul Shade în octombrie 2018.

Campania din ianuarie 2019

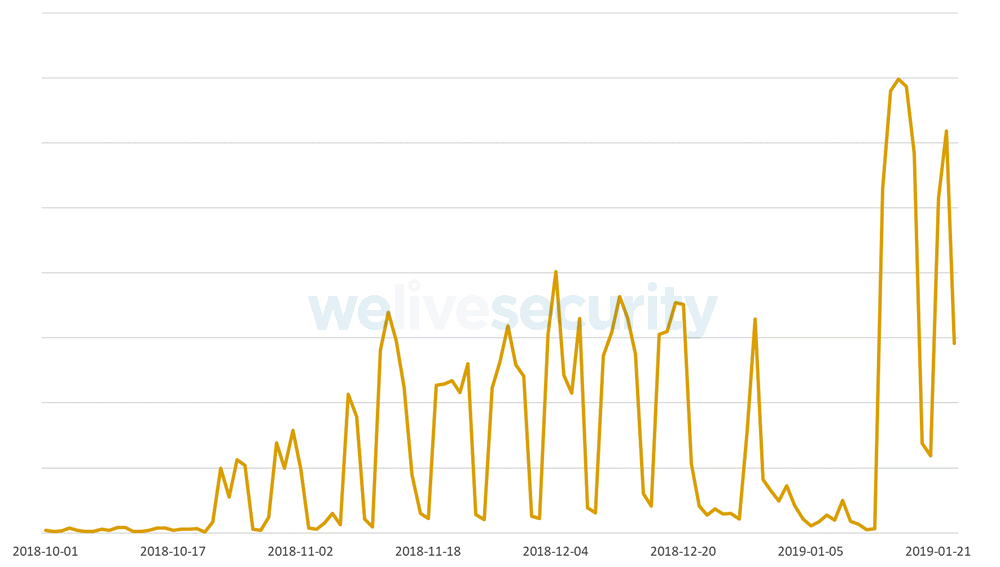

Datele noastre telemetrice indică că această campanie a fost lansată în octombrie 2018 și a continuat până în a doua jumătate a lunii decembrie, s-a oprit pentru scurt timp în jurul Crăciunului și a reînceput în forță la jumătatea lunii ianuarie 2019 de două ori mai amplu, așa cum se vede în Figura 1. În același grafic, perioadele cu o scădere vizibilă sunt înregistrate la sfârșit de săptămână, ceea ce indică că atacatorii favorizează adresele de e-mail corporate.

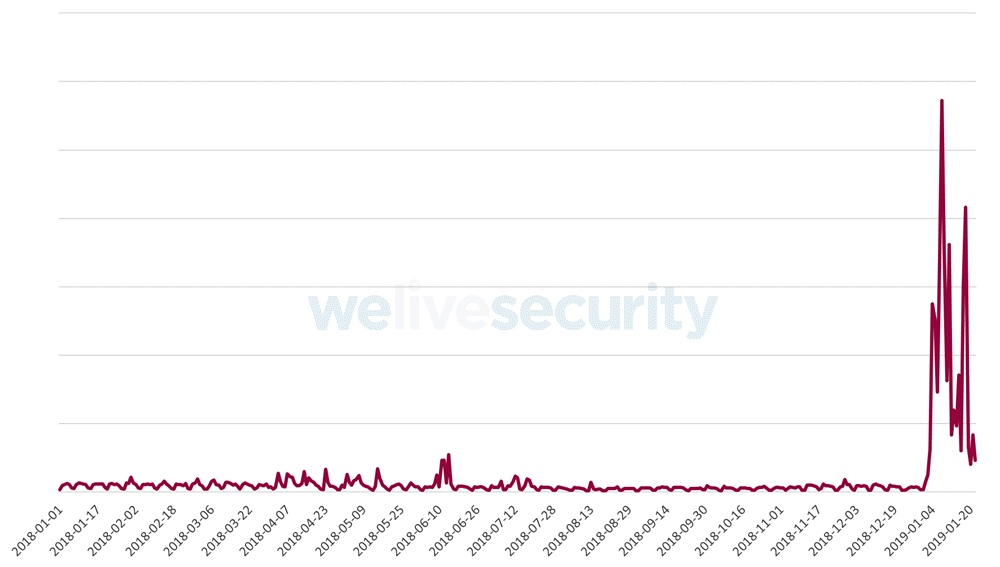

După cum am menționat anterior, această campanie face parte dintr-un curent mai amplu, pe care l-am remarcat încă de la începutul anului 2019 - revenirea atașamentelor malware de tip JavaScript ca vector de atac utilizat pe scară largă. Figura 2 ilustrează această tendință, așa cum se vede în datele noastre telemetrice.

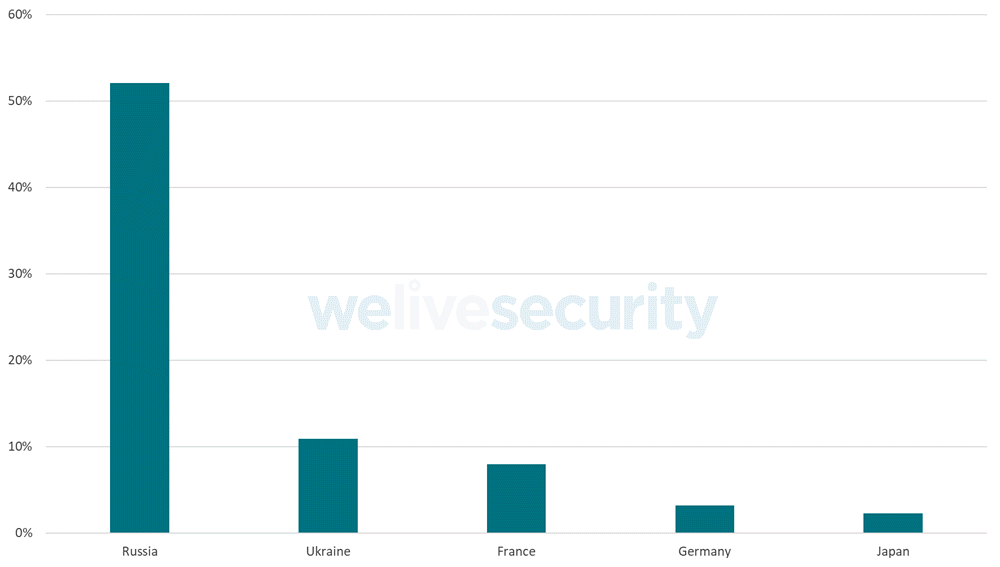

Merită notat faptul că această campanie de răspândire a ransomware-ului Shade din ianuarie 2019 a fost cea mai activă în Rusia, cu 52% din totalul atașamentelor malițioase JavaScript detectate. Printre alte țări afectate se numără Ucraina, Franța, Germania și Japonia, după cum se vede în Figura 3.

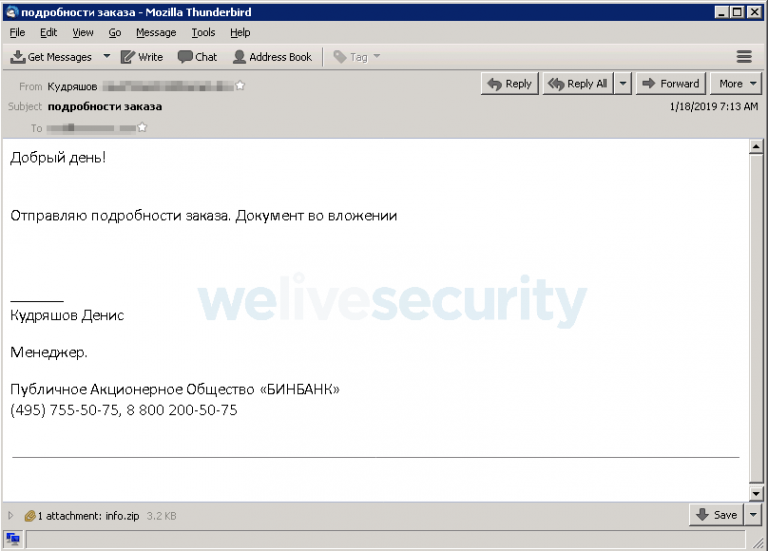

Potrivit analizei noastre, un atac tipic debutează cu livrarea unui e-mail scris în limba rusă, cu o arhivă ZIP atașată numită "info.zip" sau "inf.zip".

Aceste e-mailuri rău intenționate vin sub forma unor update-uri despre comenzi, ce par să provină de la organizații rusești legitime. E-mailurile pe care noi le-am identificat pretind a fi trimise de către banca rusească B&N Bank (notă: recent fuzionată cu Otkritie Bank) sau de către lanțul de magazine Magnit. Într-unul dintre e-mailurile detectate de sistemele ESET, se poate găsi următorul text (tradus din limba rusă):

Subiect: Detalii privind comanda

Salut!

Vă trimit detaliile comenzii dvs. Documentul este atașat.

Denis Kudrashev, Manager

Arhiva ZIP conține un fișier JavaScript numit "Информация.js" (care se traduce în "Informații" în limba engleză). Odată extras și lansat, fișierul JavaScript descarcă un loader rău intenționat, detectat de produsele ESET ca Win32/Injector. Loader-ul este decriptat și lansează payload-ul final - ransomware-ul Shade.

Loader-ul este descărcat de la adresele URL ale unor site-uri WordPress legitime, care au fost compromise, unde este deghizat ca un fișier imagine. Pentru a compromite paginile WordPress, atacatorii au folosit atacuri de forță brută pe scară largă, efectuate prin intermediul unor roboți automatizați. Datele noastre telemetrice indică sute de astfel de adrese URL, toate având terminația "ssj.jpg", ce găzduiește loader-ul rău intenționat.

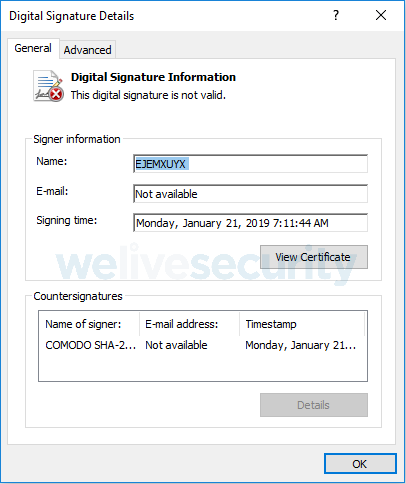

Loader-ul utilizează o semnătura digitală nevalidă care pretinde a fi emisă de Comodo, așa cum se arată în Figura 5. Numele din "Signer information" și marca temporală sunt unice pentru fiecare eșantion.

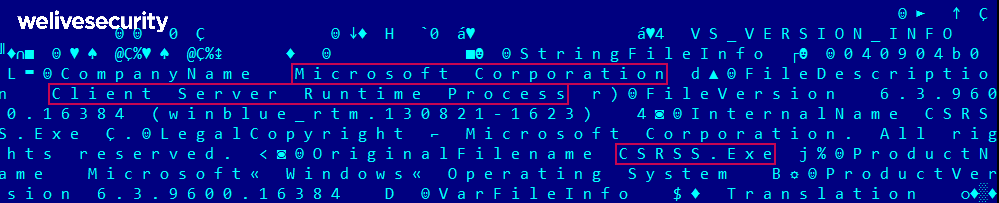

Pe lângă toate aceasta, loader-ul încearcă în continuare să se deghizeze drept un proces legitim de tip Client Server Runtime Process (csrss.exe). Se copiază în C:\ProgramData\Windows\csrss.exe, unde „Windows" este un folder ascuns creat de malware, care nu se regăsește în mod normal în ProgramData.

Ransomware-ul Shade

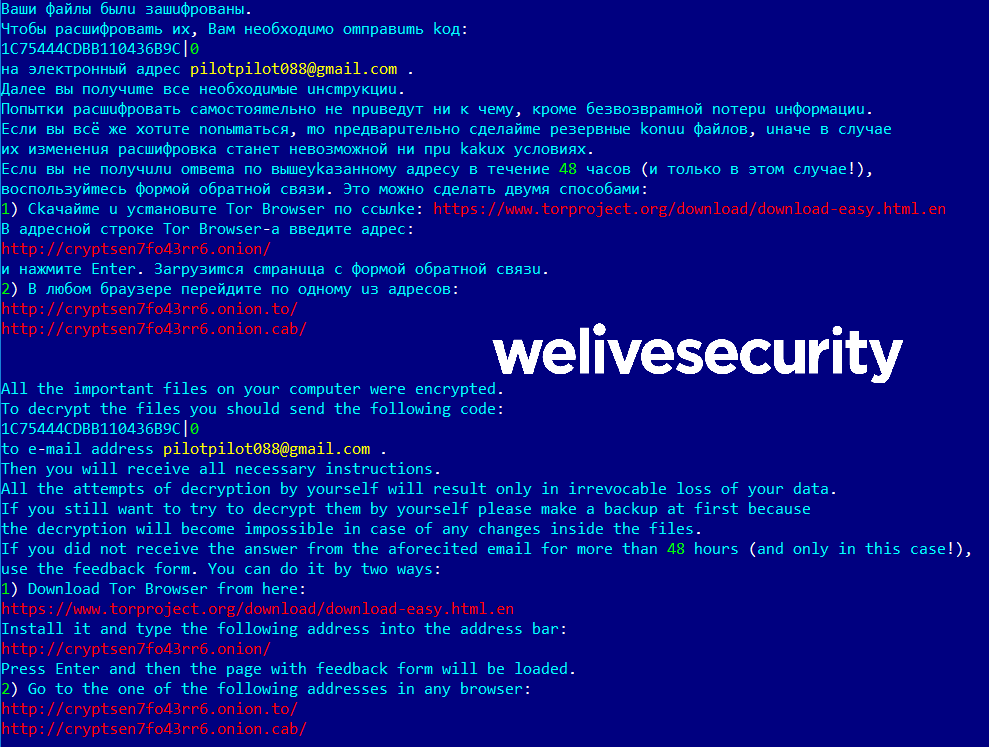

Payload-ul final al acestei campanii malițioase este crypto-ransomware-ul numit Shade sau Troldesh. Văzut prima oară in-the-wild la sfârșitul anului 2014, dar având diverse apariții de-a lungul vremii, acest ransomware criptează o mulțime de tipuri de fișiere pe unitățile locale. Într-o campanie recentă, ransomware-ul a adăugat extensia .crypted000007 la fișierele criptate.

Instrucțiunile de plată sunt prezentate victimelor într-un fișier TXT, în limbile rusă și engleză, fiind încărcate pe toate unitățile de pe calculatorul afectat. Formularea acestei note de răscumpărare este identică cu cea utilizată în campania din octombrie 2018 raportată anterior.

Cum să rămâi în siguranță

Pentru a nu deveni victima acestui spam malițios, verificați întotdeauna autenticitatea e-mailurilor înainte de a deschide orice atașament sau de a da click pe link-uri. Dacă este necesar, luați legătura cu organizația în cauză, în numele căreia se trimit aceste e-mailuri, datele de contact legitime fiind întotdeauna găsite pe site-ul oficial al companiei.

Pentru utilizatorii Gmail, este bine de știut că Gmail blochează activ atașamentele JavaScript atât în e-mailurile primite cât și în cele trimise de aproape doi ani încoace.

Utilizatorii altor servicii de e-mail decât cele standard, inclusiv serverele de mail de companii, trebuie să se bazeze pe prudență - cu excepția cazului în care folosesc o soluție de securitate capabilă să detecteze și să blocheze fișierele JavaScript dăunătoare.

Pentru cei interesați, există mai multe module diferite în cadrul soluțiilor de securitate ESET, care detectează și blochează fișierele JavaScript dăunătoare.

Pentru a evita compromiterea site-ului dvs. WordPress, folosiți o parolă puternică, plus o metodă de autentificare cu doi factori și asigurați-vă că actualizați în mod regulat pagina WordPress, cât și pluginurile și temele acestei platforme.

Indicatori de compromis (IoC)

Exemple de hashuri ale atașamentelor malițioase din fișierul ZIP

0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955 80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76

Numele cu care le-a detectat ESET: JS/Danger.ScriptAttachment

Exemple de hashuri ale downloader-ului JavaScript

37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8C

Numele cu care le-a detectat ESET: Win32/Injector

Exemple de hashuri ale ransomware-ului Shade

FEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7

Numele cu care le-a detectat ESET: Win32/Filecoder.Shade

String specific acestei campanii din URL-ul care găzduiește ransomware-ul Shade

hxxp://[redacted]/ssj.jpg

Lasa un comentariu