În timp ce încheiam analiza noastră privind valul de e-mailuri spam care a luat cu asalt Rusia, am observat o altă campanie ce are la bază malware JavaScript, campanii ce nu au însă legătură una cu alta. Aparent, campania malspam „Love You" de la mijlocul lunii ianuarie 2019 vizează acum utilizatorii din Japonia.

Pe baza datelor noastre telemetrice, această ultimă campanie „Love you" a fost lansată pe 28 ianuarie 2019, dublându-se ca amploare în raport cu valurile inițiale, așa cum se vede în Figura 1. Aceste e-mailuri de tip spam distribuie un mix de payload-uri rău intenționate, având totuși câteva schimbări: am putut observa încercări de descărcare a unui criptominer, a unui program de modificare a setărilor de sistem, a unui downloader rău intenționat, a viermelui Phorpiex și a versiunii 5.1 a cunoscutului ransomware GandCrab.

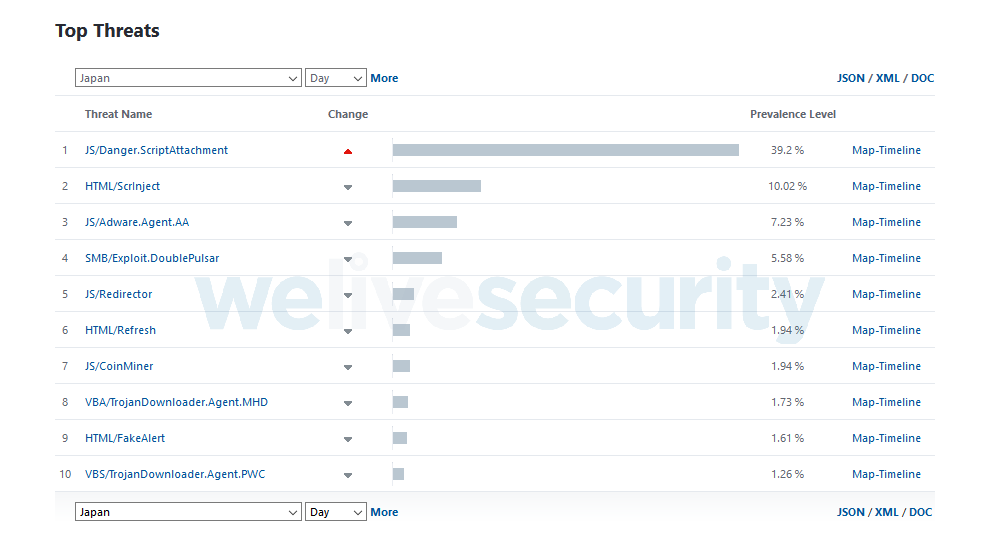

Începând cu 29 ianuarie 2019, marea majoritate a aparițiilor acestui malware s-au înregistrat în Japonia (95%), cu zeci de mii de e-mail-uri rău intenționate detectate în fiecare oră. În aceeași zi, JS/Danger.ScriptAttachment - denumirea dată malware-ului JavaScript distribuit prin atașamentele de e-mail - a ocupat locul 4 în topul celor mai active amenințări în întreaga lume și amenințarea numărul unu în Japonia, așa cum se vede în Figura 2.

Scenariu de atac în campania ce a vizat Japonia

În această ultimă campanie, atacatorii au modificat mesajele de e-mailuri, trecând de la tema romantică a campaniei inițiale „Love You" la subiecte relevante pentru utilizatorii japonezi. Există totuși o similitudine între cele două, abundența de emoji-uri folosite atât în subiectul e-mailului cât și în corpul acestuia.

E-mailurile pe care le-am văzut în timpul analizei noastre au următoarele linii de subiect:

· :D

· Yui Aragaki ;)

· Kyary Pamyu Pamyu ;)

· Kyoko Fukada ;)

· Yuriko Yoshitaka ;)

· Sheena Ringo ;)

· Misia ;)

(Notă: Aceste titluri sunt nume de personalități cunoscute japoneze)

Atașamentele malițioase din e-mailurile analizate sunt fișiere ZIP deghizate ca fișiere imagine, având nume în formatul „PIC0-[9-digit-number]2019-jpg.zip". Figura 3 ilustrează câteva exemple de astfel de e-mail-uri.

Arhivele ZIP conțin un fișier JavaScript cu același format de nume, terminându-se doar în „.js”. Odată ce a fost extras și lansat, fișierul JavaScript descarcă payload-ul în primă fază din serverul C&C al atacatorilor, un fișier EXE detectat de soluțiile ESET ca Win32/TrojanDownloader.Agent.EJN. Adresele URL care găzduiesc acest payload au avut path-uri care se termină în „bl*wj*b.exe” și "krabler.exe", fiind descărcate în „C:\Users\[username]\Temp[aleatoare].exe“.

Acest payload în primă etapă descarcă unul sau mai multe dintre următoarele payload-uri finale de la același server C&C:

• ransomware-ul GandCrab, versiunea 5.1

• Un criptominer

• Viermele Phorpiex

• Un downloader specific limbii locale (setat pentru a descărca payload-uri numai dacă setările de limbă ale computerului afectat sugerează că victima se află în China, Vietnam, Coreea de Sud, Japonia, Turcia, Germania, Australia sau Marea Britanie)

• Un program care schimbă setările de sistem

Versiunea 5.1 a ransomware-ului GandCrab criptează fișierele și adaugă la numele lor o extensie aleatorie cu 5 caractere. Sunt create apoi note care conțin această extensie atât în numele de fișier, cât și în conținutul lor, în fiecare folder afectat.

Payload-urile din această campanie actualizată sunt descărcate de pe adresa IP 92.63.197[.]153, care pare să fie localizată în Ucraina, și care a fost folosită în campania „Love you" încă de la început.

Cum să rămâneți în siguranță

Pentru a nu deveni victima acestui spam malițios, verificați întotdeauna autenticitatea e-mailurilor înainte de a deschide orice atașament sau de a da click pe link-uri. Dacă este necesar, luați legătura cu organizația în cauză, în numele căreia se trimit aceste e-mailuri, datele de contact legitime fiind întotdeauna găsite pe site-ul oficial al companiei.

Pentru utilizatorii Gmail, este bine de știut că Gmail blochează activ atașamentele JavaScript atât în e-mailurile primite cât și în cele trimise de aproape doi ani încoace.

Utilizatorii altor servicii de e-mail decât cele standard, inclusiv serverele de mail de companii, trebuie să se bazeze pe prudență - cu excepția cazului în care folosesc o soluție de securitate capabilă să detecteze și să blocheze fișierele JavaScript dăunătoare.

Pentru cei interesați, există mai multe module diferite în cadrul soluțiilor de securitate ESET, care detectează și blochează fișierele JavaScript dăunătoare.

Indicatori de compromis (IoC)

Exemple de hashuri ale atașamentelor malițioase din fișierul ZIP

8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026

Numele cu care le-a detectat ESET: JS/Danger.ScriptAttachment

Exemple de hashuri ale downloader-ului JavaScript

cfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9

Numele cu care le-a detectat ESET: Win32/Injector

Exemple de hashuri ale payload-ului în primă fază

47C1F1B9DC715D6054772B028AD5C8DF00A73FFC

Numele cu care le-a detectat ESET: Win32/TrojanDownloader.Agent.EJN

Exemple de hashuri ale payload-ului final

| Payload | SHA-1 | Numele cu care a fost detectat de ESET |

| Ransomware-ul GandCrab | 885159F6F04133157871E1D9AA7D764BFF0F04A3 | Win32/Filecoder.GandCrab.E |

| Criptominer | 14E8A0B57410B31A8A4195D34BED49829EBD47E9 | Win32/CoinMiner.BEX |

| Viermele Phorpiex | D6DC8ED8B551C040869CD830B237320FD2E3434A | Win32/Phorpiex.J |

| Downloader | AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D | Win32/TrojanDownloader.Agent.EEQ |

| Program schimbare setări de sistem | 979CCEC1DF757DCF30576E56287FCAD606C7FD2C | Win32/Agent.VQU |

Serverul C&C folosit în campanie

| 92.63.197[.]153 |

Lasa un comentariu