Aceste cinci echipamente uimitoare îi pot ajuta pe specialiștii cibernetici să descopere fisurile din structurile de apărare ale corporațiilor și pe hackerii pasionați să-și aprofundeze cunoștințele de securitate cibernetică.

În timp ce „blue team” își asumă rolul defensiv, „red team” joacă rolul atacatorului. Cu toate acestea, echipele au un obiectiv comun: să ajute la identificarea și remedierea vulnerabilităților din apărarea organizațiilor înainte ca acestea să poată fi exploatate de actori rău intenționați. Exercițiile de tipul „blue team” și „red team” oferă informații valoroase cu privire la aspectele tehnice, procedurale și umane ale securității cibernetice și, în cele din urmă, pot ajuta organizațiile să se ferească de atacurile reale.

Recent, am analizat câteva instrumente open-source pe care partea defensivă le poate utiliza în timpul apărării împotriva atacurilor simulate, precum și patru gadgeturi care, în mâini greșite, ar putea cauza probleme de securitate. De data aceasta, vom prezenta cinci instrumente compacte, de ultimă generație, pe care hackerii de hardware, precum și membrii din „red team” sau hackerii etici le pot folosi în timp ce își perfecționează abilitățile sau își îndeplinesc sarcinile de lucru.

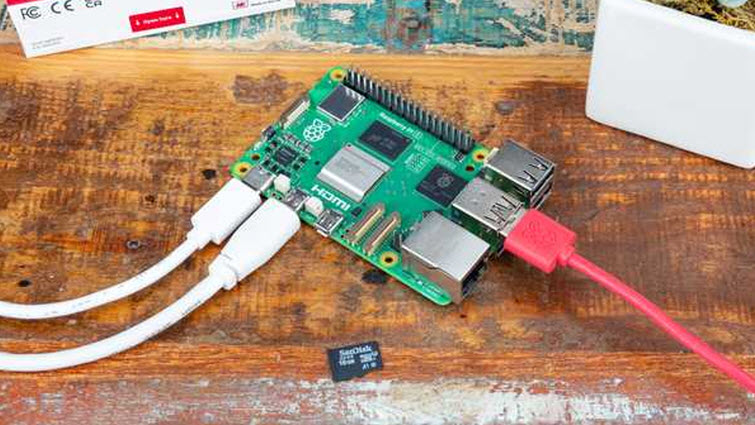

1. Raspberry Pi 5

În special datorită versatilității, puterii și a ecosistemului vibrant al comunității dedicate, Raspberry Pi a devenit un instrument preferat de profesioniștii din domeniul securității, de studenți și de entuziaști deopotrivă. Fiind în primul rând un computer de tip single-board la un preț accesibil, Raspberry Pi poate fi, de asemenea, încărcat cu diverse instrumente de testare a penetrării și poate servi mai multor roluri.

De exemplu, acesta se poate „transforma” într-un sniffer de rețea și poate capta pachete pentru o analiză detaliată sau poate rula scripturi pentru teste automate de securitate. Este, de asemenea, ideal pentru testarea on-the-go a instrumentelor și pentru analizarea dispozitivelor de tip Internet of Things (IoT), identificând vulnerabilitățile înainte ca infractorii cibernetici să aibă șansa de a le exploata.

Figura 1. Raspberry Pi 5 (sursă: Raspberry Pi)

Raspberry Pi suportă o varietate de sisteme de operare adaptate diverselor scopuri și preferințe ale utilizatorilor. Sistemul său de operare oficial, Raspberry Pi OS (anterior Raspbian), se bazează pe Debian Linux și este optimizat pentru arhitectura ARM.

În plus, sunt disponibile distribuții populare precum Kali Linux, care sunt special concepute pentru teste de penetrare și audit de securitate. Aceste distribuții vin preîncărcate cu o suită de instrumente pentru scanarea rețelei, evaluarea vulnerabilităților, atacuri wireless și multe altele.

De asemenea, iată câteva instrumente și proiecte ce pot utiliza Raspberry Pi drept platformă hardware de bază:

- FruityWifi: Este utilizat pentru verificarea rețelelor wireless și permite atacuri avansate prin intermediul unei interfețe web.

- Ha-Pi: Furnizează instrumente pentru testarea penetrării, inclusiv Aircrack Ng Suite și Metasploit.

- Raspberry Pwn: Include instrumente precum scapy, Wireshark și tcpdump.

- Wireless Attack Toolkit (WAT): Efectuează teste de penetrare a rețelelor Wi-Fi pe platforme ARM.

- PwnPi: O versiune simplificată a Debian Wheezy pentru testarea penetrării.

- NetPi: Un proiect menit să creeze un instrument de analiză a rețelei, cu caracteristici comerciale.

2. HackRF One

HackRF One este un instrument multifuncțional pentru pasionații de frecvențe radio (RF) și profesioniști deopotrivă. Acest dispozitiv open-source permite tuturor, de la pasionați curioși la profesioniști experimentați, să aibă o incursiune în lumea frecvențelor radio și să exploreze și să manipuleze undele, de la cele ale postului de muzică preferat și până la semnale de comunicare critice.

Conceput pentru a fi versatil, acest periferic SDR (software-defined radio) single-board poate transmite și primi semnale de la 1 MHz la 6 GHz. Această gamă vastă înseamnă că puteți experimenta cu aproape orice tip de comunicare wireless, de la radio AM/FM la Wi-Fi și chiar semnale prin satelit. Este aproape ca și cum ați avea cheile pentru fiecare protocol wireless conceput vreodată, toate într-un singur instrument compact.

Figura 2. HackRF One (sursă: Adafruit)

În ciuda capacităților sale avansate, HackRF One este portabil și suficient de robust pentru munca de teren, permițând profesioniștilor din domeniul securității să testeze vulnerabilitățile rețelelor wireless sau inginerilor RF să rezolve pe loc problemele legate de semnal.

Acest instrument vă permite să evaluați securitatea sistemelor wireless, să efectuați atacuri și să explorați vulnerabilitățile dispozitivelor IoT. Aceasta include emularea și analizarea telecomenzilor auto, a alarmelor și a altor dispozitive, manipularea semnalelor GPS, comunicarea cu etichetele RFID și efectuarea analizei semnalelor și urmărirea comunicațiilor prin satelit.

3. WiFi Pineapple

Acest gadget elegant care arată ca un router inofensiv deține puterea de a descoperi secretele ascunse ale rețelelor wireless. WiFi Pineapple este utilizat pentru verificarea securității rețelelor wireless prin simularea unui punct de acces convențional în care atrage utilizatorii. Acesta are două interfețe de rețea: una pentru furnizarea accesului la internet și cealaltă pentru interacțiunea cu dispozitivele Wi-Fi aflate în apropiere.

Figura 3: WiFi Pineapple Mark VII (sursă: Hak5)

La baza WiFi Pineapple se află sistemul său de operare personalizat, Pineapple OS. Acest sistem de operare bazat pe Linux este destinat în special testelor de penetrare wireless și vine echipat cu o multitudine de instrumente puternice. Pineapple OS oferă un mediu stabil și eficient, asigurându-se că dispozitivul funcționează fără probleme în timpul evaluărilor complexe de securitate.

În principal, WiFi Pineapple este utilizat cu următoarele scopuri:

- Atacuri de tip evil twin: Creează puncte de acces malițioase pentru a intercepta traficul de rețea și a colecta informații sensibile.

- Teste de dezactivare: Forțează deconectările de la rețelele legitime pentru a permite atacuri de tip man-in-the-middle.

- Evaluări de securitate: Identifică vulnerabilitățile și lacunele de configurare în rețelele wireless.

- Atacuri controlate: Ajută administratorii de rețele să înțeleagă și să dezvolte politici de securitate mai bune.

- Versatilitate: Oferă diverse instrumente automate și manuale destinate testelor de penetrare în ceea ce privește rețelelor wireless.

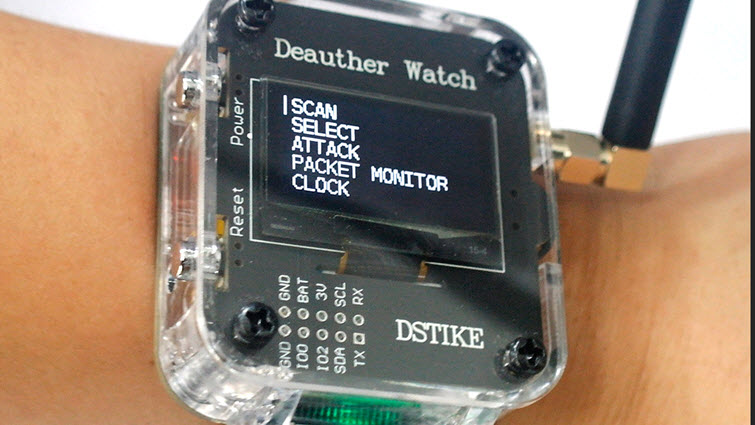

4. Ceas Deauther

Acesta este, în esență, un dispozitiv portabil care integrează capacități pentru executarea de atacuri de deconectare la rețeaua Wi-Fi: acest gadget întrerupe conexiunea Wi-Fi dintre un dispozitiv (cum ar fi un smartphone, un laptop sau un dispozitiv IoT) și un router Wi-Fi prin trimiterea de pachete special create.

Figura 4. DSTIKE Deauther Watch V3S (sursă: DSTIKE)

În plus, ceasul Deauther poate veni echipat cu funcții precum scanarea și monitorizarea Wi-Fi și capturarea pachetelor pentru a detecta vulnerabilitățile sau a monitoriza activitatea rețelei. Software-ul ESP8266 Deauther V3 oferă o interfață de tip linie de comandă (CLI) prin USB și testează rețelele Wi-Fi de 2,4 GHz pentru a detecta vulnerabilitățile.

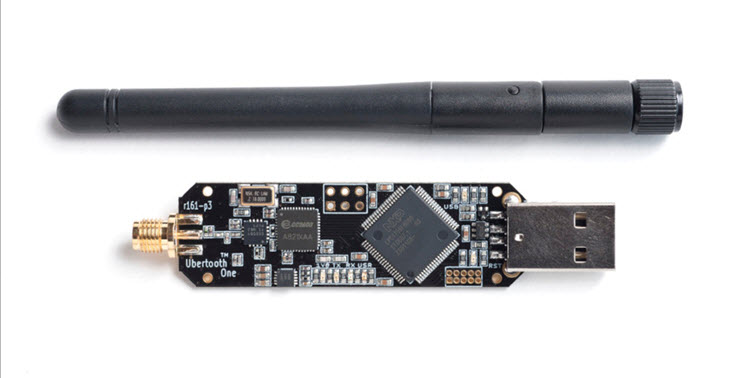

5. Ubertooth One

Ubertooth One este conceput în principal pentru monitorizarea transmisiunilor Bluetooth și analiza pachetelor Bluetooth, precum și pentru testarea dispozitivelor Internet of Things (IoT) ce dețin conectivitate Bluetooth. Acest gadget open-source suportă diverse scenarii de testare a securității, inclusiv detectarea informațiilor sensibile schimbate prin intermediul conexiunilor Bluetooth. Într-adevăr, capacitățile sale se extind dincolo de adaptoarele Bluetooth tipice, el putând fi personalizat pentru a răspunde nevoilor specifice de testare a securității.

Figura 5: Ubertooth One (sursă: Great Scott Gadgets)

Acest instrument este bazat pe platforma GreatFET și dispune de un chipset transceiver radio. Ubertooth One funcționează în banda ISM de 2,4 GHz și acceptă protocoalele Bluetooth Low Energy (BLE) și Bluetooth clasic, ceea ce îl face suficient de versatil pentru a aborda o gamă largă de aplicații.

Concluzie

Ca în cazul tuturor gadgeturilor de acest tip, considerentele etice sunt primordiale. Tehnologia trebuie să fie utilizată în medii și situații în care se acordă explicit și asumat permisiunea, cum ar fi în medii de testare controlate sau în scopuri educaționale. Într-adevăr, utilizarea acestor echipamente pentru a efectua atacuri neautorizate, fie și în glumă, fără o aparentă miză, este o practică ilegală pedepsită clar și ferm în multe jurisdicții și poate avea consecințe grave. Între timp, organizațiile trebuie să pună în aplicare o strategie ce include măsuri tehnice, politici de instruire a utilizatorilor, astfel încât să prevină utilizarea neautorizată a acestor dispozitive în rețelele lor.

Lasa un comentariu