ESET Research a descoperit o vulnerabilitate zero-day în WinRAR exploatată activ, deghizată sub forma unor documente de candidatură pentru job-uri; arhivele folosite exploatau o eroare de tip path traversal pentru a compromite țintele.

Cercetătorii ESET au descoperit o vulnerabilitate necunoscută anterior în WinRAR, exploatată activ de grupul RomCom, aliniat intereselor Rusiei. Este cel puțin a treia oară când RomCom este surprins exploatând o vulnerabilitate zero-day importantă. Exemple anterioare includ exploatarea vulnerabilității CVE-2023-36884 prin Microsoft Word în iunie 2023 și lanțul de vulnerabilități CVE-2024-9680, combinat cu o altă vulnerabilitate necunoscută în Windows, CVE-2024-49039, ce viza versiunile nesecurizate ale Firefox, Thunderbird și Tor Browser, permițând execuția de cod arbitrar în contextul utilizatorului autentificat, în octombrie 2024.

Idei principale din acest articol:

– Dacă utilizați WinRAR sau alte componente afectate, cum ar fi versiunile pentru Windows ale utilitarelor sale în linie de comandă, UnRAR.dll sau codul sursă portabil UnRAR, actualizați imediat la cea mai recentă versiune.

– Pe 18 iulie 2025, cercetătorii ESET au descoperit o vulnerabilitate zero-day necunoscută anterior în WinRAR, exploatată în mod activ.

– Analiza exploit-ului a condus la descoperirea vulnerabilității, acum identificată ca CVE-2025-8088: o vulnerabilitate de tip path traversal, posibilă prin utilizarea de fluxuri de date alternative (alternate data streams). După o notificarea imediată, WinRAR a lansat o versiune actualizată pe 30 iulie 2025.

– Vulnerabilitatea permite ascunderea fișierelor malițioase într-o arhivă, care sunt implementate în mod silențios la extragere.

– Exploatările reușite au livrat diverse backdoor-uri folosite de grupul RomCom, în special o variantă SnipBot, RustyClaw și agentul Mythic.

– Campania a vizat firme din sectoarele financiar, producție, apărare și logistică din Europa și Canada.

Profil RomCom

RomCom (cunoscut și ca Storm-0978, Tropical Scorpius sau UNC2596) este un grup aliniat cu Rusia, care desfășoară atât campanii oportuniste împotriva unor sectoare de afaceri vizate, cât și operațiuni de spionaj țintite. Grupul și-a extins activitatea pentru a include operațiuni de spionaj ce au ca scop colectarea de informații, în paralel cu operațiunile sale de criminalitate cibernetică mai convenționale. Backdoor-ul utilizat în mod obișnuit de grup poate executa comenzi și descărca module suplimentare pe dispozitivul victimei.

Descoperirea CVE-2025-8088

Pe 18 iulie 2025, am observat un fișier DLL malițios, numit msedge.dll, într-o arhivă RAR conținând căi (paths) neobișnuite, care ne-au atras atenția. Analiza ulterioară a arătat că atacatorii exploatau o vulnerabilitate complet nouă, care afecta WinRAR, inclusiv versiunea curentă de atunci, 7.12. Pe 24 iulie 2025, am contactat dezvoltatorul WinRAR, iar în aceeași zi vulnerabilitatea a fost remediată și WinRAR 7.13 beta 1 a fost publicată. WinRAR 7.13 a apărut pe 30 iulie 2025. Utilizatorii sunt sfătuiți să instaleze imediat cea mai recentă versiune pentru a reduce riscul. Soluțiile software care folosesc versiunile publice Windows de UnRAR.dll sau codul sursă corespunzător sunt de asemenea afectate, mai ales dacă nu și-au actualizat dependențele.

Vulnerabilitatea, urmărită ca CVE-2025-8088, folosește fluxuri de date alternative (alternate data streams, ADS) pentru path traversal. O vulnerabilitate similară (CVE-2025-6218) care afecta WinRAR a fost dezvăluită pe 19 iunie 2025, cu aproximativ o lună mai devreme.

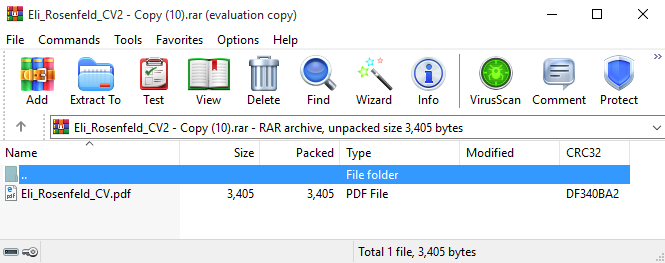

Atacatorii au creat arhiva în mod special pentru a părea că ar conține un singur fișier inofensiv (a se vedea Figura 1), în timp ce, de fapt, conține multe ADS-uri malițioase (acestea nu sunt vizibile pentru utilizator).

Figura 1. Fișierul Eli_Rosenfeld_CV2 - Copy (10).rar a fost deschis în WinRAR

Odată ce victima deschide fișierul aparent inofensiv, WinRAR îl dezarhivează împreună cu toate fluxurile de date alternative (ADS) asociate. De exemplu, pentru fișierul Eli_Rosenfeld_CV2 - Copy (10).rar, un DLL malițios este implementat în directorul %TEMP%. În mod similar, un fișier LNK malițios este implementat în directorul de pornire al Windows, asigurând astfel persistența prin executarea sa la autentificarea utilizatorului.

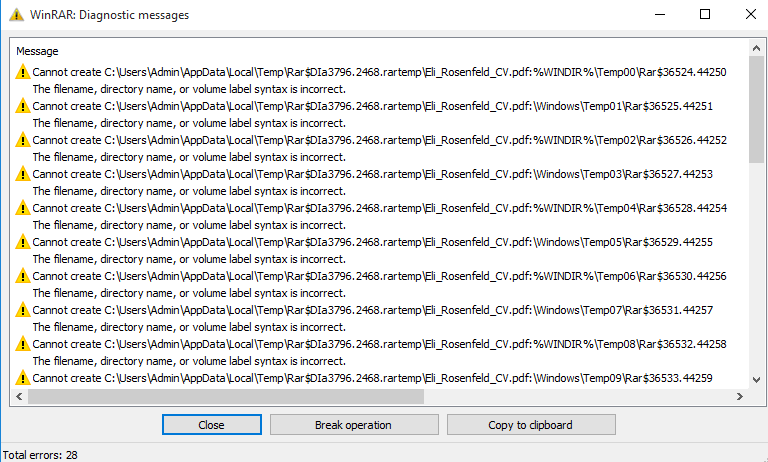

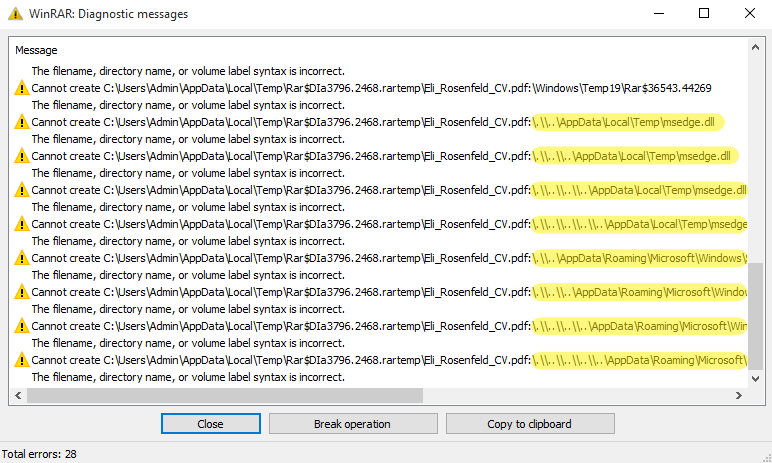

Pentru a asigura un succes mai mare, atacatorii au furnizat mai multe ADS-uri cu depths crescătoare ale elementelor de cale relativă (relative path) din directorul părinte (..\). Totuși, acest lucru introduce căi inexistente (nonexistent paths) cu privire la care WinRAR avertizează. Interesant este că atacatorii au adăugat ADS-uri care conțin date fictive și este de așteptat să aibă căi invalide (invalid paths). Suspectăm că atacatorii le-au introdus pentru ca victima să nu observe căile suspecte către DLL și LNK (vezi Figura 2). Abia când se derulează (în jos) în interfața WinRAR, sunt dezvăluite căile suspecte, așa cum se vede în Figura 3.

Figura 2. Mesaje de eroare WinRAR afișate în timpul dezarhivării fișierului Eli_Rosenfeld_CV2 - Copy (10).rar

Figura 3. Erori WinRAR afișate la dezarhivarea fișierului Eli_Rosenfeld_CV2 - Copy (10).rar; derulat (în jos) și evidențiat

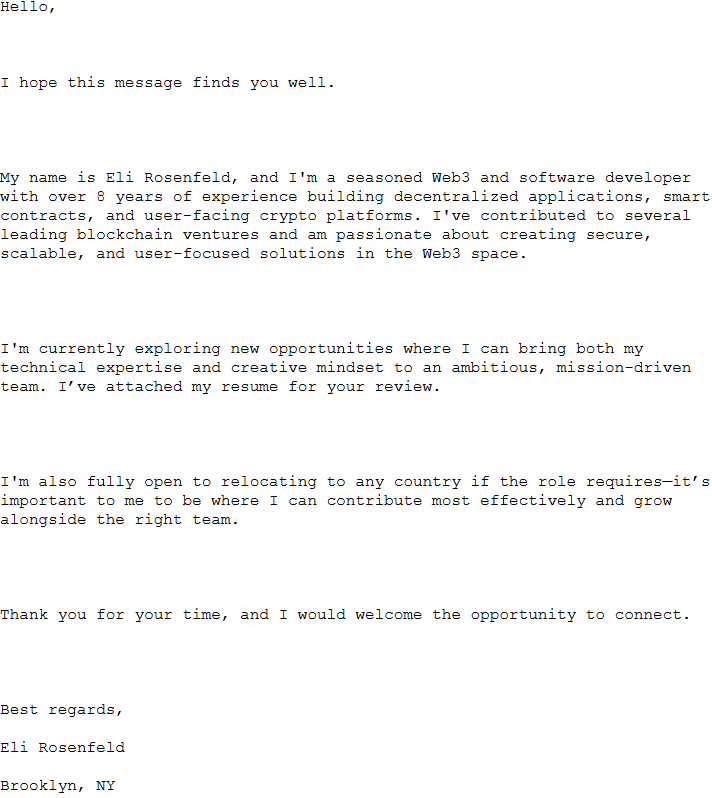

Lanț de atac

În urma analizei telemetriei ESET, astfel de arhive au fost utilizate în campanii de spear-phishing în perioada 18 – 21 iulie 2025, vizând companii din sectoarele financiar, producție, apărare și logistică din Europa și Canada. Tabelul 1 prezintă emailurile de spear-phishing – expeditorul, subiectul și numele fișierului anexat – folosite în aceste campanii, iar Figura 4 arată mesajul observat de noi într-un email. În toate cazurile, atacatorii au trimis un CV în speranța că o persoană curioasă îl va deschide. Potrivit telemetriei ESET, niciuna dintre ținte nu a fost compromisă.

Tabelul 1. Emailuri de spear-phishing observate în telemetria ESET

| Expeditor | Subiect | Anexă |

| Simona <[email protected]> | Web3 Developer – cu experiență CV anexat spre analiză | Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy - Copy - Copy.rar |

| Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy - Copy.rar | ||

| Eli_Rosenfeld_CV2 - Copy (100) - Copy - Copy - Copy - Copy.rar | ||

| Eli_Rosenfeld_CV2 - Copy (10).rar | ||

| Marshall Rico <[email protected]> | Candidat motivat – CV anexat |

cv_submission.rar |

| Simona <[email protected]> | ||

| Simona <[email protected]> | ||

| Simona <[email protected]> | ||

| Simona <[email protected]> | ||

| Russell Martin <[email protected]> | Candidatură pentru job | Datos adjuntos sin título 00170.dat |

| Pepita Cordero <[email protected]> | Candidatură pentru posturile disponibile - Pepita Cordero | JobDocs_July2025.rar |

| Sacchetti Jami <[email protected]> | Candidatură pentru posturile disponibile - Sacchetti Jami | Recruitment_Dossier_July_2025.rar |

| Jennifer Hunt <[email protected]> | Depun candidatura pentru acest post | cv_submission.rar |

Figura 4. Mesaj de email observat

Aceste fișiere RAR conțin întotdeauna două fișiere malițioase: un fișier LNK, extras în directorul de startup al Windows, și un fișier DLL sau EXE, extras fie în %TEMP%, fie în %LOCALAPPDATA%. Unele dintre arhive conțin același malware. Am identificat trei lanțuri de execuție.

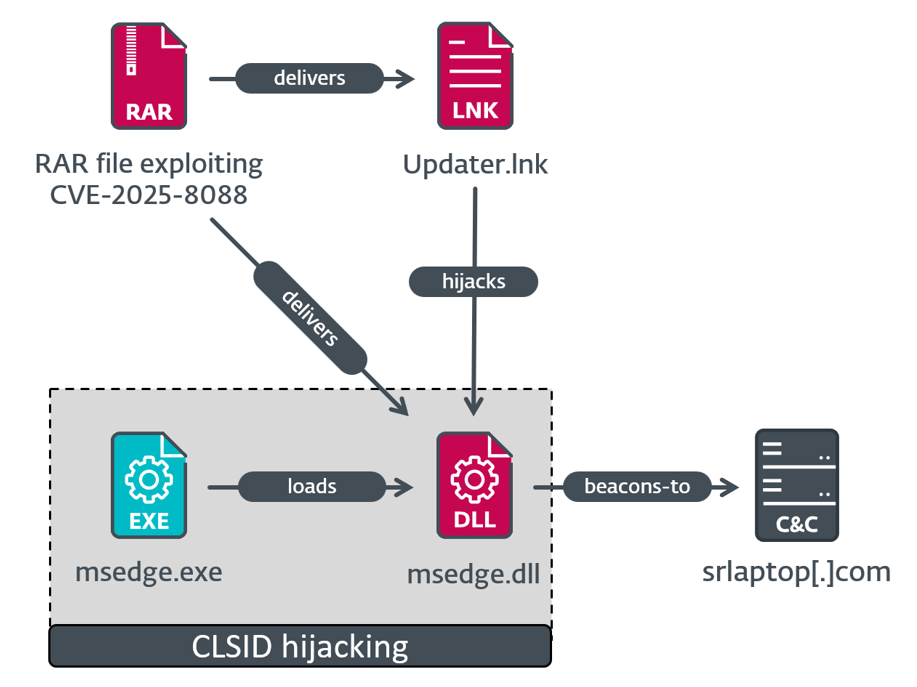

Lanțul de execuție al agentului Mythic

În primul lanț de execuție, ilustrat în Figura 5, fișierul LNK malițios Updater.lnk adaugă valoarea de registru HKCU\SOFTWARE\Classes\CLSID\{1299CF18-C4F5-4B6A-BB0F-2299F0398E27}\InprocServer32 și o setează la %TEMP%\msedge.dll. Este utilizată pentru a declanșa execuția acelui DLL printr-o tehnică de deturnare COM (COM hijacking). Mai precis, CLSID-ul corespunde obiectului PSFactoryBuffer prezent în npmproxy.dll. Ca urmare, orice executabil care încearcă să-l încarce (de exemplu, Microsoft Edge) va declanșa executarea codului din DLL-ul malițios. Acest DLL este responsabil pentru decriptarea codului shell (shellcode) încorporat, folosind AES, și apoi executarea lui. Interesant este că preia numele de domeniu al dispozitivului curent, care de obicei conține numele companiei, și îl compară cu o valoare codificată, ieșind din proces dacă cele două valori nu se potrivesc. Ceea ce înseamnă că atacatorii au efectuat o recunoaștere prealabilă, așadar acest email a fost foarte bine țintit.

Figura 5. Lanțul de execuție al agentului Mythic

Vine cu o configurație standard pentru profilul C2 dynamichttp și una personalizată, care este afișată în Figura 6. La fel ca în etapa anterioară, configurația conține un nume de domeniu codificat (hardcoded) al țintei.

{'disable_etw': '2', 'block_non_ms_dlls': '3', 'child_process': 'wmic.exe', 'use_winhttp': 1, 'inject_method': '1', 'dll_side': ['MsEdge', 'OneDrive'], 'domain': '[REDACTED]'}

{'disable_etw': '2', 'block_non_ms_dlls': '3', 'child_process': 'wmic.exe', 'use_winhttp': 1, 'inject_method': '1', 'dll_side': ['MsEdge', 'OneDrive'], 'domain': '[REDACTED]'}

Figura 6. Configurare personalizată în lanțul de execuție Mythic

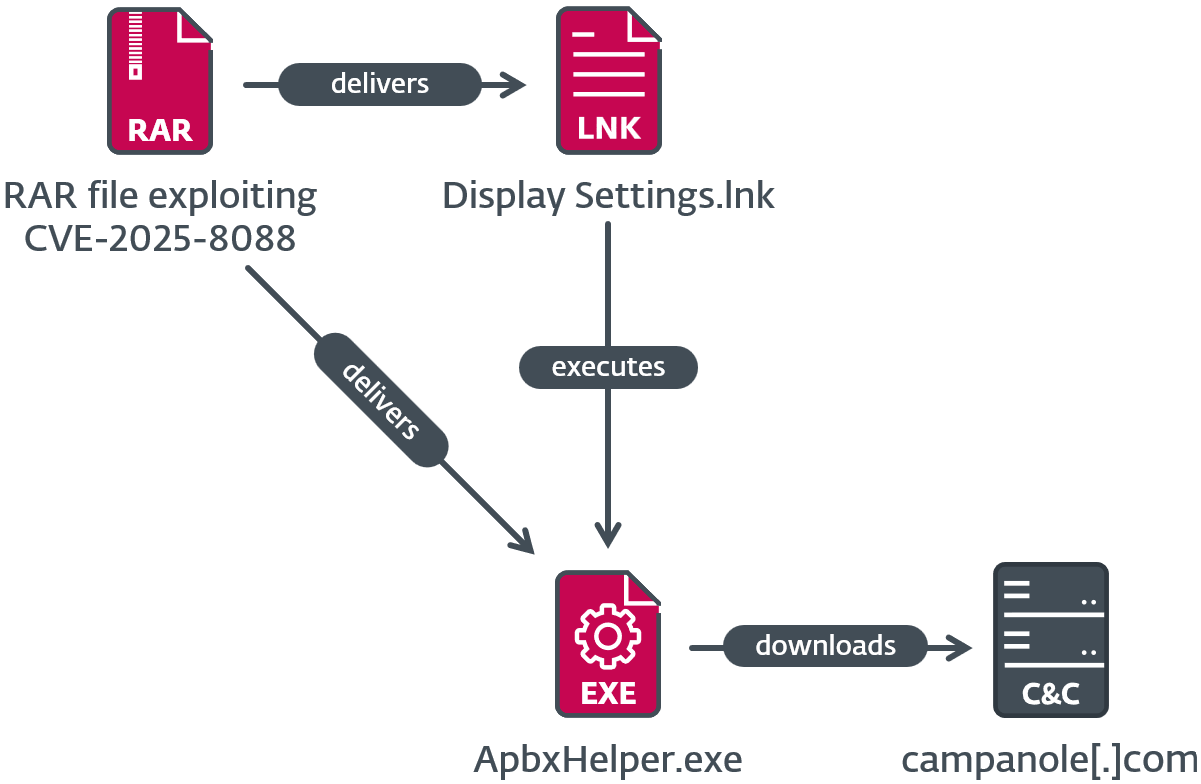

Lanțul de execuție al variantei SnipBot

În a doua etapă de execuție, care este ilustrată în Figura 7, fișierul LNK malițios Display Settings.lnk rulează %LOCALAPPDATA%\ApbxHelper.exe. Este o versiune modificată a PuTTY CAC, un fork al PuTTY, și este semnată cu un certificat de semnare de cod (code-signing certificate) invalid. Codul suplimentar folosește numele fișierului ca o cheie pentru a decripta șiruri de caractere (strings) și următoarea etapă, care este un shellcode. Shellcode-ul pare a fi o variantă a SnipBot, un malware atribuit grupului RomCom de către UNIT 42. Execuția shellcode-ului continuă doar dacă o valoare specifică din registrul Windows (68 pentru această mostră) este prezentă în cheia de registru HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\RecentDocs (cu alte cuvinte, dacă au fost deschise recent cel puțin 69 de documente). Este o tehnică anti-analiză pentru a preveni execuția într-un dispozitiv virtual sau un sandbox gol. Dacă au fost deschise recent cel puțin 69 de documente, shellcode-ul din următoarea etapă este decriptat folosind numele cheii de registru (de exemplu, 68, dar convertit din șir de caractere în număr întreg) și executat, descărcând o altă etapă de la https://campanole[.]com/TOfrPOseJKZ.

Am descoperit totodată un fișier ApbxHelper.exe identic în cadrul arhivei Adverse_Effect_Medical_Records_2025.rar, care a fost încărcată pe VirusTotal din Germania. Această arhivă exploatează de asemenea vulnerabilitatea CVE-2025-8088.

Figura 7. Lanțul de execuție al variantei SnipBot

Figura 7. Lanțul de execuție al variantei SnipBot

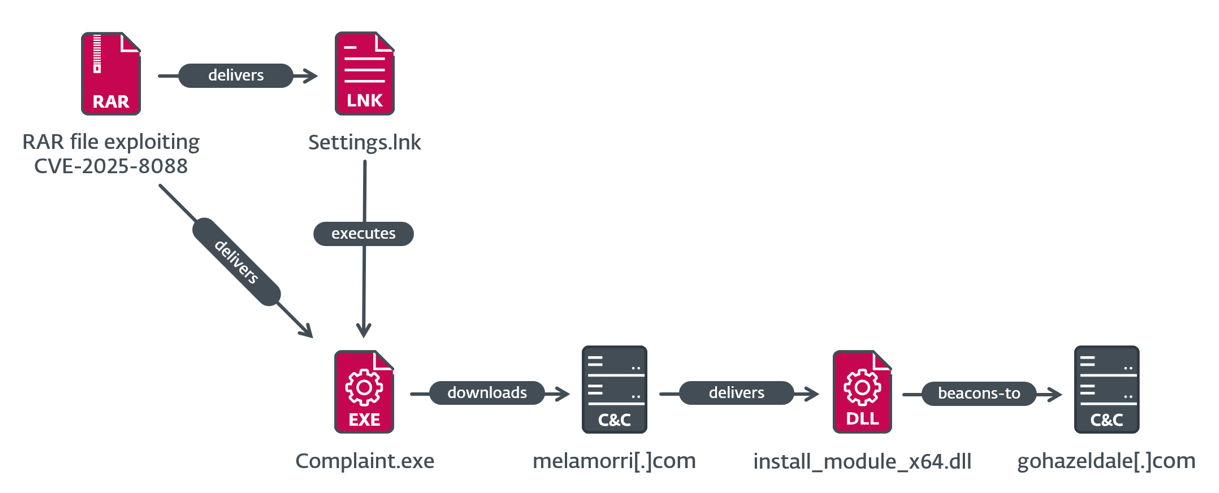

Lanțul de atac MeltingClaw

În al treilea caz de execuție, ilustrat în Figura 8, fișierul LNK malițios Settings.lnk rulează %LOCALAPPDATA%\Complaint.exe, care este RustyClaw – un downloader scris în Rust, analizat anterior de Talos. Eșantionul este semnat cu un certificat de semnătură de cod invalid, diferit de cel folosit în varianta SnipBot. RustyClaw descarcă și execută un alt payload malițios de la https://melamorri[.]com/iEZGPctehTZ. Acest payload (SHA-1: 01D32FE88ECDEA2B934A00805E138034BF85BF83), cu numele intern install_module_x64.dll, corespunde parțial analizei MeltingClaw realizate de Proofpoint, un alt downloader atribuit grupului RomCom. Serverul C&C al eșantionului MeltingClaw observat de noi este https://gohazeldale[.]com.

Figura 8. Lanțul de execuție MeltingClaw

Figura 8. Lanțul de execuție MeltingClaw

Atribuire

Am atribuit activitățile observate grupului RomCom (foarte probabil), pe baza regiunii vizate, a tacticilor, tehnicilor și procedurilor (TTP-urilor) și a programelor malware folosite.

Nu este prima dată când RomCom a folosit exploit-uri pentru a-și compromite victimele. În iunie 2023, grupul a desfășurat o campanie de spear-phishing care viza entități guvernamentale și de apărare din Europa, cu momeli legate de Congresul Mondial Ucrainean. Documentul Microsoft Word atașat emailului a încercat să exploateze vulnerabilitatea CVE-2023-36884, așa cum a fost analizat de echipa BlackBerry Threat Research and Intelligence.

Pe 8 octombrie 2024, grupul a exploatat o vulnerabilitate atunci necunoscută în browserul Firefox. Exploitul a vizat o vulnerabilitate de tip use-after-free în timeline-urile Firefox Animation, permițând unui atacator să execute cod într-un proces de conținut (content process), cu obiectivul de a livra backdoor-ul RomCom. Vulnerabilitatea a primit identificatorul CVE-2024-9680, așa cum este documentat în postarea noastră de pe blogul WeLiveSecurity.

Alte activități

Suntem conștienți că vulnerabilitatea a fost exploatată și de un alt actor de amenințări și a fost descoperită, independent, de compania rusă de securitate cibernetică BI.ZONE. În special, acest al doilea actor de amenințări a început să exploateze vulnerabilitatea CVE-2025-8088 la câteva zile după RomCom.

Concluzii

Prin exploatarea unei vulnerabilități zero-day anterior necunoscute în WinRAR, grupul RomCom a demonstrat că este dispus să investească eforturi și resurse serioase în operațiunile sale cibernetice. Este cel puțin a treia oară când RomCom folosește o vulnerabilitate zero-day în practică, ceea ce subliniază concentrarea sa continuă pe achiziționarea și utilizarea de exploit-uri pentru atacuri țintite. Campania descoperită a vizat sectoare care se aliniază cu interesele tipice ale grupurilor APT (Amenințare Persistentă Avansată) aliniate Rusiei, sugerând o motivație geopolitică în spatele operațiunii.

Lasa un comentariu