Iată o privire succintă în apele tulburi ale atacurilor metamorfe care folosesc kituri de phishing specializate pentru a crea instantaneu pagini de logare adaptate.

Phishingul rămâne o amenințare deosebit de tenace în peisajul securității cibernetice. Acesta persistă parțial pentru că, deși infractorii urmăresc mereu același țel – datele de autentificare ale utilizatorilor și alte informații sensibile – ei nu încetează niciodată să evolueze și să își adapteze tacticile.

O metodă care a devenit tot mai răspândită în ultimii ani este utilizarea paginilor de phishing generate automat. Prin intermediul kiturilor dedicate de phishing-as-a-service (PhaaS), atacatorii pot crea instantaneu pagini de phishing cu aspect credibil, adaptându-le în funcție de ținta lor.

În loc să cloneze cu multe eforturi un site web vizat, chiar și atacatorii mai puțin experimentați pot utiliza kiturile de instrumente care să facă munca grea în locul lor – și în timp real, și la scară largă. Un exemplu binecunoscut al unui astfel de set de instrumente, numit LogoKit, a apărut în atenția publicului în 2021 și se pare că este încă activ.

Cum acționează aceste noi tactici de phishing?

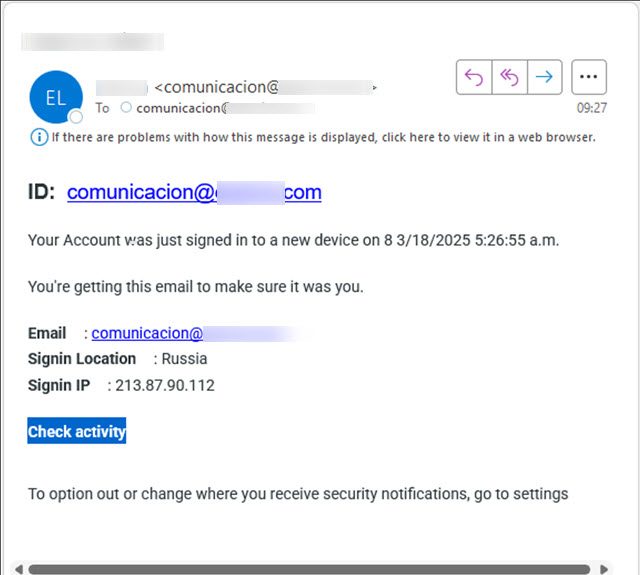

Așadar, cum se pun în practică aceste șiretlicuri? Destul de previzibil, ademenirea începe de obicei cu un e-mail care are scopul de a crea un sentiment de urgență sau curiozitate – ceva menit să vă facă să dați clic fără să stați pe gânduri.

Figura 1. Exemplu de e-mail malițios cu un link care trimite într-o pagină de autentificare falsă

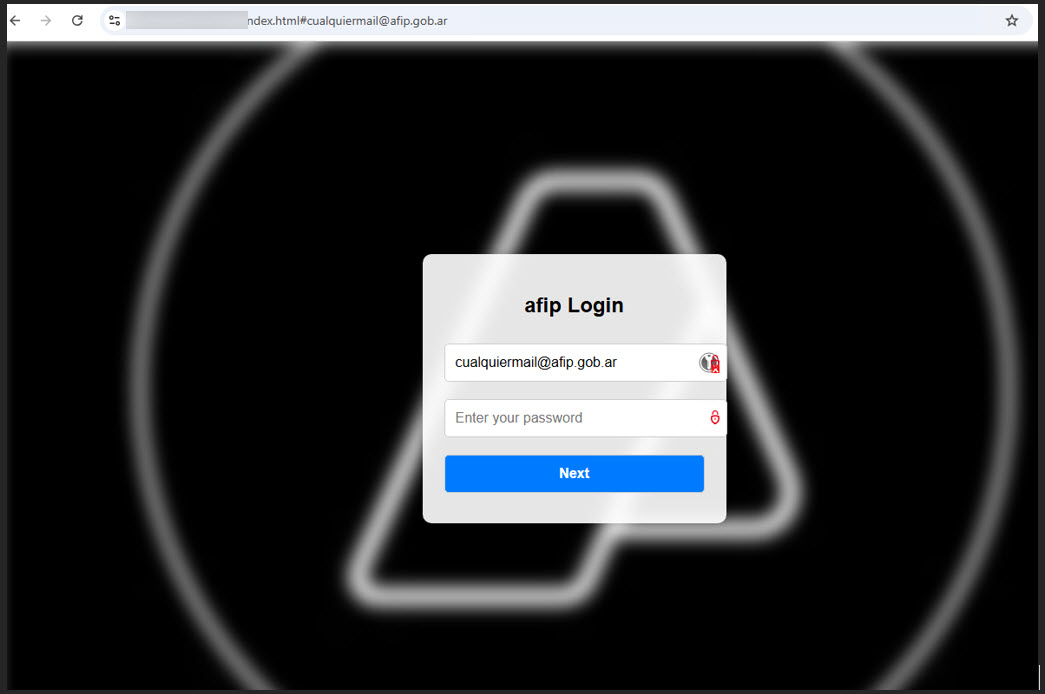

Dacă intrați pe link, ajungeți pe un site web care poate prelua automat logo-ul companiei impersonate, totul în timp ce utilizează abuziv API-ul (Interfața de Programare a Aplicației) unui serviciu de marketing terț legitim, cum ar fi Clearbit.

Altfel spus, pagina de colectare a datelor de autentificare solicită informații de la surse – cum ar fi agregatoarele de date despre companii și serviciile simple de căutare a favicon-urilor – pentru a obține sigla și alte elemente de branding ale companiei imitate, adăugând uneori chiar și indicii vizuale subtile sau detalii contextuale care lasă și mai mult impresia de autenticitate.

Pentru a spori înșelăciunea, atacatorii pot, de asemenea, să vă completeze în prealabil numele sau adresa de e-mail, făcând să pară că ați vizitat site-ul anterior.

Figura 2. Pagină de autentificare falsă pentru Administrația Federală a Veniturilor Publice din Argentina (AFIP)

Figura 2. Pagină de autentificare falsă pentru Administrația Federală a Veniturilor Publice din Argentina (AFIP)

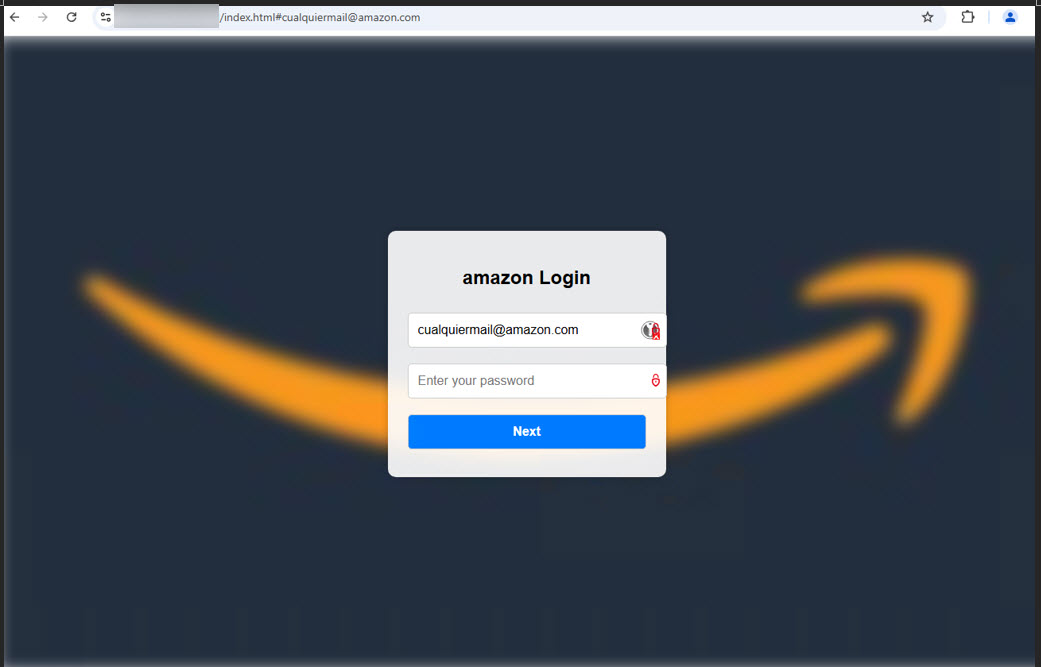

Figura 3. Trebuie să recunoaștem, este un exemplu destul de rudimentar al unei pagini false de autentificare Amazon.

Figura 3. Trebuie să recunoaștem, este un exemplu destul de rudimentar al unei pagini false de autentificare Amazon.

Detaliile de autentificare sunt transmise în timp real atacatorilor printr-o solicitare AJAX POST. Pagina vă redirecționează în cele din urmă către site-ul web legitim pe care doreați să-l accesați inițial, fără ca dvs. să realizați ceva până când s-ar putea să fie prea târziu.

De ce au succes atacurile de phishing?

Probabil că este evident deja, dar această tehnică este peștișorul de aur pentru atacatori din mai multe motive:

– Adaptare în timp real: Atacatorii pot personaliza instantaneu aspectul paginii pentru orice victimă, preluând sigle și alte elemente de branding de la servicii publice în timp real.

– Ocolire avansată: Mascarea atacurilor cu elemente vizuale legitime ajută la evitarea detectării de către mulți oameni și de către anumite filtre anti-spam.

– Desfășurare flexibilă și la scară: Infrastructura de atac este adesea simplă și ușor de implementat pe platforme cloud cum ar fi Firebase, Oracle Cloud, GitHub etc. Ceea ce face ca aceste campanii să fie ușor de extins și mai dificil pentru apărători să le identifice și să le dezmembreze rapid.

– Puține obstacole: Kituri de instrumente ca LogoKit sunt disponibile pe forumuri clandestine, oferind chiar și persoanelor cu mai puțină experiență tehnică instrumentele necesare pentru a lansa atacuri.

Cum puteți evita să cădeți în plasă

Apărarea împotriva tacticilor de phishing în continuă schimbare necesită o combinație de vigilență personală continuă și măsuri tehnice robuste. Cu toate acestea, câteva reguli consacrate vor fi de mare ajutor pentru a vă menține în siguranță.

Dacă un e-mail, mesaj text sau apel vă cere să dați clic pe un link, să descărcați un fișier sau să furnizați informații, faceți o pauză și verificați din altă sursă. Nu accesați link-uri direct din mesajele suspecte. În schimb, navigați către site-ul web legitim sau contactați organizația printr-un număr de telefon sau o adresă de e-mail de încredere și cunoscută.

Este important să folosiți o parolă puternică și unică sau o frază de acces pentru toate conturile dvs. online, în special cele importante. Combinarea acesteia cu autentificarea în doi pași (2FA) oriunde este posibil este, de asemenea, o măsură de protecție obligatorie. 2FA adaugă un al doilea strat de securitate esențial care poate împiedica atacatorii să vă acceseze conturile, chiar dacă reușesc să fure parola sau să o obțină din scurgeri de date. La modul ideal, căutați și alegeți 2FA bazate pe aplicații sau tokenuri hardware, care sunt în general mai sigure decât codurile SMS.

Utilizați, de asemenea, soluții de securitate robuste, cu multiple straturi de protecție și cu funcții anti-phishing avansate pe toate dispozitivele dvs.

Concluzii

Deși scopul – furtul de informații sensibile ale utilizatorilor – este de obicei același, atacatorii își schimbă permanent tacticile. Abordarea metamorfică prezentată mai sus ilustrează capacitatea acestora de a deturna chiar și tehnologii legitime în scopuri ilicite.

Proliferarea escrocheriilor asistate de inteligența artificială și a altor amenințări tulbură și mai mult apele. Cu instrumente de inteligență artificială în mâinile infractorilor, e-mailurile de phishing pot evolua dincolo de șabloanele lipsite de sens și pot deveni ultra-personalizate. Combinarea unei vigilențe constante cu sisteme de apărare tehnice robuste va contribui mult la contracararea atacurilor de phishing într-o transformare continuă.

Lasa un comentariu