Cercetătorii ESET au detectat o nouă campanie de ransomware care vizează organizații ucrainene, aceasta purtând amprenta grupului Sandworm.

Echipa de cercetare ESET a detectat un nou val de atacuri de tip ransomware care au drept țintă mai multe organizații și companii din Ucraina. Aceste atacuri poartă semnele distinctive ale altor campanii declanșate anterior de grupul Sandworm APT.

Chiar dacă ransomware-ul numit RansomBoggs de ESET și scris în interfața .NET este nou, acesta se aseamănă foarte mult cu unele atacuri anterioare atribuite celebrului grup specializat în dezvoltarea de amenințări cibernetice, în special din punct de vedere al modului în care este implementat.

ESET a alertat echipa de răspuns privind urgențele informatice din Ucraina (CERT-UA) cu privire la atacurile RansomBoggs, care au fost detectate pentru prima dată pe data de 21 noiembrie. În funcție de variantă, RansomBoggs este detectat de produsele ESET ca MSIL/Filecoder.Sullivan.A și MSIL/Filecoder.RansomBoggs.A.

O primă analiză a RansomBoggs

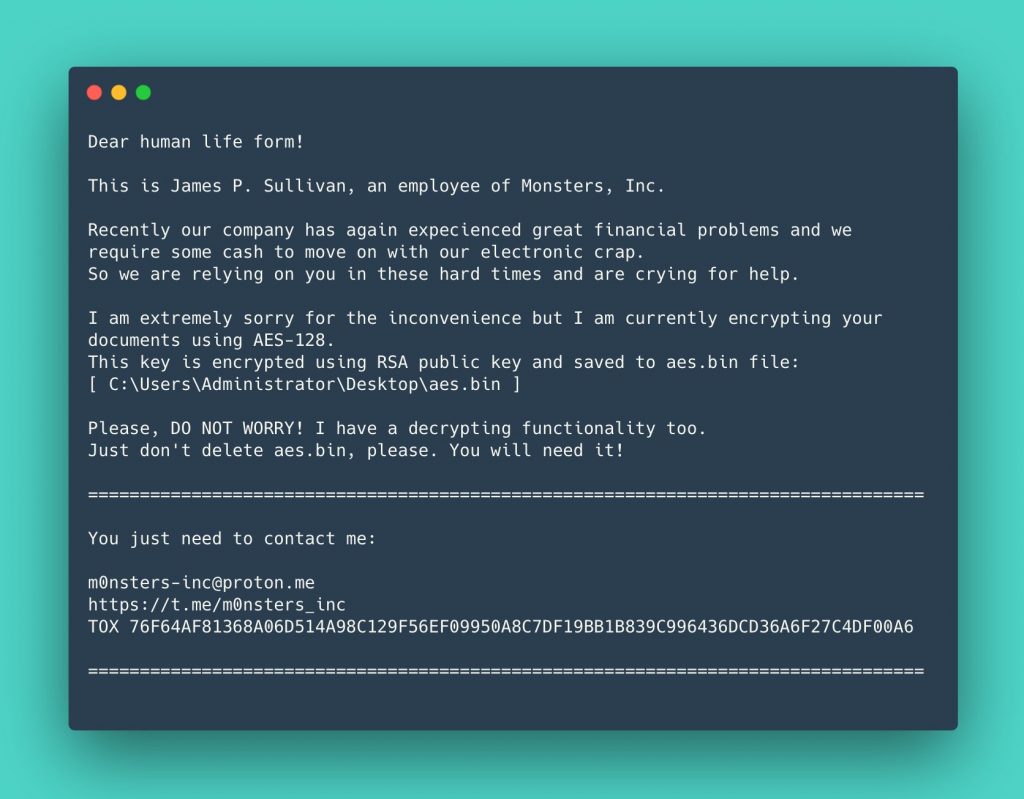

Informare RansomBoggs

În informarea de mai sus (SullivanDecryptsYourFiles.txt), autorii RansomBoggs fac multiple referiri la filmul Monsters Inc., inclusiv prin faptul că se dau drept James P. Sullivan, protagonistul principal al filmului.

Odată activat, noul ransomware "generează o cheie aleatorie și criptează fișierele folosind AES-256 în modul CBC" - și nu o cheie AES cu o lungime de 128 de biți, așa cum este menționat în informare. Apoi, adaugă extensia .chsch fișierelor criptate.

"Cheia este apoi criptată RSA și scrisă în aes.bin", au mai declarat cercetătorii ESET. În funcție de variantă, cheia publică RSA este fie codificată în eșantionul de malware, fie furnizată ca argument.

The executable file is also named Sullivan.<version?>.exe and references are present in the code as well. 3/9 pic.twitter.com/MZoG0WT2Oq

— ESET Research (@ESETresearch) November 25, 2022

În ceea ce privește asemănările cu alte atacuri ale lui Sandworm, scriptul PowerShell folosit pentru a distribui RansomBoggs de la controlerul de domeniu este aproape identic cu cel folosit în atacurile Industroyer2 împotriva sectorului energetic din Ucraina în luna aprilie a acestui an. Același script a fost folosit și pentru a furniza programul malware de ștergere a datelor, numit CaddyWiper, care a utilizat încărcătorul ArguePatch și a afectat în luna martie 2022 câteva zeci de sisteme dintr-un număr limitat de organizații din Ucraina.

Ucraina, țintă luată mereu în vizor

Grupul Sandworm are un istoric lung, această grupare fiind în spatele unora dintre cele mai perturbatoare atacuri cibernetice din lume din ultimul deceniu. Ultima dată a fost în centrul atenției în urmă cu câteva săptămâni, după ce a fost identificat de Microsoft ca fiind în spatele unui ransomware numit "Prestige", care a afectat mai multe companii de logistică din Ucraina și Polonia la începutul lunii octombrie.

Atacurile menționate mai sus nu oferă în niciun caz o imagine completă a diferitelor amenințări la care organizațiile și companiile ucrainene de profil înalt au trebuit să facă față numai în acest an. De exemplu, pe 23 februarie, cu doar câteva ore înainte ca Rusia să invadeze Ucraina, telemetria ESET a detectat HermeticWiper în rețelele mai multor organizații ucrainene. A doua zi, a început un al doilea atac distructiv împotriva unei rețele guvernamentale ucrainene, de data aceasta folosind IsaacWiper.

Într-adevăr, Ucraina a fost ținta mai multor atacuri cibernetice extrem de disruptive ale grupării Sandworm începând încă din 2014, inclusiv BlackEnergy, GreyEnergy și prima iterație a Industroyer. Gruparea s-a aflat, de asemenea, în spatele atacului NotPetya, care a infectat multe rețele corporative din Ucraina în iunie 2017, înainte de a se răspândi rapid la nivel global și de a provoca ravagii într-o multitudine de companii și organizații din întreaga lume.

Lasa un comentariu