Aflați cum un scenariu de atac nou, descoperit în Europa de Est, a devenit o amenințare globală.

La sfârșitul anului 2023, cercetătorii ESET au descoperit o metodă de atac inovatoare, care exploata datele transmise prin tehnologia NFC (Near Field Communication) ale clienților bancari din Cehia. Specialiștii au avertizat încă de atunci că această tehnică s-ar putea extinde rapid în alte regiuni sau țări.

Din păcate, dar nu și surprinzător, scenariul cel mai pesimist s-a adeverit: atacatorii folosesc acum metode similare în întreaga lume. Acest trend este confirmat clar de datele ESET: numărul total de atacuri NFC raportate de telemetria companiei a crescut de peste 35 de ori în primul semestru al anului 2025, comparativ cu a doua jumătate a anului 2024, potrivit ESET Threat Report H1 2025.

Vestea bună? Utilizatorii pasionați de plățile contactless nu sunt complet lipsiți de apărare. Cu puțină atenție și ajutorul instrumentelor de securitate potrivite, pot continua să facă plăți wireless în siguranță și cu încredere.

Atinge și plătește

NFC este o tehnologie wireless pe distanță scurtă, care folosește unde radio pentru a permite comunicarea între dispozitive aflate în imediata apropiere, de obicei la doar câțiva centimetri.

Această invenție a simplificat considerabil plățile fără numerar, în special pentru cei care nu se despart niciodată de smartphone și profită din plin de ce poate face.

Pe lângă popularitatea și ușurința în utilizare, tehnologia este deja protejată prin mai multe straturi de securitate, cum ar fi criptarea și tokenizarea, care împiedică clonarea cardurilor. În plus, faptul că procesul de plată necesită apropierea fizică a dispozitivelor face ca tentativele de atac să fie mult mai dificile.

Având în vedere rata ridicată de utilizare a smartphone-urilor, creșterea numărului de plăți fără numerar și măsurile de securitate încorporate, nu este deloc surprinzător că piața globală NFC este estimată să crească de la 21,69 miliarde USD în 2024 la 30,55 miliarde USD până în 2029.

Din laborator... direct în lumea reală

Așa cum se întâmplă adesea, tendințele pe val din lumea digitală atrag rapid atenția infractorilor cibernetici – și iată-ne explicând iar o nouă amenințare: Escrocheria, așa cum a fost descrisă de cercetătorii ESET, combină tehnici clasice (inginerie socială, phishing și malware pentru Android) cu un instrument numit NFCGate, creând un scenariu de atac complet nou.

NFCGate permite redirecționarea datelor NFC între două dispozitive. Scopul său inițial nu a fost unul malițios – a fost dezvoltat de studenți din cadrul Secure Mobile Networking Lab de la Universitatea Tehnică din Darmstadt, Germania, ca instrument de cercetare.

Scenariul atacului începe cu trimiterea de mesaje SMS către potențiale victime, sub pretextul unui ramburs de taxe, care conțin link către un site de phishing ce imită o bancă. Cel mai probabil, aceste link-uri duc către aplicații web progresive malițioase (PWA) – aplicații mobile ascunse în browser, care evită procesul de verificare standard din magazinele de aplicații și nu declanșează alerte la instalarea lor, deoarece nu sunt recunoscute ca aplicații terțe clasice.

În această escrocherie, aplicații web progresive (PWA) malițioase, care imitau aplicații bancare reale, îi păcăleau pe utilizatori să le instaleze și să introducă datele lor de autentificare. Odată ce atacatorii obțineau aceste date, intruziunea nu se oprea aici – ei sunau victima, pretinzând că sunt angajați ai băncii. Folosindu-se de informațiile furate, îi convingeau că le-a fost compromis contul, iar pentru a „proteja” fondurile, trebuiau să își schimbe PIN-ul și să „verifice” cardul bancar. Pentru asta, victimei i se trimitea alt link via SMS, prin care era îndemnată să descarce o nouă aplicație mobilă. Acea aplicație era de fapt malware-ul NGate, care utilizează tehnologia NFCGate.

Cercetătorii ESET suspectează că, odată ce aplicația NGate era instalată, victimele introduceau PIN-ul vechi pentru a seta unul nou, apoi li se cerea să apropie cardul de spatele telefonului, pentru a opera schimbarea sau pentru verificare.

În realitate, atacatorii aveau deja acces la contul compromis, și deși puteau transfera fondurile direct, folosirea NGate făcea totul mult mai convenabil și discret – puteau clona cardul victimei pe propriul dispozitiv și îl foloseau pentru retrageri de numerar sau plăți, fără să lase urme directe care să conducă la contul lor bancar real.

„Farming” de carduri bancare

Deși poliția a arestat un membru al grupării și activitățile ilicite au fost suspendate temporar, telemetria ESET a continuat să detecteze malware-ul NGate în alte regiuni. De la aproximativ o detecție pe săptămână, cercetătorii au început să observe zeci de cazuri.

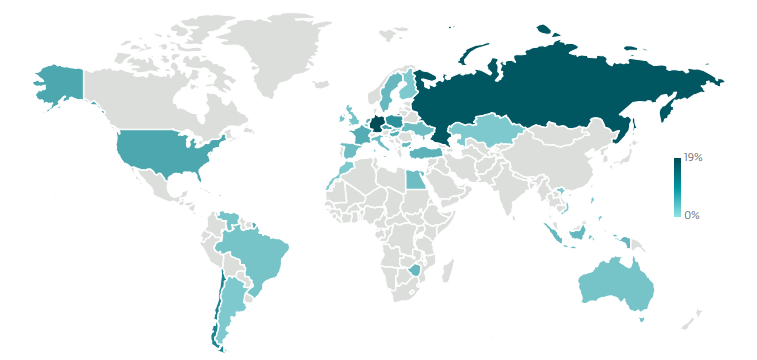

Distribuția geografică a malware-ului Android legat de NFC și a fraudelor aferente în primul semestru al anului 2025 a arătat clar extinderea fenomenului

Inspirându-se din „succesul” NGate, infractorii cibernetici au perfecționat metoda, simplificând-o și pregătind-o pentru utilizare la scară largă. Noua tactică a primit numele de Ghost Tap.

La început, atacatorii folosesc diverse metode de phishing, încercând să convingă victimele să introducă datele cardului de plată pe site-uri false. Apoi le păcălesc să ofere și codul unic de autentificare (OTP) destinat confirmării cardului într-un portofel digital (wallet).

Cu datele cardului și codul OTP în posesie, infractorii înregistrează cardul furat în propriile Apple Wallet sau Google Wallet, îl transferă către alte dispozitive și efectuează plăți contactless frauduloase oriunde în lume.

Această tehnică le permite să rămână anonimi, să facă retrageri sau tranzacții fără să fie depistați și, teoretic, să opereze „ferme” de telefoane Android încărcate cu date de carduri compromise, care rulează tranzacții frauduloase automate.

Cum să vă protejați contul bancar

Un ban pus deoparte este un ban meritat, așa că nu permiteți infractorilor cibernetici să vă golească contul bancar atât de ușor. Iată câteva sfaturi despre cum să vă protejați banii câștigați cu greu de atacatorii lacomi.

Antrenați-vă să identificați ușor tentativele de phishing – Pentru ca atacurile NFC să funcționeze, infractorii cibernetici au nevoie să-și determine victimele să descarce aplicații malițioase și/ sau să ofere informațiile bancare. Învățați cum să evitați tentativele de phishing.

Stabiliți un prag limită de plată – Băncile limitează de obicei suma de bani care se poate retrage de la un bancomat zilnic și au algoritmi pentru a detecta tranzacțiile neobișnuite. Puteți îmbunătăți și mai mult aceste măsuri de protecție setând o sumă maximă de cheltuit prin plăți contactless.

Protejați-vă plățile contactless – Puteți utiliza blocatoare RFID, dispozitive sau materiale concepute pentru a preveni accesul neautorizat la informațiile stocate pe cipurile RFID (Identificare prin Frecvență Radio) din cardurile de debit/ credit.

Utilizați o soluție de securitate cibernetică de încredere – O protecție cibernetică robustă poate descoperi și opri atacurile financiare în multe etape, de la link-uri de phishing la aplicații malițioase și atacuri de rețea.

Nu aveți de ce să reveniți la numerar

Plățile fără numerar sunt rapide și convenabile, iar utilizatorii nu ar trebui să renunțe la ele doar pentru că infractorii cibernetici devin tot mai inventivi. Dacă doriți să folosiți în continuare plățile contactless (tap payments) fără să vă faceți griji că v-ar putea fi golit contul bancar, rămâneți vigilenți și protejați-vă smartphone-ul cu o soluție de securitate cibernetică robustă.

Lasa un comentariu