Iată cum poate ajuta Open Source Intelligence (OSINT) să vă urmăriți amprenta digitală și să identificați vulnerabilitățile, plus câteva instrumente esențiale pentru a conecta toate indiciile.

Indiferent de motiv, petrecem o mare parte din timp online, navigând printr-un univers practic nelimitat de informații, conexiuni și resurse. Provocarea nu mai este găsirea datelor, ci identificarea celor relevante, corecte și demne de încredere. Oricine lucrează cu informație trebuie să poată filtra zgomotul și să verifice autenticitatea datelor, ceea ce presupune o abordare metodică și atentă în alegerea și utilizarea surselor – sprijinită, desigur, de instrumentele potrivite care simplifică acest proces.

Aici intervine OSINT. Acronim pentru „Open Source Intelligence”, OSINT desemnează procesul de colectare și analiză a datelor disponibile public pentru a obține informații utile și ușor de folosit în practică. Jurnaliștii îl utilizează pentru investigații și verificări. Companiile se bazează pe el pentru monitorizarea reputației sau a concurenței. Cercetătorii îl valorifică în studiile lor. Practic, dacă încerci să înțelegi și să interpretezi date publice, deja intri în zona OSINT. Iar în lumea securității cibernetice, este, evident, relevantă.

OSINT în securitatea cibernetică

Ceea ce a început ca practică în mediul militar și la aplicarea legii s-a transformat într-o disciplină esențială pentru securitatea cibernetică. Specialiștii o folosesc pentru a evalua riscurile, a identifica active expuse și a înțelege posibilele amenințări. Beneficiile sunt evidente: OSINT le oferă organizațiilor o imagine mai clară asupra amprentei lor digitale și le ajută să descopere vulnerabilitățile înainte ca acestea să fie exploatate.

De pildă, pentesterii îl folosesc în etapa de recunoaștere pentru a identifica domenii sau servicii expuse. Echipele de threat intelligence se bazează pe OSINT pentru a urmări activități malițioase în social media sau pe forumuri din zona underground. În același timp, atât red team, cât și blue team pot utiliza OSINT pentru a evalua vizibilitatea infrastructurii lor din exterior. Totodată, îi ajută pe specialiștii în securitate să înțeleagă mai bine modul de operare al atacatorilor, observându-le tacticile și discuțiile.

Desigur, aceleași tehnici funcționează și în sens invers. Orice informație despre o organizație care este accesibilă public poate fi folosită la fel de ușor și de atacatori. Aceștia pot exploata OSINT pentru atacuri de tip spear-phishing, de pildă, deoarece cunoașterea obiceiurilor, relațiilor sau colegilor unei ținte face ca mesajele capcană să pară mult mai credibile.

Instrumente și tehnici

Specialiștii OSINT au la dispoziție o multitudine de instrumente open-source și comerciale care automatizează colectarea și analiza datelor. Printre cele mai utilizate se numără:

– Shodan și Censys: repere între motoarele de căutare pentru dispozitive conectate la internet, precum routere sau camere IP. Ele permit identificarea elementelor expuse public și care n-ar trebui să fie vizibile, de la porturi deschise și API-uri accesibile, până la certificate nesigure, ajutând la depistarea sistemelor vulnerabile din rețeaua unei organizații.

– Maltego: un instrument de cartografiere vizuală care face legătura între persoane, domenii și IP-uri pentru a evidenția conexiuni ascunse.

– TheHarvester, Recon-ng, SpiderFoot: colecții de scripturi ce extrag adrese de email, subdomenii, hostname-uri, nume de utilizator și alte date din surse variate (WHOIS, motoare de căutare, platforme sociale, baze de date publice). Sunt extrem de utile în faza de recunoaștere a unui test de penetrare.

– OSINT Framework și OSINTCombine: resurse ce organizează sute de instrumente gratuite după categorie (căutare web, social media, site-uri guvernamentale etc.), facilitând selecția celor potrivite pentru fiecare tip de investigație.

– Google Dorks și GooFuzz: tehnici avansate de căutare (cu operatori precum site: sau filetype:) ce pot scoate la iveală date sensibile indexate de motoarele de căutare.

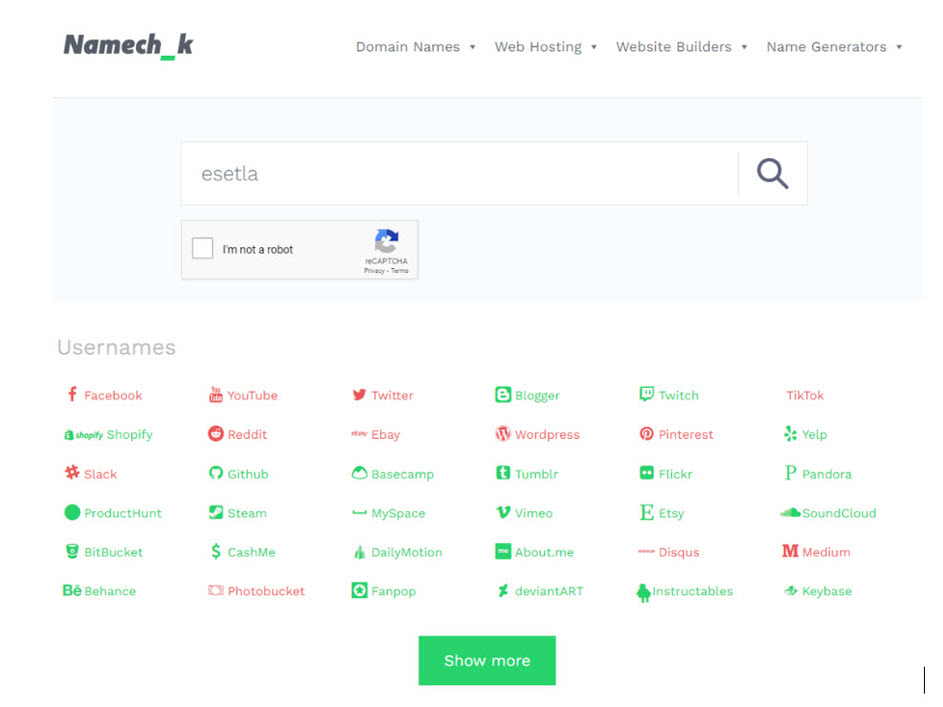

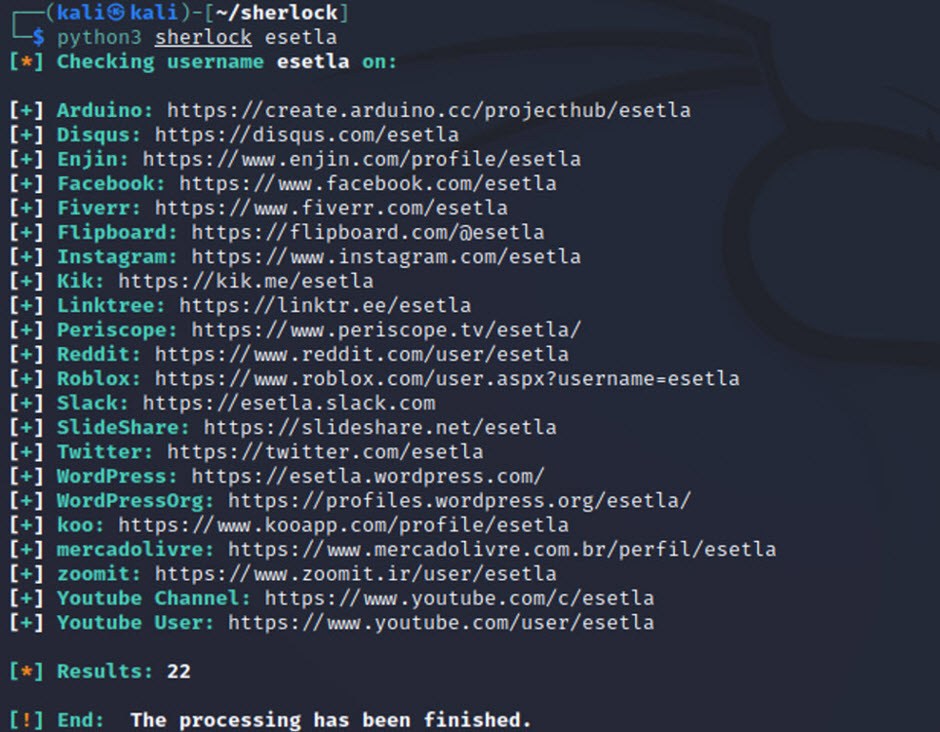

– Instrumente pentru social media: platforme precum Namechk sau Sherlock verifică existența unui nume de utilizator pe zeci de site-uri, fiind utile pentru construirea profilurilor digitale. Soluții mai avansate, precum Skopenow, Telegago sau AccountAnalysis, analizează comportamentul și conexiunile de pe X, Facebook sau Telegram.

– Analiza metadatelor: instrumente precum ExifTool, FOCA și Metagoofil extrag date precum geolocație, nume de autor, timestamp-uri și alte informații ascunse în imagini și documente.

– Monitorizarea amenințărilor: proiecte automatizate care combină OSINT cu alerte în timp real. De exemplu, FBI Watchdog semnalează domenii confiscate legal sau modificări DNS imediat ce apar. Există, de asemenea, instrumente ce urmăresc forumuri de criminalitate pentru a detecta primele indicii ale unor campanii de ransomware.

Figura 1. Namechk verifică dacă același nume de utilizator este folosit pe diverse rețele sociale.

Figura 2. Sherlock oferă funcționalități similare din linia de comandă și este util

pentru cartografierea amprentei digitale a unei persoane.

Primii pași în utilizarea OSINT

Dacă porniți de la zero, cel mai sigur este să urmați ciclul clasic de intelligence:

– Stabiliți obiectivele; clarificați ce anume investigați și la ce întrebări vreți să găsiți răspuns.

– Alegeți sursele relevante; pot include platforme sociale, site-uri web, baze de date guvernamentale sau registre publice.

– Colectați și analizați datele cu ajutorul instrumentelor OSINT potrivite.

– Documentați rezultatele și evaluați credibilitatea lor; notați sursele, verificați acuratețea informațiilor și consemnați tot procesul pentru a minimiza erorile și a susține validitatea analizei.

Instrumente recomandate pentru început

Dacă sunteți abia la început, iată câteva soluții gratuite și bine documentate:

– OSINT Framework, punct excelent de pornire pentru a descoperi resurse organizate pe categorii.

– TheHarvester, SpiderFoot și Recon-ng, perfecte pentru a înțelege cum funcționează colectarea automată de date.

– Google Dorking și Shodan, utile pentru a deprinde tehnici de căutare avansată și pentru a identifica servicii expuse online.

– Maltego, excelent pentru vizualizarea relațiilor și a seturilor de date, integrând multiple API-uri într-o singură interfață.

Studiu de caz ipotetic

Să presupunem că o companie suspectează o încălcare de date. Un analist OSINT ar putea urma acești pași:

– Verifică baze de date cu breșe, precum Have I Been Pwned, pentru a vedea dacă adresele de email ale companiei apar în expuneri de date cunoscute.

– Folosește Google Dorks pentru a căuta documente expuse public (de ex., „filetype:xls CEO email”).

– Scanează servere neprotejate cu ajutorul Shodan sau Censys.

– Cu Maltego sau instrumente de analiză a rețelelor sociale (SocMINT), cartografiază profilurile angajaților pentru a identifica eventuale expuneri accidentale de date confidențiale.

În cele din urmă, descoperă că un server indexat de Google utiliza credențiale slabe. Echipa actualizează configurațiile și notifică utilizatorii, prevenind o breșă potențial gravă.

Câteva concluzii

Să știm cum folosim instrumentele OSINT este un lucru; să investigăm responsabil este cu totul altceva. Este necesar să învățăm când este util să creăm conturi fictive pentru investigații, când să folosim scraping pentru a gestiona volume mari de date și când este adecvat să explorăm dark web-ul. Întotdeauna însă, respectarea legislației privind confidențialitatea și a principiilor etice trebuie să rămână o prioritate – ele fac parte din meserie. Pe măsură ce pășim spre 2026, inteligența open-source este mai relevantă ca niciodată. Ea stă la baza modului în care funcționează securitatea cibernetică, jurnalismul și cercetarea. Creșterea explozivă a volumului de date, combinată cu automatizarea inteligentă și inteligența artificială, face ca aproape oricine să poată extrage informații valoroase din surse publice. Când este folosită corect, OSINT transformă zgomotul lumii online în perspective concrete și ușor de transpus în practică.

Lasa un comentariu