Atunci când datele de companie ajung pe un site dedicat scurgerilor de informații, efectele se resimt multă vreme după ce atacul nu mai este în atenția publică.

În lumea criminalității cibernetice, schimbarea este, probabil, singura constantă. Deși extorcarea cibernetică, privită drept categorie infracțională mai largă, și-a dovedit reziliența în timp, ransomware-ul – posibil cea mai dăunătoare „variantă” a sa – nu depinde exclusiv de criptare pentru a avea succes. În trecut, scenariul tipic presupunea blocarea fișierelor sau a sistemelor și solicitarea unei plăți în schimbul unei chei de decriptare. Însă, în ultimii ani, campaniile au evoluat, combinând criptarea cu exfiltrarea datelor și cu amenințări de publicare a informațiilor furate.

Aici intervin site-urile dedicate scurgerilor de date, cunoscute sub numele de data leak sites (DLS). Apărute pentru prima dată la sfârșitul anului 2019, au devenit de atunci pilonul central al strategiei de „dublă extorcare”. Atacatorii sustrag datele companiei (înainte de a le cripta) și apoi folosesc informațiile ca armă, transformând practic un incident de securitate într-o criză publică în toată regula.

Experții în securitate și autoritățile urmăresc, desigur, această evoluție de ani de zile. FBI și CISA descriu în mod curent ransomware-ul ca fiind o problemă de „furt de date și extorcare”. Proiectele publice de monitorizare, precum Ransomware.live, indică aceeași tendință, chiar dacă numărul exact al victimelor trebuie interpretat cu rezerve. Site-urile de scurgeri reflectă doar ceea ce infractorii aleg să „facă public”, nu întreaga amploare a incidentelor. Să analizăm în continuare rolul site-urilor de scurgeri de date (DLS) în ecosistemul ransomware și implicațiile pentru organizațiile vizate.

Cum folosesc grupările de ransomware site-urile de scurgeri de date?

Găzduite pe dark web și accesibile prin rețeaua Tor, aceste site-uri publică adesea mostre din datele furate și amenință victimele cu dezvăluirea completă a informațiilor dacă nu se face plata. Uneori, materialele sunt publicate după ce victima refuză să cedeze presiunilor, ceea ce intensifică și mai mult presiunea asupra sa. Informațiile despre victime, amploarea datelor sustrase și chiar termenele-limită ce par inevitabile fac toate parte din strategie.

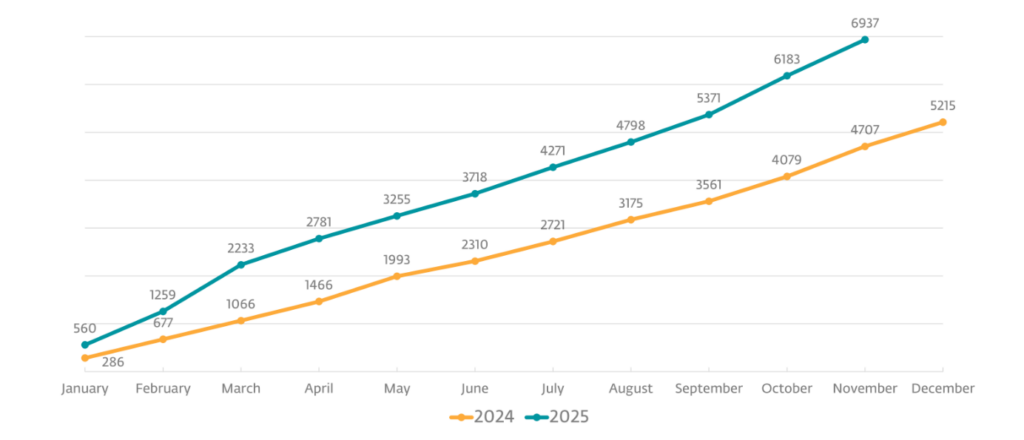

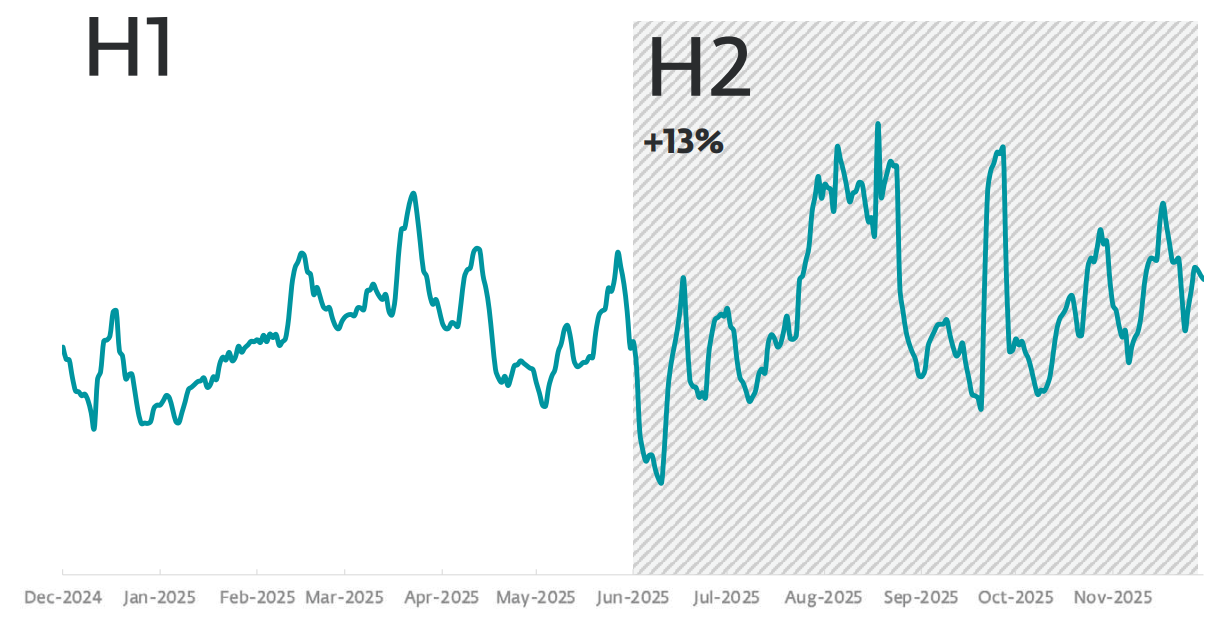

Figura 1. Numărul victimelor raportate public pe site-urile de scurgeri de date, colectate prin ecrime.ch (sursă: ESET Threat Report H2 2025)

Figura 1. Numărul victimelor raportate public pe site-urile de scurgeri de date, colectate prin ecrime.ch (sursă: ESET Threat Report H2 2025)

Ceea ce face strategia atât de periculoasă este viteza și amploarea impactului. Odată ce incidentul devine public, mai multe riscuri se concentrează într-un singur moment vizibil, iar organizația-victimă funcționează sub suspiciune și incertitudine – adesea înainte ca echipele IT și de securitate să știe exact ce a fost compromis sau cât de departe s-a extins atacul. Și acesta este, de fapt, scopul – site-urile de scurgeri de date sunt un instrument de presiune.

De aceea, astfel de site-uri sunt atent selectate. Atacatorii publică de obicei doar cât să demonstreze că dețin cu adevărat informații: câteva contracte sau un set de emailuri. Mai mult material va fi dezvăluit dacă victima nu cedează.

De fapt, pagubele rareori se opresc la victima inițială. Datele, odată publicate sau revândute, devin resurse pentru alte infracțiuni, iar echipele de securitate le întâlnesc din nou în kit-uri de phishing, campanii de compromitere a emailurilor de business (BEC) și scheme de fraudă de identitate. În incidentele din lanțul de aprovizionare, o singură breșă poate avea efecte în lanț, expunând clienții și partenerii victimei. Efectul în cascadă este parțial motivul pentru care autoritățile tratează ransomware-ul ca un risc sistemic, nu ca o serie de incidente izolate.

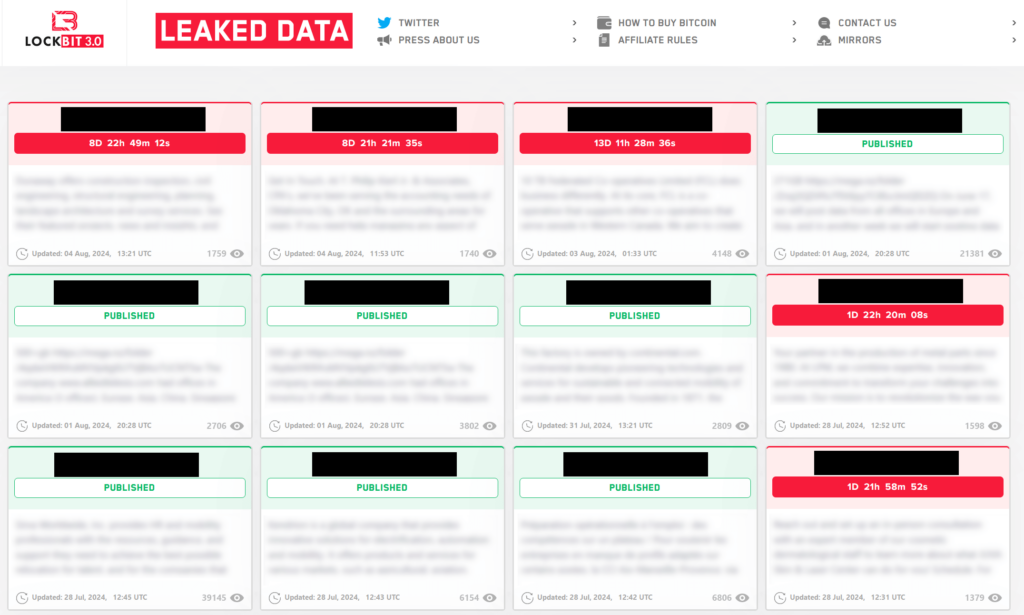

Figura 2. Site tipic de scurgeri de date folosit de gruparea LockBit (sursă: ESET Research)

Figura 2. Site tipic de scurgeri de date folosit de gruparea LockBit (sursă: ESET Research)

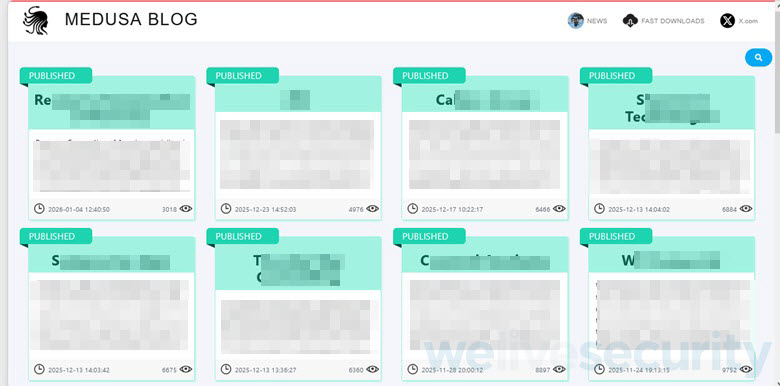

Figura 3. Site-ul de scurgeri de date folosit de ransomware-ul Medusa

Constrângere intenționată

Fiecare element al unui site de scurgeri este conceput pentru a maximiza presiunea psihologică asupra victimei.

– Dovada accesului neautorizat: Grupările publică documente-simbol, precum contracte sau emailuri interne, pentru a arăta că intruziunea a avut loc și că amenințarea este reală.

– Urgență: Cronometrele și contoarele creează senzația că timpul se scurge, iar deciziile luate sub presiune sunt mai susceptibile să favorizeze atacatorul.

– Expunere publică: Chiar dacă datele sustrase nu sunt niciodată făcute publice, simpla asociere cu o breșă poate provoca daune de imagine care se repară greu și pe termen lung.

– Risc de reglementare: În cadrul legislațiilor precum GDPR, HIPAA și a unui peisaj tot mai complex de legi de protecție a datelor la nivel de stat, o breșă confirmată care implică date personale poate declanșa obligații de raportare, investigații și amenzi.

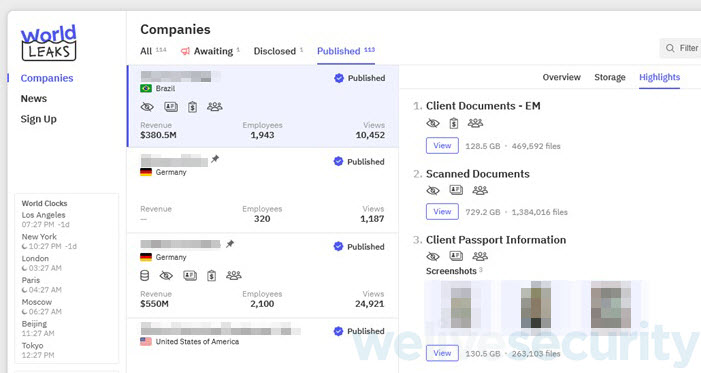

Figura 4. Site-ul de scurgeri de date World Leaks

Extorcarea nu e totul

Unii operatori de ransomware ca serviciu (RaaS) au extins funcțiile site-urilor de scurgeri de date. De exemplu, LockBit, înainte ca infrastructura sa să fie confiscată de autorități la începutul anului 2024, derula un program de tip bug bounty pe site-ul său, oferind recompense celor care descopereau vulnerabilități în codul lor.

Alții publică „gigs” pentru angajați din interiorul companiilor, oferind plată celor dispuși să furnizeze date de autentificare sau să slăbească controalele de securitate. Mai multe site-uri funcționează și ca platforme de recrutare pentru următoarea generație de atacatori, promovând „programe afiliate” și explicând cum se împarte venitul și cum se pot înscrie.

Figura 5. Programul de tip „Bug Bounty” anunțat de LockBit în 2022 (sursă: Analyst1)

Privire de ansamblu

Site-urile de scurgeri de date au succes pentru că vizează punctele vulnerabile ale companiilor, care depășesc sfera tehnologiei. O posibilă scurgere de date declanșează mai multe riscuri simultan: daune de imagine, pierderea încrederii clienților și partenerilor, impact financiar, sancțiuni de reglementare și litigii. Când grupările de ransomware vând informațiile sustrase, ele alimentează piețele de date compromise și facilitează atacuri ulterioare. Unele grupări au fost observate chiar sărind complet peste etapa de criptare, alegând în schimb „doar” să sustragă datele și să amenințe cu publicarea acestora.

Între timp, victimele sunt nevoite să ia decizii fără a avea suficient timp pentru a analiza consecințele. Persoanele ale căror informații cu caracter personal sunt implicate în incident se confruntă cu un proces îndelungat de remediere, posibile preluări de conturi și fraudă de identitate.

Figura 6. Evoluția detecțiilor de ransomware în S1 2025 și S2 2025, medie mobilă pe șapte zile (sursă: ESET Threat Report H2 2025)

Figura 6. Evoluția detecțiilor de ransomware în S1 2025 și S2 2025, medie mobilă pe șapte zile (sursă: ESET Threat Report H2 2025)

În acest context, plata răscumpărării ar putea părea calea cea mai ușoară (relativ vorbind) sau răul cel mai mic. Nu este niciuna dintre acestea. Plata nu garantează recuperarea fișierelor sau a sistemelor și nici nu asigură faptul că datele vor rămâne private. Multe organizații care au plătit au fost lovite din nou în decurs de câteva luni. În plus, fiecare plată finanțează practic următorul atac.

Pentru organizații, amenințarea ransomware impune măsuri de apărare complete, care includ:

– Implementarea unor soluții de securitate avansate cu capacități EDR/ XDR/ MDR. Printre altele, acestea monitorizează comportamentele anormale, cum ar fi executarea unor procese neautorizate și mișcările laterale suspecte, pentru a stopa amenințarea imediat. Într-adevăr, aceste produse sunt un ghimpe în coasta infractorilor, care folosesc tot mai des instrumente de tip „EDR killer” în încercarea de a opri sau de a bloca produsele de securitate, de regulă prin exploatarea unor drivere vulnerabile.

– Restricționarea mișcării laterale prin controale de acces stricte și bine definite. Principiile de tip Zero-Trust îmbunătățesc postura de securitate a unei companii prin eliminarea prezumțiilor de încredere implicită pentru orice entitate. Atacatorii exploatează adesea credențiale de autentificare compromise și accesul prin protocolul RDP (Remote Desktop Protocol) pentru a naviga manual prin rețele.

– Menținerea la zi a întregului software. Vulnerabilitățile cunoscute reprezintă unul dintre principalii vectori de acces pentru atacatorii ransomware.

– Păstrarea copiilor de rezervă (backups) în medii izolate, de tip „air-gapped”, pe care ransomware-ul nu le poate accesa sau modifica. Obiectivul principal al ransomware-ului este de a localiza și cripta datele sensibile. Mai mult, chiar și atunci când victimele plătesc răscumpărarea, procesele defectuoase de decriptare pot duce la pierderea permanentă a datelor, fără a mai menționa alte posibile implicații ale plății. Copiile de rezervă reziliente și capacitățile de remediere post-ransomware contribuie enorm la atenuarea daunelor provocate de această amenințare.

– Vigilența umană, antrenată prin programe bine concepute de instruire privind securitatea (security awareness), reprezintă de asemenea o barieră defensivă extrem de eficientă. Un angajat care poate depista din timp un email malițios elimină unul dintre punctele de intrare preferate ale atacatorilor, iar acest lucru singur poate reduce semnificativ riscul ca întreaga organizație să cadă victimă unui atac.

Ransomware-ul evoluează nestingherit, pe măsură ce modelul de ransomware ca serviciu (RaaS) atrage tot mai mulți infractori și oferă numeroaselor amenințări longevitate și adaptabilitate. Atâta timp cât infractorii pot transforma datele furate într-un spectacol public, ei vor continua să aibă succes, iar ransomware-ul va rămâne o sursă constantă de profit.

Lasa un comentariu