O prezentare generală a unora dintre cele mai populare instrumente open-source care furnizează informatii despre amenințări, din categoria threat hunting și threat intelligence.

Întrucât termenul de threat intelligence poate fi ușor confundat cu threat hunting, ne vom strădui mai întâi să subliniem diferențele dintre cele două.

Threat intelligence se referă la agregarea și îmbogățirea datelor pentru a crea un profil recognoscibil al unui anumit atac cibernetic, al unor campanii rău intenționate sau a capacității unui atacator.

Threat hunting se referă la procesul de analiză a datelor despre evenimente în căutarea comportamentelor anormale și rău intenționate dintr-o rețea, care ar putea indica intruziunea unui atacator, un potențial furt de date sau alte daune. Deși threat intelligence nu are aceleași obiective ca threat hunting-ul, el servește ca un punct de plecare excelent pentru vânătoarea de amenințări.

Acum să ne uităm la o selecție de instrumente open-source utilizate în ambele discipline:

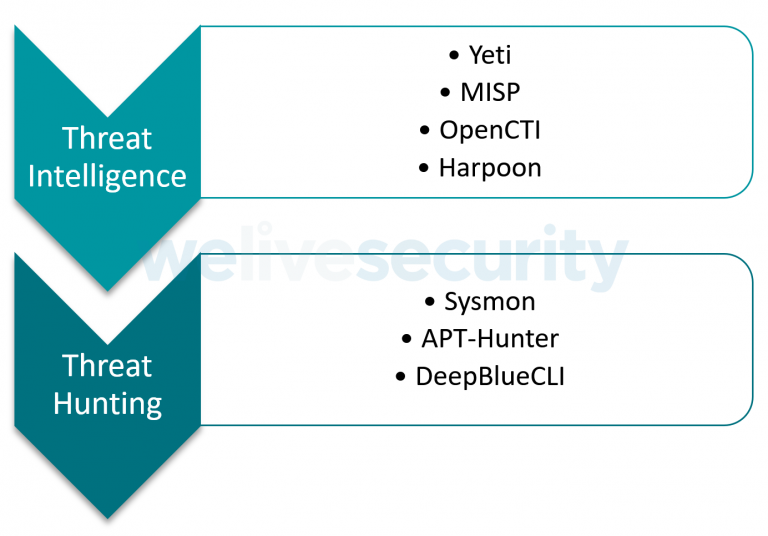

Figura 1. Șapte instrumente open-source populare pentru threat intelligence și threat hunting

Figura 1. Șapte instrumente open-source populare pentru threat intelligence și threat hunting

Instrumente pentru threat intelligence

Yeti

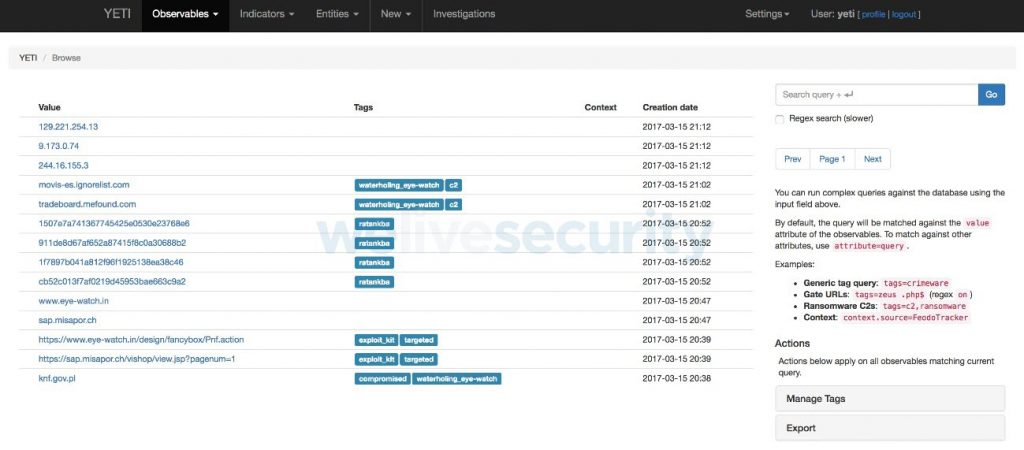

Your everyday threat intelligence (Yeti) este o platformă născută din nevoia analiștilor de securitate de a centraliza mai multe fluxuri de date despre amenințări. Analiștii se confruntă frecvent cu întrebări precum: „Unde a fost observat acest indicator?” sau „Această informație are legătură cu un anumit atac sau o familie de programe malware?” Pentru a răspunde la aceste întrebări, Yeti ajută analiștii să organizeze Indicatorii de compromitere (IoC) și informații despre tacticile, tehnicile și procedurile (TTP) folosite de atacatori într-o singură platformă centralizată. Odată colectați, Yeti îmbogățește automat indicatorii, de exemplu, prin analiza domeniilor sau geolocalizarea adreselor IP.

Figura 2. Listarea observabilelor în Yeti

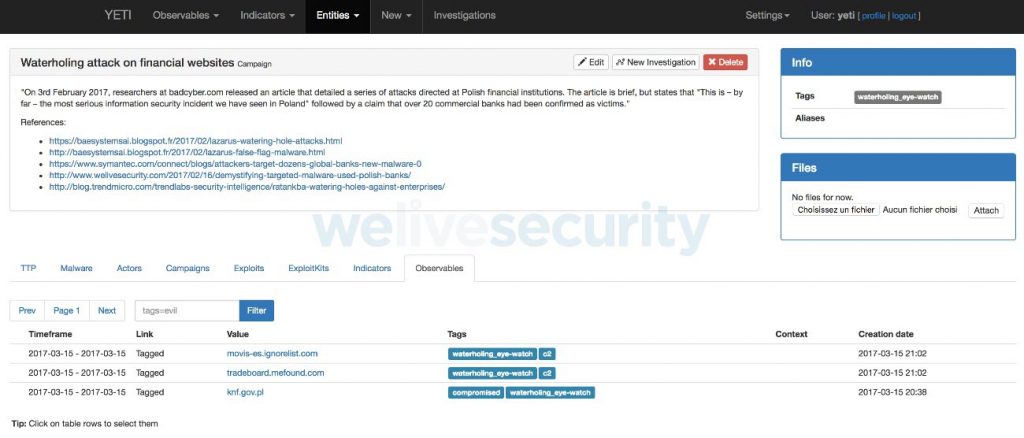

Figura 3. Urmărirea campaniilor rău intenționate în Yeti

Yeti se remarcă prin capacitatea sa de a ingera date (chiar și postări pe blog), de a le îmbogăți și apoi de a exporta datele îmbogățite în alte instrumente utilizate în ecosistemul de threat intelligence al unei organizații. Acest lucru le permite analiștilor să se concentreze pe utilizarea acestui instrument pentru a agrega informații despre amenințări, în loc să se preocupe despre cum să importe și să exporte date într-un format care poate fi citit automat. Datele îmbogățite pot fi apoi partajate cu alte sisteme pentru gestionarea incidentelor, analiză malware sau monitorizare.

Pentru a eficientiza și mai mult fluxul de lucru al analiștilor, Yeti oferă, de asemenea, un API HTTP cu acces la întreaga putere a instrumentului, atât dintr-un shell de comandă, cât și din alte instrumente de threat intelligence.

MISP

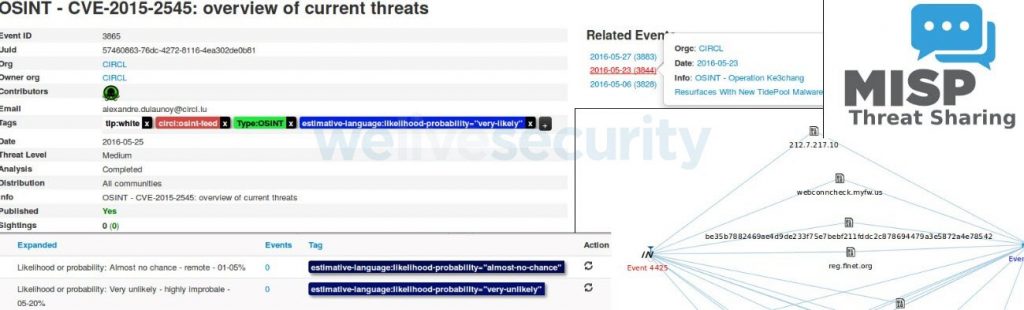

MISP, Open Source Threat Intelligence and Sharing Platform (denumită anterior Malware Information Sharing Platform), este un instrument gratuit pentru partajarea IoC-urilor și a informațiilor despre vulnerabilități între organizații, promovând astfel munca de colaborare privind informațiile despre amenințări. Platforma este folosită de organizații din întreaga lume pentru a forma comunități de încredere care partajează date, astfel încât să le coreleze și să realizeze o mai bună înțelegere a amenințărilor care vizează sectoare sau zone specifice.

Figura 4. Tabloul de bord MISP

În loc să trimită IoC-uri prin e-mail și ca documente PDF, platforma ajută organizațiile colaboratoare să gestioneze mai bine modul în care informațiile sunt partajate și centralizate între ele. Informațiile partajate în comunitățile MISP pot fi apoi introduse în Yeti pentru o îmbogățire suplimentară.

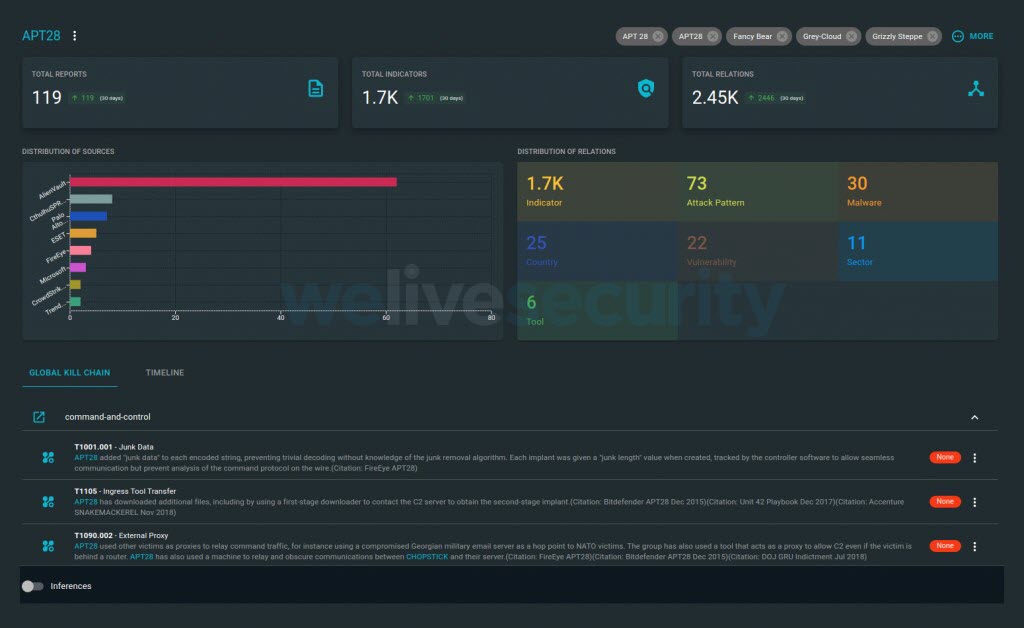

OpenCTI

Similar cu Yeti, Open Cyber Threat Intelligence (OpenCTI) este o platformă pentru asimilarea și agregarea datelor, astfel încât să îmbogățească cunoștințele unei organizații despre amenințări. Este susținută de ANSSI, Agenția Națională de Securitate Cibernetică a Franței, Echipa de Răspuns la Urgențe Informatice pentru UE (CERT-EU) și Luatix.

Pe lângă introducerea manuală a datelor despre amenințări, OpenCTI oferă conectori pentru a ingera automat fluxuri de date despre amenințări și informații din surse populare de informații despre threat intelligence, inclusiv MISP, MITRE ATT&CK și VirusTotal. Alți conectori sunt disponibili pentru a îmbogăți datele cu surse, precum Shodan, și pentru a exporta date în platforme, precum Elastic și Splunk.

Figura 5. Tabloul de bord OpenCTI

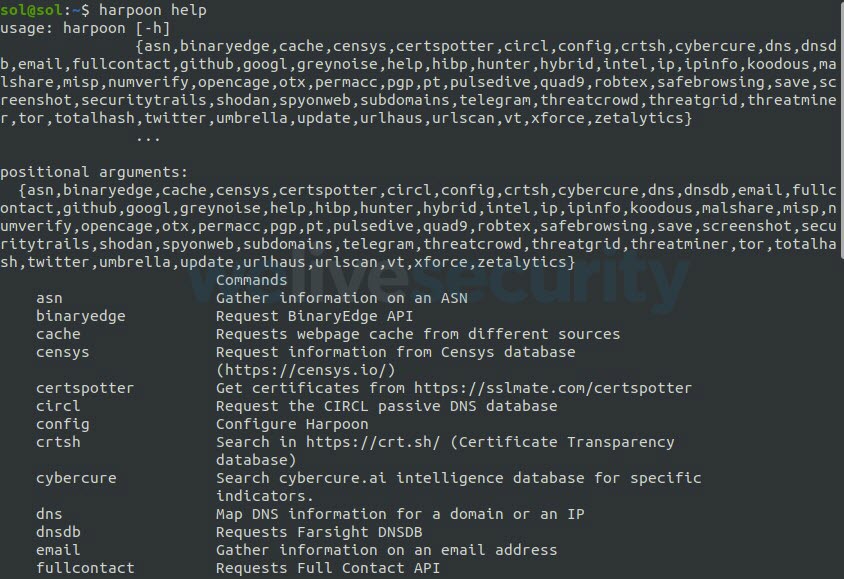

Harpoon

Harpoon este un instrument de linie de comandă care vine cu un set de plugin-uri Python pentru a automatiza sarcinile de intelligence open-source. Fiecare plugin oferă o comandă pe care analiștii o pot folosi pentru a consulta platforme precum MISP, Shodan, VirusTotal și Have I Been Pwned, prin intermediul API-urilor lor. Analiștii pot folosi comenzi de nivel superior pentru a colecta informații legate de o adresă IP sau un domeniu de pe toate aceste platforme simultan. În cele din urmă, alte comenzi pot interoga serviciile de scurtare a adreselor URL și pot căuta în platforme de rețele sociale, depozite GitHub și cache web.

Figura 6. Harpoon care rulează într-un shell de comandă

Instrumente de threat hunting

Sysmon

Deși nu este open source, System Monitor (Sysmon) este un instrument gratuit Windows care monitorizează și înregistrează activități precum crearea de procese, conectările la rețea, încărcarea driverelor și DLL-urilor și modificările marcajelor de timp pentru crearea fișierelor în jurnalul de evenimente Windows. Deoarece Sysmon nu analizează datele de sistem, operatorii de threat hunting folosesc, de obicei, un instrument SIEM (Security Information and Event Management) pentru a colecta și analiza datele înregistrate de Sysmon pentru activități suspecte și rău intenționate care au loc în rețea.

APT-Hunter

Deoarece soluțiile SIEM necesită o licență plătită, o alternativă gratuită este APT-Hunter. Lansat în 2021, APT-Hunter este un instrument open source care poate analiza jurnalul de evenimente Windows pentru a detecta amenințările și activitățile suspecte. Instrumentul conține în prezent un set de peste 200 de reguli de detectare pentru a identifica activitățile rău intenționate, cum ar fi atacurile de tip pass-the-hash și password spraying, precum și alte activități suspecte pentru inspecția manuală de către threat hunters. Multe dintre reguli se mapează direct la baza de cunoștințe MITRE ATT&CK .

APT-Hunter poate colecta jurnalele Windows în formatele EVTX și CSV. La execuție, APT-Hunter generează două fișiere de ieșire:

- Un fișier .xlsx care conține toate evenimentele detectate ca suspecte sau rău intenționate.

- Un fișier .csv care poate fi încărcat în Timesketch pentru a afișa cronologic progresul unui atac.

DeepBlueCLI

DeepBlueCLI este un instrument open source furnizat în depozitul SANS Blue Team GitHub, care poate analiza fișierele EVTX din jurnalul de evenimente Windows. Instrumentul analizează shell-ul de comandă înregistrat și liniile de comandă PowerShell pentru a identifica indicatorii suspecti, cum ar fi liniile de comandă lungi, căutările regex, EXE-urile și DLL-urile nesemnate; atacurile asupra conturilor de utilizator, cum ar fi ghicirea parolelor și password spraying; și instrumente precum Mimikatz, PowerSploit și BloodHound.

Lansat inițial ca modul PowerShell, DeepBlueCLI a fost scris în Python pentru a fi utilizat pe mașini asemănătoare Unix.

Concluzii

Informațiile despre threat intelligence și threat hunting sunt activități complementare în fluxul de lucru zilnic al echipei de securitate a unei organizații. Pe măsură ce apar noi campanii rău intenționate în peisajul amenințărilor, este esențial ca organizațiile să poată împărtăși cunoștințele legate de ceea ce au în față, astfel încât să aibă o imagine mai detaliată asupra celor mai recente activități atât ale amenințărilor cunoscute, cât și a noilor atacatori. Analiștii de securitate au sarcina de a organiza și corela datele din surse multiple și uneori disparate. Pe baza datelor îmbogățite despre amenințări, operatorii de threat hunting pot identifica mai ușor orice amenințări din rețelele lor și le pot neutraliza.

Lasa un comentariu