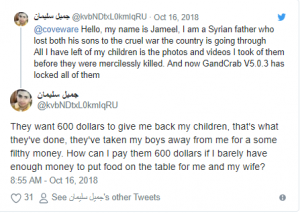

ESET a publicat un nou instrument de decriptare pentru victimele siriene ale ransomware-ului GandCrab. Developerii acestei familii cunoscute de malware au lansat cheile pe un forum underground, în urma unui tweet postat de o victimă siriană care a pierdut fotografiile copiilor săi decedați, din cauza codului malware.

În mesajul lor public, operatorii GandCrab au citat „motive politice și economice, precum și relațiile cu țările CSI" ca motive pentru decizia lor. Grupul a subliniat, de asemenea, că aceasta este o excepție, iar cheile pentru alte țări sau victime nu vor fi împărtășite chiar dacă operațiunile GandCrab vor fi încheiate pe viitor.

După cum a raportat BleepingComputer.com, lotul lansat cuprinde numai cheile pentru victimele siriene. Operatorii malware au afirmat, de asemenea, că a fost o greșeală să mențină Siria pe lista țărilor vizate. Nu este clar dacă acest lucru se va schimba pentru campaniile GandCrab viitoare, ținând cont că cea mai recentă versiune (5.0.4) nu enumeră limbile folosite în Siria printre excepții (a se vedea figura 1).

Figura 1. Nu există nicio excepție pentru limbile folosite în Siria în cea mai recentă versiune GandCrab (5.0.4)

Instrumentul de decriptare ESET GandCrab este conceput pentru a decripta fișierele a 979 de victime din Siria, indiferent de versiunea malware care le-a compromis datele (1.0 până la 5.0). Utilizatorii pot descărca instrumentul aici. Pentru mai multe instrucțiuni și informații, vă rugăm să consultați articolul nostru despre decriptorul GandCrab.

Nu este prima dată când autorii malware lansează cheile pentru o familie răspândită de ransomware (sau variantele sale), permițându-le companiilor din industria de securitate cibernetică să creeze instrumentele necesare decriptării lor. Anterior, ESET a lansat astfel de instrumente pentru TeslaCrypt, mai multe variante ale Crysis, precum și pentru versiuni anterioare ale ransomware-ului AESNI.

Cum puteți evita infectarea cu ransomware?

Prevenția este esențială pentru a menține utilizatorii în siguranță față de această amenințare din spațiul cibernetic. Recomandăm ca toți utilizatorii să aibă sistemele de operare și software-ul actualizate la zi, să utilizeze soluții de securitate fiabile cu mai multe niveluri de protecție și să facă back up în mod regulat tuturor datelor importante pe o locație offline (cum ar fi medii de stocare externe).

Companiile sunt sfătuite să:

- Reducă pe cât posibil numărul software-urilor ce ar putea fi vizate, dezactivând sau dezinstalând orice servicii și software-uri inutile.

- Scaneze rețelele pentru conturi cu grad mare de risc (cele cu parole slabe) și să se asigure că acestea sunt îmbunătățite.

- Limiteze sau interzică utilizarea Remote Desktop Protocol (RDP) din afara rețelei sau să activeze Network Level Authentication (autentificarea la nivel de rețea).

- Utilizeze o rețea privată virtuală (VPN) pentru angajații care accesează sistemele companiei de la distanță.

- Revizuiască setările firewall-ului și să închidă toate porturile neimportante, care ar putea duce la o infecție.

- Revizuiască regulile și politicile privind traficul între sistemele interne ale companiei și orice rețea/rețele exterioare.

- Protejeze cu parolă configurațiile soluțiilor de securitate, pentru a preveni dezactivarea acestora de către un atacator.

- Segmenteze LAN-ul companiei în subrețele și să le conecteze la firewall-uri pentru a limita răspândirea unui posibil ransomware sau a altor atacuri în cadrul rețelei.

- Securizeze backup-urile prin autentificare cu doi sau mai mulți factori.

- Instruiască în mod regulat personalul pentru a recunoaște indicatorii amenințărilor cibernetice și pentru a face face față atacurilor de inginerie socială.

- Permită accesul la fișiere și foldere comune doar celor care au nevoie de acestea; să facă conținutul read-only și să permită editarea acestora doar pentru anumite persoane.

- ESET le recomandă clienților săi să permită, de asemenea, detecția aplicațiilor potențial nesigure/nedorite (PUSA/PUA) pentru a detecta și bloca instrumentele care pot fi utilizate în mod abuziv de către atacatori pentru a dezactiva soluțiile de securitate menite să protejeze compania.

Lasa un comentariu