Utilizatorii activi ai aplicațiilor mobile bancare trebuie să fie informați cu privire la noua campanie a troianului Android care vizează clienții marilor bănci din Australia, Noua Zeelandă și Turcia. Programul malware care vizează serviciile banking a fost detectat de produsul de securitate ESET ca Android/Spy.Agent.SI, acesta poate sustrage credențialele de la 20 de aplicații de mobile banking. Lista băncilor vizate include cele mai mari bănci din țările relatate mai sus (o listă completă poate fi găsită la finalul secțiunii acestui articol). Din cauza capacității de a intercepta comunicarea prin SMS, programul malware este capabil să depăseasă autentificarea în doi pași (two-factor) bazată pe SMS.

Analiză

Programul malware este disimulat drept Flash Player, ilustrând o pictogramă care pare legitimă.

A fost disponibil pe câteva servere. Aceste servere au fost înregistrate la finalul lunii ianuarie și februarie 2016. În mod curios, traseul URL al fișierului malițios APK este regenerat la fiecare oră – pentru a evita poate detectarea URL-ului de către programul antivirus.

Figura 1

Site-uri malițioase care conțin Android/Spy.Agent.SI

După descărcarea și instalarea aplicației, utilizatorului i se solicită să acorde drepturi de administrator aplicației, la nivelul dispozitivului mobil. Acest mecanism de auto-apărare previne ca malware-ul să fie dezinstalat de pe dispozitiv. Pictograma Flash Player este apoi ascunsă de utilizator, dar malware-ul rămâne activ în fundal.

După aceea, malware-ul comunică de la distanță cu un server. Comunicarea între client și server este codificată via base64. În primul rând, malware-ul trimite informații despre dispozitiv, cum ar fi modelul, numărul IMEI, limba, versiunea SDK și informații referitoare la activarea administratorului de pe dispozitiv. Aceste informații sunt trimise către server la fiecare 25 de secunde. Malware-ul adună apoi numele pachetelor de aplicații instalate (inclusiv aplicațiile de mobile banking) și le trimite către serverul de la distanță. În cazul în care oricare dintre aplicațiile instalate sunt vizate de programul malware, serverul trimite o listă completă de 49 de aplicații țintă, cu toate că nu toate acestea sunt direct atacate.

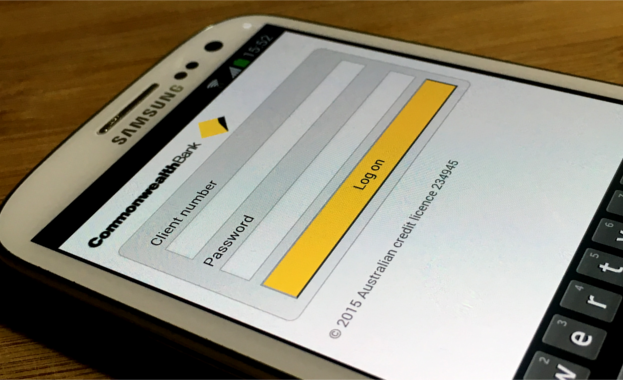

Programul malware se manifestă ca o suprapunere, care apare peste aplicația bancară deschisă: această activitate de phishing se comportă ca un ecran de blocare, ce nu poate fi închisă fără ca utilizatorul să introducă datele lor de conectare. Malware-ul nu verifică credibilitatea datelor introduse, dar le trimite în schimb către serverul aflat la distanță, unde ciclul de suprapunere al datelor se închide. Programul malware nu se concentrează numai pe aplicațiile de mobile banking, încearcă să obțină de asemenea, credențialele contului de Google.

Primele versiuni au fost simpliste, cu un scop ușor de identificat. Versiunile ulterioare oferă tehnici de disimulare și de criptare superioare.

Rezumatul procesului

Dacă una dintre aplicațiile vizate este lansată, programul malware este declanșat și un ecran fals de logare este suprapus celui original de mobile banking, fără a avea opțiunea de închidere.

Figura 2 – Comunicarea cu serverul

După ce utilizatorii completează datele lor cu caracter personal, ecranul fals se închide și este afișat cel de mobile banking.

Așa cum am menționat mai devreme, toate informațiile schimbate între dispozitiv și server sunt codificate, cu excepția credențialelor furate, care sunt trimise printr-un mesaj text simplu.

Figura 3 – Credențiale trimise ca text

Malware-ul poate chiar disimula 2FA (autentificarea în doi pași) prin trimiterea tuturor mesajelor text primite, către server, dacă este solicitat. Acest lucru permite atacatorului să intercepteze toate mesajele text primite de la banca și să le elimine imediat din dispozitivul clientului, astfel încât să nu ridice semne de întrebare.

Cum eliminăm programul malware

Când utilizatorul încearcă să dezinstaleze programul malițios, pot interveni două scenarii. În primul, utilizatorul trebuie să dezactiveze drepturile de administrator și apoi să dezinstaleze programul fals “Flash Player” de pe dispozitiv. Dezactivând privilegiile de administrator, pot apărea două posibilități. Cea simplă implică mai întâi dezactivarea drepturilor de administrator din Settings -> Security -> Device administrators -> Flash Player -> Deactivate urmând ca apoi să fie ignorate alarmele false și să aleagă OK.

Figure 4 – Deactivating administrator rights

Utilizatorul poate apoi să dezinstaleze programul malware prin Settings -> Apps/Application manager -> Flash Player -> Uninstall.

Eliminarea poate deveni mai complicată dacă dispozitivul primește o comandă de la server pentru a anula dezactivarea drepturilor de administrator al dispozitivului. În cazul în care se întâmplă acest lucru, atunci când utilizatorul încearcă să-l dezactiveze, malware-ul creează o activitate de suprapunere în prim-plan care împiedică utilizatorul să acceseze butonul de confirmare. Prin urmare, dezactivarea drepturilor de administrator va eșua.

Figura 5 – Ecran suprapus publicat de către programul malware

O altă metodă de a dezactiva în condiții optime privilegiile de administrator este de a intra în modul de siguranță. Atunci când pornirea este facută în modul de siguranță (Safe mode), aplicațiile de la părțile terțe nu sunt încărcate sau executate, iar utilizatorul poate dezactiva în condiții sigure privilegiile de administrator, la fel ca în primul scenariu și prin urmare, se dezinstalează aplicația. Soluțiile ESET detectează Malware-ul ca fiind Android/Spy.Agent.SI.

Ecrane false de logare pentru diferite aplicații bancare

Informații adiționale

Numele detectate de ESET:

Android/Spy.Agent.SI

Bănci vizate:

Westpac, Bendigo Bank, Commonwealth Bank, St. George Bank, National Australia Bank, Bankwest, Me Bank, ANZ Bank, ASB Bank, Bank of New Zealand, Kiwibank, Wells Fargo, Halkbank, Yapı Kredi Bank, VakıfBank, Garanti Bank, Akbank, Finansbank, Türkiye İş Bankası and Ziraat Bankası.

Lasa un comentariu