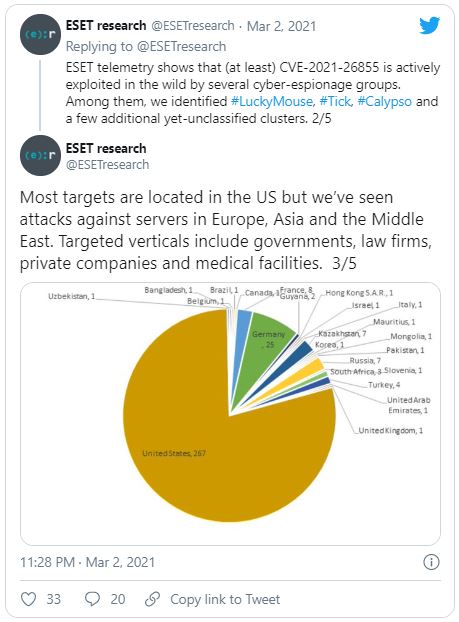

Cel puțin o vulnerabilitate este exploatată activ de mai multe grupuri de spionaj cibernetic pentru a viza ținte în principal din SUA, conform datelor telemetrice ESET.

Microsoft a lansat o serie de actualizări de urgență pentru a remedia patru defecte de tip zero-day care afectează versiunile Microsoft Exchange Server 2013, 2016 și 2019. Infractorii cibernetici au fost observați exploatând vulnerabilitățile in-the-wild cu scopul de a accesa serverele Exchange locale, ceea ce le-a permis să fure e-mailuri, să descarce date și să infecteze mașinile cu malware pentru acces pe termen lung la rețelele vizate. Din cauza gravității amenințării, gigantul tehnologic din Redmond îndeamnă utilizatorii să-și actualizeze imediat sistemele.

Indexate ca CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 și CVE-2021-27065, lacunele de securitate sunt exploatate de atacatori ca parte a unui atac în lanț. Decizia Microsoft de a emite o actualizare de excepție, în loc să lanseze remedierile ca parte a pachetului lunar Patch Tuesday subliniază gravitatea amenințării. Microsoft a atribuit atacul unui grup relativ puțin cunoscut Advanced Persistent Threat (APT), cu numele de cod Hafnium.

Potrivit datelor telemetrice ESET, cel puțin una dintre vulnerabilități este vizată de mai multe grupuri de spionaj cibernetic, precum LuckyMouse (cunoscut și ca Emissary Panda sau APT27) sau Tick și Calypso. Defectul, indexat ca CVE-2021-26855, este o vulnerabilitate de falsificare a unei cereri server-side care permite unui atacator să solicite cereri HTTP în mod arbitrar și să le autentifice ca server Exchange.

S-a remarcat că majoritatea atacurilor vizează serverele situate în Statele Unite, grupurile APT au vizat serverele guvernelor, firmelor de avocatură și ale companiilor private din alte părți ale lumii, în special Germania.

Hafnium

„Până în prezent, Hafnium este principalul actor pe care l-am văzut folosind aceste exploit-uri, care sunt discutate în detaliu de MSTIC aici. Atacurile au inclus trei pași. În primul rând, ar avea acces la un server Exchange fie prin intermediul unor parole furate, fie folosind vulnerabilitățile nedescoperite anterior pentru a se deghiza într-o persoană care ar trebui să aibă acces. În al doilea rând, ar crea ceea ce se numește un „web shell” pentru a controla de la distanță serverul compromis. În al treilea rând, ar folosi acel acces la distanță - rulat de pe serverele private din S.U.A. - pentru a fura date din rețeaua unei organizații", se arată în descrierea atacurilor publicată de Microsoft.

Compania a lansat, de asemenea, o „actualizare de securitate în profunzime” pentru Microsoft Exchange Server 2010, care a ajuns la sfârșitul suportului în octombrie 2020. „Vă recomandăm să acordați prioritate instalării actualizărilor pe serverele Exchange care au legătură cu mediul extern. Toate serverele Exchange afectate ar trebui în cele din urmă să fie actualizate”, a spus Microsoft.

Echipele Computer Emergency Response Teams (CERT) din întreaga lume, inclusiv Statele Unite, Europa, Hong Kong și Singapore, au emis, de asemenea, alerte prin care solicită utilizatorilor și administratorilor să instaleze imediat actualizările și să ia în considerare scanarea fișierelor log Exchange pentru semne de intruziune sau compromitere.

Cercetătorii ESET sfătuiesc, de asemenea, companiile să limiteze expunerea la internet a aplicațiilor critice, de exemplu prin utilizarea unei rețele private virtuale (VPN).

Lasa un comentariu