Infractorii cibernetici care vizează utilizatorii de mobil caută, de obicei, să obțină informații personale sau banii victimelor. De la imitații ale aplicațiilor de mesagerie, kituri care simplifică crearea escrocheriilor de marketing și până la programe malware care profită de jocuri populare, amenințările la adresa utilizatorilor de mobil iau multe forme și sunt în continuă evoluție.

Aruncați o privire asupra listei celor mai recente campanii malițioase pe mobil, identificate de cercetătorii ESET ca vizând Android, pentru a recunoaște mai ușor tiparele acestor amenințări.

Pentru a vă proteja dispozitivul mobil împotriva unor asemenea atacuri, utilizați ESET Mobile Security.

Campania de spionaj StrongPity

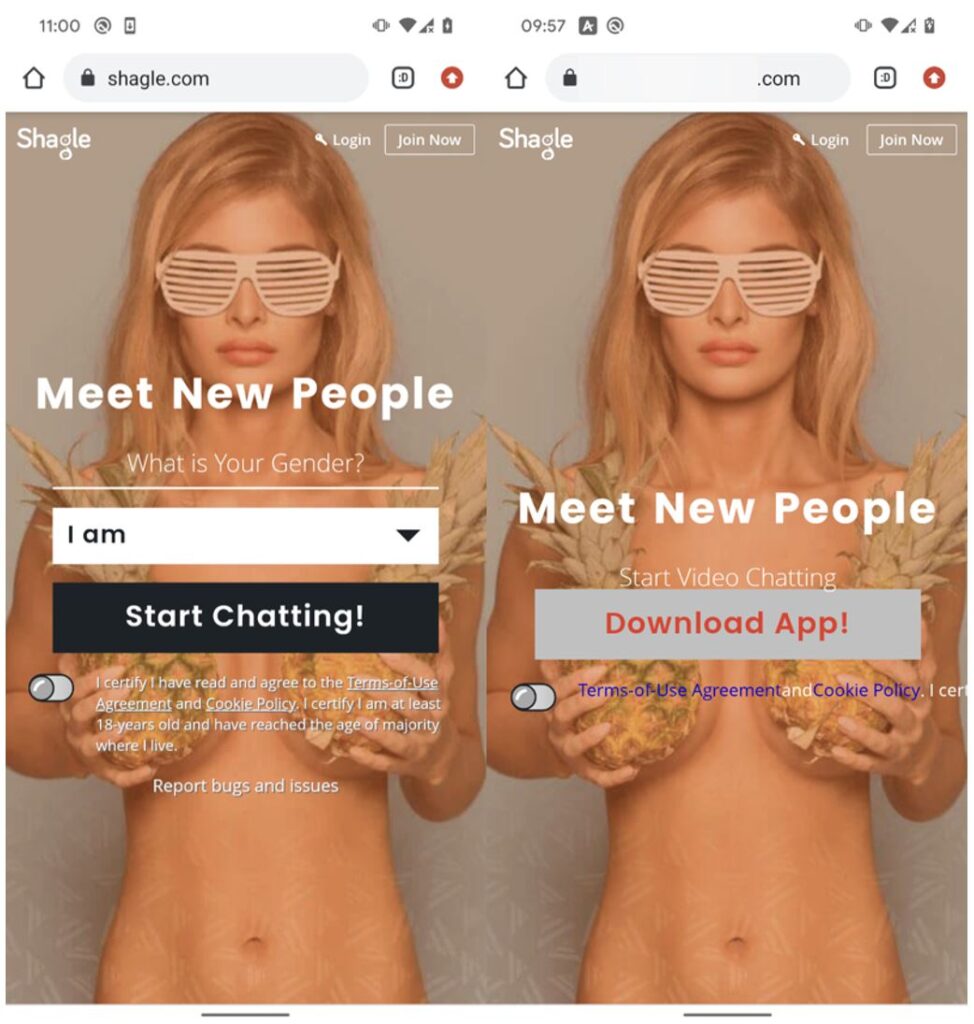

La începutul lui 2023, cercetătorii ESET au publicat un articol pe blog despre StrongPity – o campanie malware care a răspândit o versiune troianizată a foarte popularei aplicații de Telegram pentru Android. Aceasta a fost reambalată și prezentată ca fiind „aplicația” oficială pentru serviciul de video-chat Shagle, deși Shagle nu are o aplicație oficială. Aplicația falsă a fost apoi distribuită printr-un site web clonat al Shagle.

Imaginea 1. Comparație între site-ul web legitim (din stânga) și cel falsificat (din dreapta)

În cele din urmă, infractorii cibernetici s-au folosit de popularitatea Shagle – aplicația având 2,5 milioane de utilizatori activi – pentru a răspândi acest malware și funcțiile sale diverse de spionaj (spyware). Printre acestea se numără 11 funcții responsabile cu înregistrarea apelurilor telefonice, colectarea mesajelor SMS, a jurnalelor de apeluri, a listelor de contacte și multe altele. Dacă victima acordă aplicației malițioase StrongPity acces la serviciile de accesibilitate ale telefonului, aceasta va putea monitoriza notificările primite și chiar să sustragă comunicările din 17 aplicații precum Viber, Skype, Gmail, Messenger sau Tinder.

Campania „Transparent Tribe”

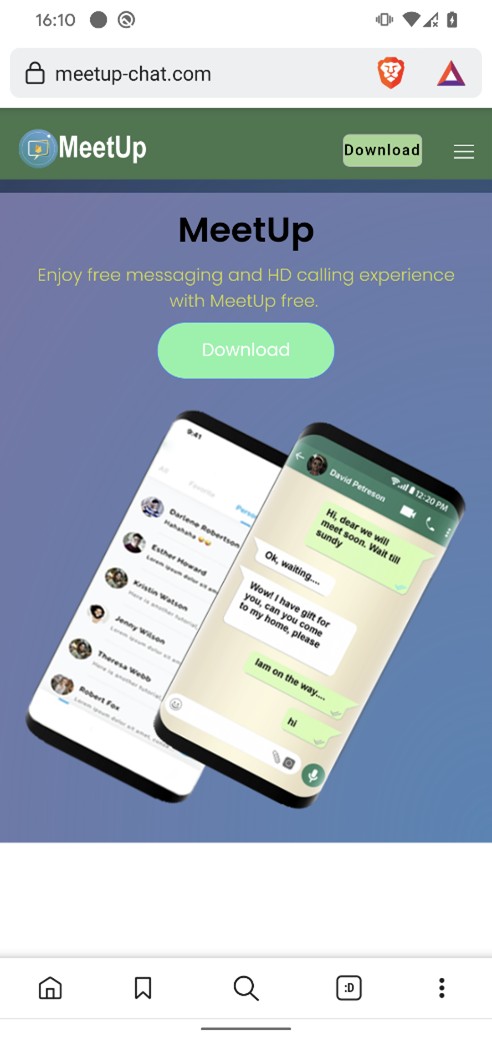

În martie 2023, cercetătorii ESET au publicat un articol de blog despre o campanie de spionaj cibernetic care distribuia programe de tip backdoor CapraRAT prin intermediul unor aplicații de mesagerie Android troianizate și prezentate drept „sigure”; aplicațiile accesau și eliminau, de asemenea, informații sensibile. Victimele au fost cel mai probabil vizate printr-o schemă de tip „honey-trap” (capcană amoroasă), prin care erau contactate inițial pe o platformă, iar apoi convinse să folosească aplicații pretins „mai sigure”, pe care erau ulterior ademenite să le instaleze.

Imaginea 2. Site web de distribuție al CapraRAT care imită MeetUp

După ce victima se autentifică în aplicație, CapraRAT începe să comunice cu serverul controlat de atacator, trimițând informații de bază despre dispozitiv în timp ce așteaptă să primească și să execute instrucțiuni. Pe baza acestor comenzi, CapraRAT este capabil să sustragă jurnale de apeluri, liste de contacte, mesaje SMS, apeluri telefonice înregistrate, sunet ambiental înregistrat, capturi de ecran realizate de CapraRAT, fotografii făcute prin intermediul acestuia și multe altele.

De asemenea, poate primi comenzi pentru a descărca fișiere, a lansa orice aplicație instalată, a închide orice aplicație care rulează, a efectua apeluri, a trimite mesaje SMS, a intercepta mesajele SMS primite, precum și a descărca actualizări și a cere victimei să le instaleze.

Mesagerie nu tocmai privată

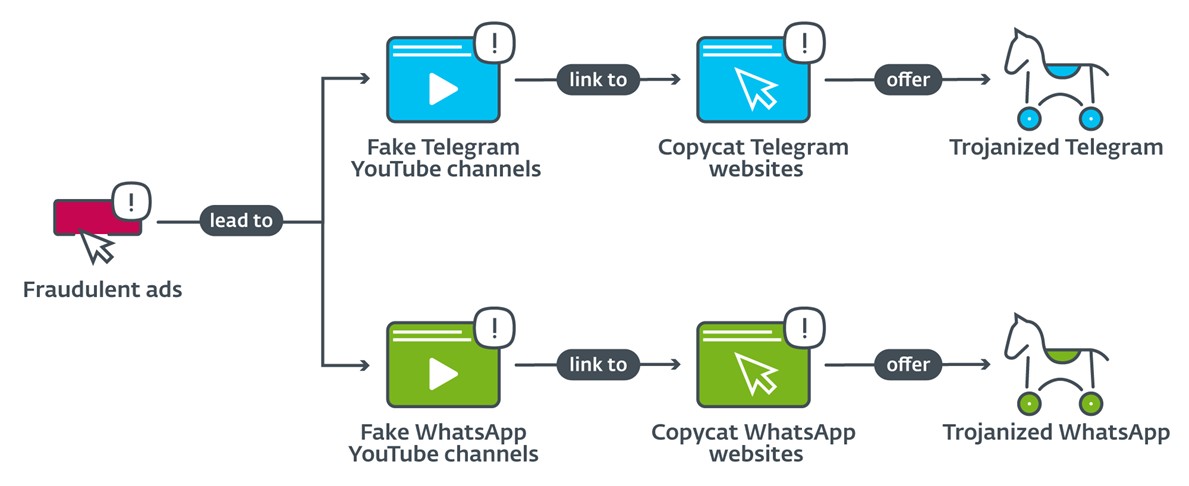

La începutul anului 2023, cercetătorii ESET au descoperit zeci de site-uri clonă ale Telegram și WhatsApp, care vizau în principal utilizatorii de Android și Windows cu versiuni troianizate ale acestor aplicații de mesagerie instant.

Imaginea 3. Schema de distribuție a aplicațiilor de mesagerie troianizate

Majoritatea aplicațiilor malițioase identificate de cercetătorii ESET sunt clippere, un tip de malware care sustrage sau modifică conținutul clipboard-ului (al memoriei temporare). Unele dintre aceste aplicații folosesc recunoașterea optică a caracterelor (OCR) pentru a extrage textul din capturile de ecran stocate pe dispozitivele compromise. Toate vizau fondurile de criptomonede ale victimelor, câteva dintre ele țintind în mod specific portofelele de criptomonede.

Campania Android GravityRAT

În iunie 2023, cercetătorii ESET au publicat o cercetare despre spyware‑ul Android GravityRAT. Acest malware a fost distribuit în cadrul aplicațiilor de mesagerie malițioase, dar funcționale, BingeChat și Chatico – ambele bazate pe aplicația OMEMO Instant Messenger.

Imaginea 4. Site web de distribuție al aplicației de mesagerie malițioase BingeChat

Acest program spion poate fura jurnale de apeluri, contacte, mesaje SMS, locația dispozitivului, informații de bază despre dispozitiv și fișiere cu extensii specifice, cum ar fi jpg, png, txt, pdf, etc. GravityRAT poate, de asemenea, să acceseze și să sustragă backup-uri WhatsApp și să primească comenzi pentru a șterge fișiere.

Campania SpinOk

În a doua jumătate a anului 2023, telemetria ESET a înregistrat o creștere de 89% a detecțiilor de malware Android, cauzată în principal de un kit de dezvoltare software (SDK) destinat marketingului mobil – un „set de unelte” digital – pe care ESET îl identifică drept programul spion (spyware) SpinOk. Acest set de unelte era promovat ca o platformă de gaming și a fost integrat în numeroase aplicații Android legitime, inclusiv în multe disponibile pe piețele oficiale de aplicații.

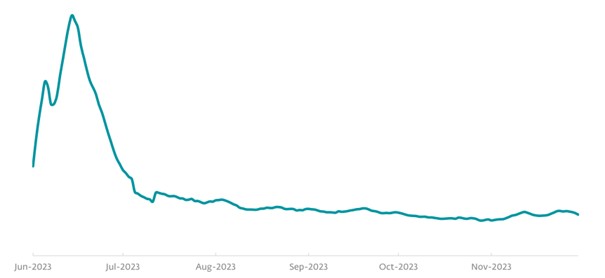

Imaginea 5. Trendul detecțiilor Android/SpinOK în a doua jumătate a anului 2023, media mobilă pe șapte zile

Odată ce o aplicație care conține kitul SpinOK menționat anterior este instalată, aceasta funcționează ca un program spion (spyware), conectându-se la serverul de comandă și control al infractorului și sustrăgând o serie de date de pe dispozitiv, inclusiv conținutul clipboard‑ului (stocare pe termen scurt), care poate fi sensibil.

Campania Telekopye

În 2023, cercetătorii ESET au descoperit codul‑sursă al unui kit de instrumente care ajută grupări bine organizate de escroci să deruleze înșelătorii de tip cumpărături online fără să fie neapărat pricepuți în IT. Kitul, pe care cercetătorii ESET l‑au denumit Telekopye, creează pagini de phishing din șabloane predefinite, generează e‑mailuri și mesaje SMS de phishing și le trimite către utilizatorii vizați.

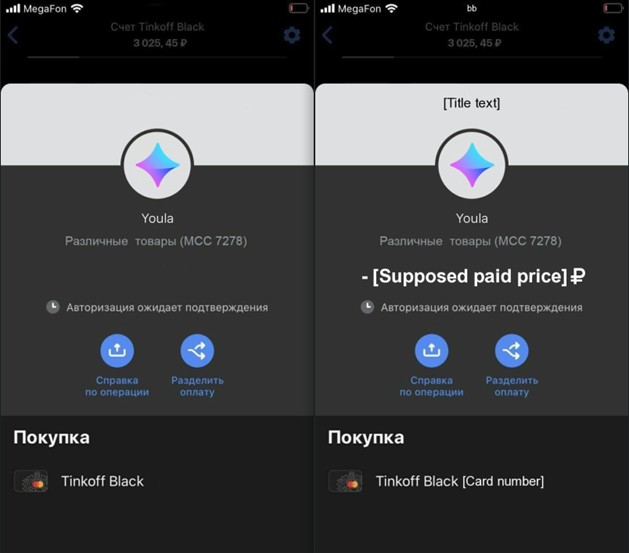

Imaginea 6. Screenshot fals generat – șablon (stânga) vs. șablon completat (dreapta)

Mai întâi, atacatorii își găsesc victimele, apoi încearcă să le câștige încrederea, pentru ca acestea să cadă pradă unei înșelătorii de cumpărare, de vânzare sau de rambursare. Când atacatorii consideră că victima le acordă suficientă încredere, folosesc Telekopye pentru a crea o pagină de phishing dintr‑un șablon predefint și îi trimit victimei URL‑ul. De exemplu, atacatorii păcălesc o victimă să cumpere un produs inexistent și apoi îi trimit un link către o pagină de phishing ce imită pagina de plată a marketplace-ului care oferă produsul respectiv.

După ce victima introduce datele cardului pe această pagină falsă, atacatorii folosesc acele date pentru a-i sustrage banii.

Campania Kamran

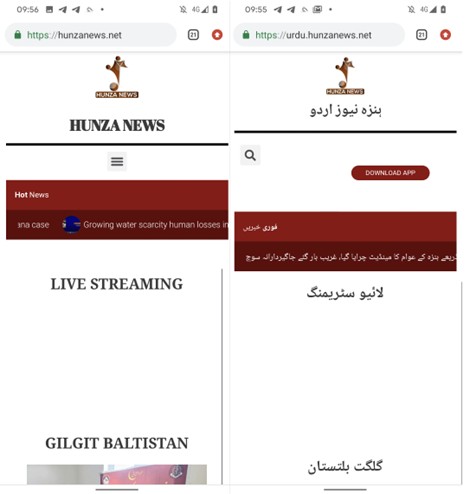

La sfârșitul anului 2023, cercetătorii ESET au identificat un posibil atac de tip watering-hole (capcană) asupra unui site regional de știri care furnizează informații despre Gilgit-Baltistan, o regiune disputată, administrată de Pakistan. Când era accesată de pe un dispozitiv mobil, versiunea în limba urdu a site-ului Hunza News le oferea cititorilor posibilitatea de a descărca aplicația Hunza News pentru Android direct de pe site; totuși, aplicația avea capacități malițioase, în special de spionaj.

Programul spion (spyware) Kamran în cauză afișa conținutul site-ului web Hunza News și conținea cod malițios personalizat. La lansare, Kamran îi cere utilizatorului să acorde permisiuni pentru a accesa diverse date stocate pe dispozitivul victimei. Dacă permisiunile sunt acordate, programul spion Kamran colectează automat date sensibile ale utilizatorului, inclusiv mesaje SMS, lista de contacte, jurnalele de apeluri, evenimentele din calendar, locația dispozitivului, lista de aplicații instalate, mesajele SMS primite, informații despre dispozitiv și imagini.

Imaginea 7. Versiunile în limba engleză (stânga) și în limba urdu (dreapta) ale Hunza News, afișate pe un dispozitiv mobil

Campania EvilVideo

Cercetătorii ESET au descoperit un exploit de tip zero-day care viza Telegram pentru Android și care a fost pus la vânzare, la un preț nespecificat, într-o postare pe un forum underground (clandestin) pe 6 iunie 2024. Folosind exploit-ul pentru a profita de o vulnerabilitate software pe care cercetătorii au denumit-o EvilVideo, atacatorii puteau distribui conținut Android malițios prin canale, grupuri și chat-uri Telegram, sub formă de fișiere multimedia. Exploit-ul funcționa doar pe versiunile de Telegram pentru Android 10.14.4 și cele mai vechi. După ce cercetătorii ESET au contactat echipa Telegram, vulnerabilitatea a fost remediată.

Se pare că exploit‑ul se bazează pe capacitatea atacatorului de a crea un payload malițios (conținut) care afișează o aplicație Android ca o previzualizare multimedia. Odată distribuit într‑un chat, payload‑ul apare ca un videoclip de 30 de secunde. Deoarece fișierele media primite prin Telegram sunt setate, implicit, să se descarce automat, utilizatorii care au această opțiune activată vor descărca automat payload‑ul malițios imediat ce deschid conversația în care a fost distribuit. Opțiunea poate fi dezactivată manual; în acest caz, payload-ul poate fi descărcat în continuare apăsând butonul de descărcare din colțul din stânga sus al „aparentului” videoclip partajat.

Amenințări care vizează jucătorii Hamster Kombat

La mijlocul anului 2024, cercetătorii ESET au descoperit și analizat două amenințări care exploatau succesul Hamster Kombat, un joc clicker în aplicațiaTelegram, unde jucătorii câștigă monedă fictivă îndeplinind sarcini simple și sunt încurajați să se conecteze zilnic.

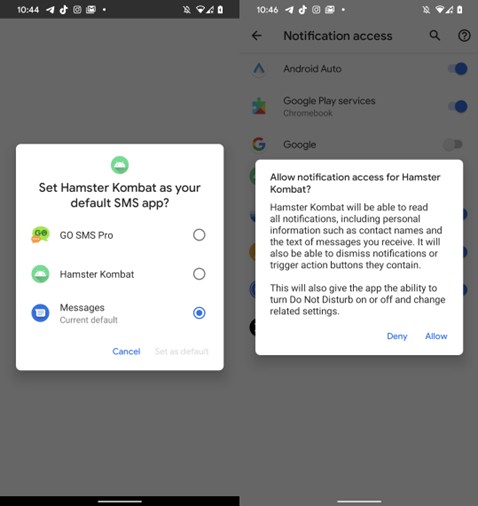

Prima amenințare este o aplicație falsă, nefuncțională, malițioasă, care imită aplicația Hamster Kombat și conține spyware-ul Android Ratel, capabil să sustragă notificările și să trimită mesaje SMS. Operatorii malware folosesc aceste funcționalități pentru a plăti abonamente și servicii cu fondurile victimei, fără ca aceasta să observe.

Imaginea 8. Solicitări de acces malițioase Hamster Kombat

A doua amenințare este o colecție de site-uri web false care imită magazinele de aplicații, pretinzând că au Hamster Kombat disponibil pentru descărcare. Totuși, apăsarea butoanelor „Instalează” sau „Deschide” nu face decât să direcționeze utilizatorul către reclame nedorite.

Phishing în aplicațiile PWA

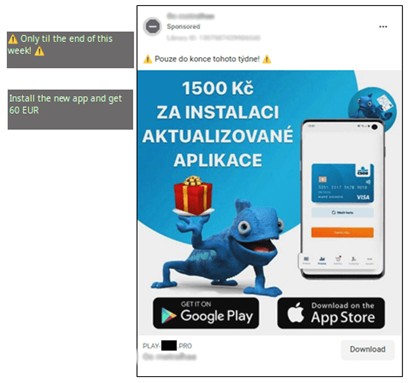

La mijlocul anului 2024, ESET Research a publicat o postare de blog despre un tip neobișnuit de campanie de phishing care viza utilizatorii de dispozitive mobile – clienți ai unei cunoscute bănci cehe. Această tehnică este demnă de amintit, deoarece exploatează o aplicație web progresivă (PWA, Progressive Web Application), facilitând instalarea unei aplicații de phishing de pe un site web terț, fără ca utilizatorul să fie nevoit să permită instalarea de aplicații din surse necunoscute.

Sursele inițiale ale acestei campanii includeau apeluri vocale automate, mesaje SMS și publicitate malițioasă pe rețelele sociale (malvertising), care în cele din urmă încurajau victimele să deschidă un URL de phishing care le redirecționa către o pagină falsă din Google Play Store pentru aplicația bancară vizată sau către un site web falsificat al aplicației.

Imaginea 9. Exemplu de reclamă malițioasă utilizată în aceste campanii

După ce vizitau aceste site-uri web false, utilizatorii de Android vedeau o reclamă pop-up care îi ademenea să instaleze aplicația malițioasă ce semăna cu aplicația bancară legitimă. Aplicația era, de fapt, creată cu tehnologia WebAPK, care permite crearea de aplicații web ce pot fi instalate pe dispozitivele Android ca și cum ar fi native sau legitime. Aceasta le permite utilizatorilor să instaleze PWA-uri pe ecranul principal al dispozitivului Android, fără a fi nevoie să folosească Google Play Store.

Campania NGate

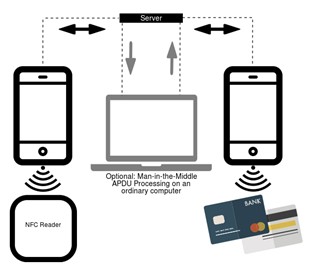

În timp ce monitorizau o campanie malițioasă care exploata Aplicațiile Web Progresive (PWA - Progressive Web Application) pentru a sustrage date de autentificare bancară de la ținte din Republica Cehă, cercetătorii ESET au descoperit un atac cu totul nou, legat de campania anterioară. În august 2024, ESET a publicat un articol pe blog despre aceeași grupare infracțională, care și-a îmbunătățit tehnicile pentru a permite retrageri neautorizate de la bancomate din conturile clienților a trei bănci cehe.

Imaginea 10. Arhitectura NFCGate (Sursa: https://github.com/nfcgate/nfcgate/wiki)

Mai întâi, infractorii cibernetici i-au păcălit pe utilizatori să creadă că ar comunica cu banca lor și i-au determinat să descarce și să instaleze o aplicație bancară falsă, care conținea un malware unic pe care ESET l-a denumit NGate. Malware-ul clonează datele de comunicație în câmp apropiat (NFC) de pe cardurile de plată ale victimelor folosind NGate și trimite aceste date către dispozitivul atacatorului. Acest dispozitiv poate apoi să imite cardul original și să retragă numerar de la bancomat.

Campania Nomani

În 2024, rețelele sociale au fost acaparate de noi reclame înșelătoare care promovau oportunități de investiții „secrete”, suplimente alimentare miraculoase și asistență juridică sau de aplicare a legii.

Pentru a face aceste oferte să pară credibile, infractorii cibernetici abuzează de mărcile unor companii locale și internaționale sau folosesc videoclipuri deepfake generate de AI, în care personalități celebre par să garanteze legitimitatea produselor promovate. Scopul principal al escrocilor este de a direcționa victimele către site-uri și formulare de phishing ce colectează informațiile lor personale.

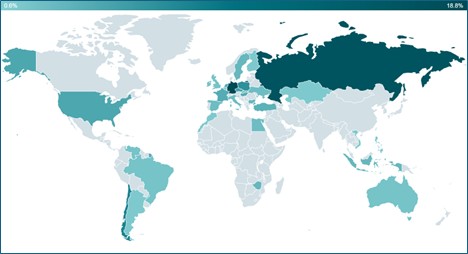

Campania Ghost Tap

La scurt timp după ce cercetătorii ESET au descoperit noua metodă de atac – NGate care sustrăgea date de comunicații în câmp apropiat (NFC) de pe cardurile de plată ale victimelor – infractorii cibernetici au îmbunătățit tehnica.

Folosind diverse trucuri de phishing, infractorii conving victimele să dezvăluie detaliile cardului de plată împreună cu un cod de unică folosință (OTP) folosit pentru confirmarea cardului într‑un portofel digital. Apoi, având la dispoziție datele cardului și codul, atacatorii înregistrează datele de autentificare furate în propriile lor portofele Apple sau Google (Apple Wallet/ Google Wallet), transferă aceste portofele „încărcate” pe alte dispozitive și efectuează plăți contactless frauduloase oriunde în lume.

Imaginea 11. Malware și escrocherii NFC pentru Android – distribuția geografică H1 2025

Rămâneți în siguranță cu ESET Mobile Security

ESET Mobile Security poate proteja utilizatorii împotriva unui spectru larg de amenințări pe mobil, inclusiv aplicații malițioase (provenite atât din surse terțe, prin side-loading, cât și din magazinele oficiale de aplicații), alte programe malware, amenințări ascunse în fișiere, link-uri de phishing și furt fizic.

ESET Mobile Security poate bloca:

Trojani care se deghizează în aplicații inofensive

Spyware care vă monitorizează în secret activitatea sau locația

Ransomware care vă blochează fișierele și cere o recompensă

Adware care vă bombardează cu ferestre pop-up intruzive

Phishing, smishing și link-uri de înșelătorie primite din notificări și aplicații sociale care încearcă să vă fure datele sensibile

Aplicații potențial nedorite (APN-uri) care pot compromite confidențialitatea sau performanța

Și multe altele...

Funcția de Protecție a Plății (Payment Protection)

Funcția adaugă un strat suplimentar de securitate aplicațiilor precum Google Pay sau aplicația dvs. de mobile banking. Când este activă, Protecția Plății împiedică aplicațiile malițioase să citească, să modifice sau să suprapună conținut peste aplicațiile dvs. protejate – contribuind astfel la prevenirea tentativelor de phishing și a scurgerilor de date.

Concluzii

Există două concluzii principale desprinse din aceste cazuri:

În primul rând, după cum se poate observa, o parte dintre aceste atacuri cibernetice și escrocherii pot fi depistate imediat, dacă utilizatorii sunt atenți și au cunoștințe de bază despre securitatea cibernetică. Blogurile de cercetare, precum cele menționate anterior, pot servi ca surse valoroase. Utilizatorii de Android ce rămân informați cu privire la programele malware nou descoperite și înșelătoriile emergente își pot spori nivelul de conștientizare a riscurilor, ceea ce le permite să se protejeze mai bine împotriva amenințărilor online viitoare.

În al doilea rând, anumite campanii malițioase sunt mai sofisticate și mai greu de detectat. În plus, infractorii cibernetici vizează adesea grupuri vulnerabile, inclusiv copii și persoane în vârstă, care pot fi mai puțin pregătite să facă față unor astfel de pericole. În orice caz, este întotdeauna recomandat să aveți o soluție de securitate cibernetică de încredere, cum ar fi ESET Mobile Security, care poate detecta și neutraliza aceste amenințări – în mod ideal înainte de a produce orice daună dispozitivului sau datelor dvs.

Lasa un comentariu