Iată ce trebuie să știți despre malware-ul ce vânează date valoroase – atât de abil, încât conduce clasamentul celor mai detectate infostealere din acest an. Infostealerele rămân una dintre cele mai persistente amenințări din peisajul digital actual. Sunt concepute pentru a extrage în tăcere informații valoroase – de obicei date de autentificare, detalii financiare sau legate de criptomonede – din sistemele compromise și pentru a le trimite atacatorilor. Și sunt foarte eficiente.

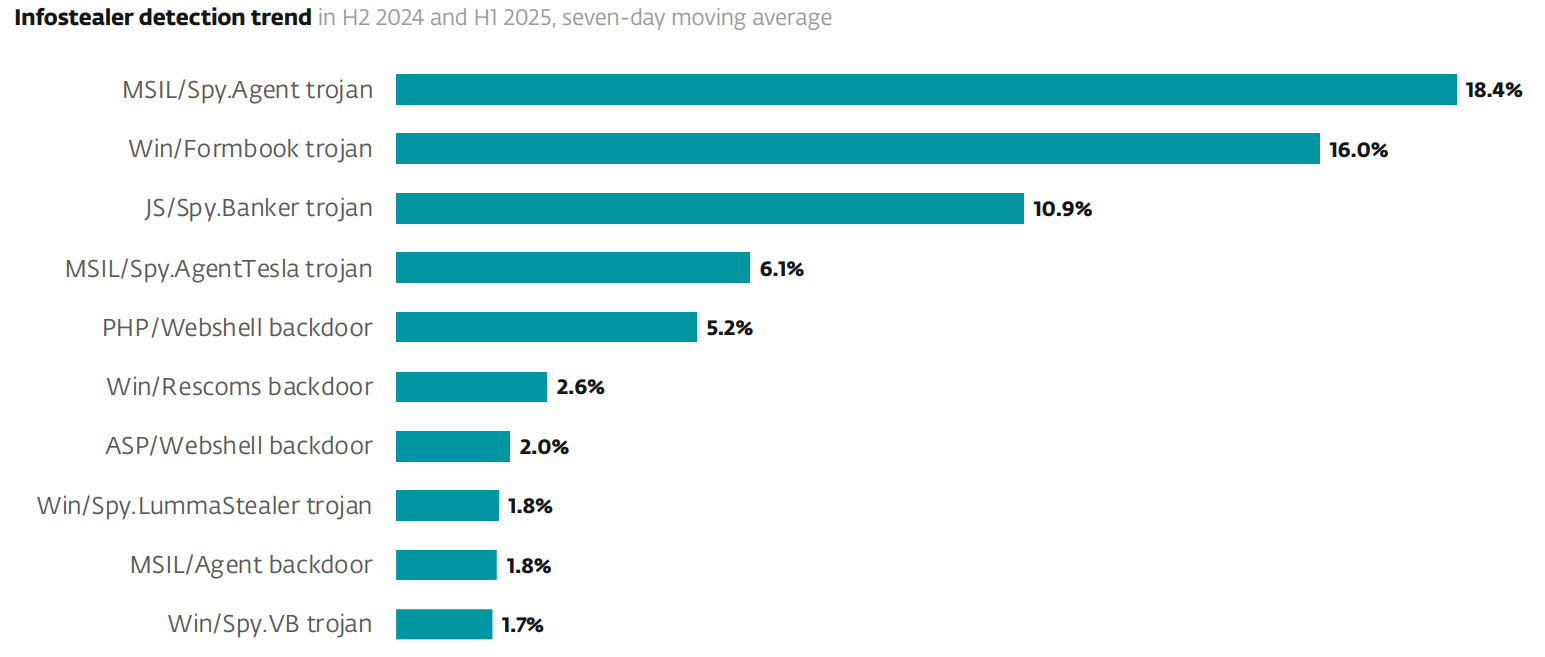

Cercetătorii ESET au monitorizat recent numeroase campanii în care un infostealer a reprezentat payload-ul final. Agent Tesla, Lumma Stealer, FormBook și HoudRAT continuă să se răspândească la scară largă, însă, potrivit ESET Threat Report H1 2025, un malware a ieșit clar în fața celorlalte în prima jumătate a anului: SnakeStealer.

O nouă amenințare prinde contur

Detectat de soluțiile ESET în principal sub denumirea MSIL/Spy.Agent.AES, SnakeStealer a apărut pentru întâia oară în 2019. Primele rapoarte l-au asociat cu o amenințare cunoscută inițial sub numele de 404 Keylogger sau 404 Crypter pe forumurile underground, înainte de a fi rebranduit sub numele actual.

Figura 1. Una dintre primele reclame pentru 404 Keylogger (sursă: habr.com)

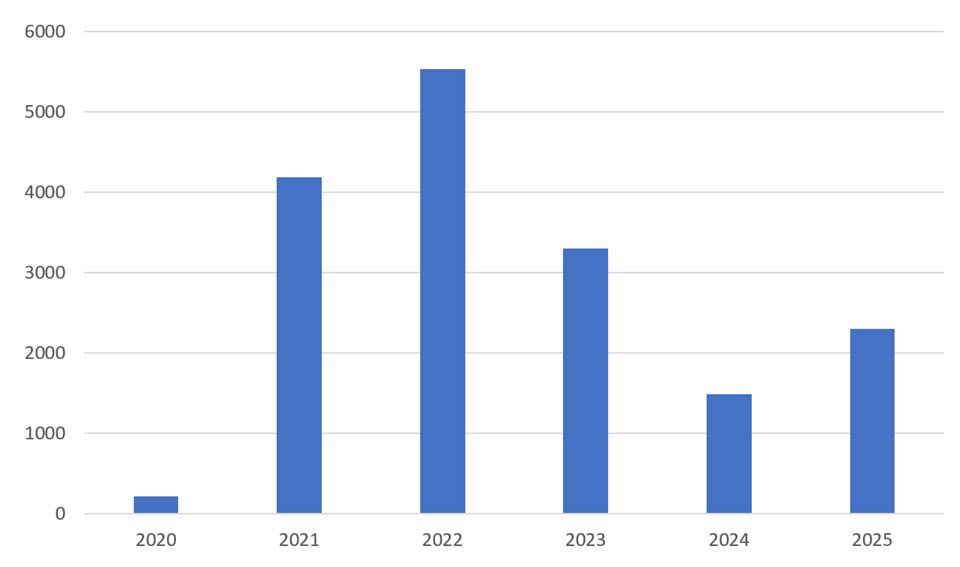

În primele sale variante, SnakeStealer folosea Discord pentru a găzdui fișierele malițioase, pe care victimele le descărcau fără să știe, după ce deschideau o anexă infectată dintr-un email. Deși găzduirea de malware pe platforme cloud legitime nu era o tactică nouă, utilizarea intensă a Discord a devenit rapid una dintre semnăturile sale distinctive. SnakeStealer a cunoscut primul episod major de activitate în 2020 și 2021, răspândindu-se la nivel global, fără o țintă geografică specifică.

Între timp, metodele de livrare au variat. Anexele de tip phishing rămân totuși vectorul principal, însă payload-ul malițios poate fi mascat în diverse forme, inclusiv în arhive ZIP protejate prin parolă, fișiere RTF manipulate, fișiere ISO sau PDF, sau chiar împachetat împreună cu alte programe malițioase. Ocazional, SnakeStealer se ascunde în software piratat sau în aplicații false, ceea ce arată că nu toate compromiterile încep cu un email malițios.

Figura 2. Hash-uri legate de SnakeStealer, raportate în funcție de an (sursa: MalwareBazaar)

Malware-ca-serviciu: un „model de afaceri” profitabil

Ca multe alte amenințări moderne, SnakeStealer urmează modelul malware-as-a-service (MaaS). Operatorii închiriază sau vând acces la malware, oferind suport tehnic și actualizări – facilitând astfel lansarea de campanii chiar și de către atacatori fără experiență.

Revenirea recentă a SnakeStealer nu este o coincidență. După ce Agent Tesla a început să decadă și să piardă suportul dezvoltatorilor, canalele subterane de pe Telegram au recomandat SnakeStealer ca succesor. Această recomandare, combinată cu comoditatea oferită de modelul său MaaS și infrastructura deja pregătită, a propulsat SnakeStealer în fruntea clasamentelor de detecție, fiind recent responsabil pentru aproape o cincime din detecțiile globale de infostealer monitorizate prin telemetria ESET.

Figura 3. SnakeStealer în fruntea clasamentelor de detecție (sursa: ESET Threat Report H1 2025)

Figura 3. SnakeStealer în fruntea clasamentelor de detecție (sursa: ESET Threat Report H1 2025)

Principalele caracteristici

SnakeStealer poate că nu aduce inovații majore, dar este bine pus la punct, fiabil și ușor de implementat. Oferă un set complet de capabilități tipice pentru malware profesional de tip infostealer, iar datorită modularității sale, atacatorii pot activa sau dezactiva funcții pentru a se potrivi nevoilor lor.

– Evitare: Pentru a nu fi detectat, SnakeStealer poate închide procesele asociate instrumentelor de securitate și analiză malware și poate verifica dacă rulează într-un mediu virtual (VM).

– Persistență: Modifică configurațiile de pornire Windows pentru a-și menține accesul pe sistemele compromise.

– Furtul datelor de autentificare: Extrage parolele salvate din browsere web, baze de date, clienți de email și de chat, inclusiv Discord, și rețele Wi-Fi.

– Supraveghere: Capturează datele din clipboard, face capturi de ecran și înregistrează tastele apăsate (keystrokes).

– Exfiltrare: Trimite datele sustrase prin FTP, HTTP, email sau boți Telegram.

Cum rămâneți în siguranță

Indiferent dacă sunteți utilizator individual sau companie, următorii pași vă pot ajuta să reduceți riscul atacurilor cu infostealere precum SnakeStealer:

– Fiți sceptic în privința mesajelor nesolicitate. Priviți anexele și link-urile, mai ales de la expeditori necunoscuți, drept posibile amenințări, chiar dacă par legitime. Verificați-le prin alte canale cu expeditorul.

– Mențineți sistemul și aplicațiile actualizate. Instalarea rapidă a patch-urilor pentru vulnerabilitățile cunoscute reduce riscul de compromitere prin breșe software.

– Activați autentificarea multi-factor (MFA) acolo unde este posibil. Chiar dacă parola dvs. este furată, MFA poate împiedica accesul neautorizat.

– Dacă suspectați o compromitere: schimbați toate parolele de pe alt dispozitiv sigur, revocați sesiunile active și monitorizați conturile în căutare de activități suspecte.

– Folosiți software de securitate fiabil pe toate dispozitivele, atât desktop, cât și mobile.

Concluzii

Ascensiunea SnakeStealer ne amintește cât de rapid se adaptează piața infracțiunilor cibernetice și reflectă un adevăr mai amplu despre peisajul actual al amenințărilor: criminalitatea cibernetică s-a industrializat. Această profesionalizare face ca furtul de date la scară largă să fie mai accesibil ca niciodată. Iar pe măsură ce un infostealer dispare, altul îi ia locul, folosind în mare parte aceleași tactici testate. Vestea bună este că practicile solide de securitate cibernetică vă pot proteja eficient.

Lasa un comentariu