De mult timp considerate o țintă preferată a infractorilor cibernetici, afacerile mici sunt mai predispuse să cadă victime atacurilor de tip ransomware decât marile companii.

Credeți că afacerea dvs. este prea mică pentru a fi vizată de șantaj digital? Mai gândiți-vă o dată. De fapt, dacă sunteți proprietarul unui IMM, ar fi mai bine să porniți de la premisa că sunteți o posibilă țintă. Datele Verizon arată că, în timp ce 39% dintre breșele de date din cadrul organizațiilor mari sunt cauzate de ransomware, cifra crește la 88% în cazul IMM-urilor. Marile companii pot fi mai dispuse să achite răscumpărări de ordinul milioanelor de dolari, însă acestea au, de regulă, și instrumentele și politicile necesare pentru a preveni, a detecta și a limita riscul de compromitere.

Între timp, IMM-urile, la fel ca marile corporații, depind în totalitate de datele și infrastructura lor IT pentru a funcționa. Amenințarea că vor pierde definitiv datele și vor închide afacerea a fost adesea un motiv serios pentru care au ales să plătească răscumpărarea, chiar și fără nicio garanție că vor recupera efectiv datele.

Pentru a înrăutăți situația, atacatorii caută mereu noi modalități de a forța plata, de exemplu prin atacuri de tip dublă extorcare, în care nu doar că fură date sensibile, dar le și criptează și amenință cu publicarea lor. Pe lângă furtul și amenințarea de a face publice sau de a șterge date interne sensibile, pot folosi și atacuri DDoS, plângeri către autorități de reglementare sau, în cazuri rare, chiar violență fizică. Potrivit Verizon, atacatorii își ajustează din mers cererile de răscumpărare pentru a crește șansele de plată.

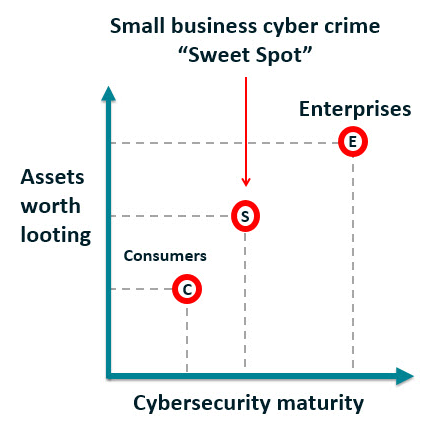

Pe scurt, IMM-urile insuficient apărate reprezintă o țintă tentantă pentru atacatori. Având mai multe active digitale și mai mulți bani decât consumatorii casnici, dar mai puține măsuri de securitate decât marile companii, aceste afaceri se află de mult timp într-un scenariu ideal pentru infractorii cibernetici. Vestea bună este că, dacă doriți să vă protejați datele și sistemele, este posibil fără a cheltui o avere.

Evoluția grupărilor de ransomware

Pentru a face față amenințării, trebuie să înțelegeți cine sau ce o alimentează și cum se transformă. Industrializarea infracționalității cibernetice prin modelul ransomware-as-a-service (RaaS) a simplificat accesul și a facilitat proliferarea ransomware-ului. În același timp, turnover-ul bandelor de ransomware continuă să fie ridicat, parțial datorită intensificării acțiunilor de neutralizare a lor. De îndată ce o grupare este destructurată, una nouă apare adesea cu tactici și instrumente similare sau diferite, în încercarea de a evita urmărirea. În plus, TTP-urile (tactici, tehnici și proceduri) care evoluează rapid fac și mai dificilă atenuarea riscului.

Pe de altă parte, rebrandingul ransomware-ului poate reflecta și dificultățile pe care multe grupări le întâmpină în obținerea de profit. Analiza numărului de plăți pentru răscumpărare în criptomonede arată o scădere de 35% între 2023 și 2024. Totuși, confruntate cu un număr mai mic de victime dispuse să plătească, grupările de ransomware par să se concentreze mai mult asupra celor care o fac. Un studiu susține că 55% dintre organizațiile care au plătit o răscumpărare anul trecut au făcut-o de mai multe ori, iar 29% au plătit de cel puțin trei ori.

Cum transformă AI ransomware-ul

Pe măsură ce tehnologia avansează, grupările de ransomware își schimbă strategiile pentru a-și spori șansele de succes. Metodele obișnuite de a obține acces inițial în rețelele victimelor rămân exploatarea vulnerabilităților, phishing-ul și compromiterea accesului de la distanță, de exemplu prin intermediul datelor de autentificare obținute de malware-ul infostealer. Totuși, instrumentele bazate pe AI ar putea crește șansele de reușită ale unui atac.

Centrul Național de Securitate Cibernetică din Marea Britanie (NCSC) a avertizat recent că, în următorii doi ani, utilizarea AI va duce la „o creștere a frecvenței și intensității amenințărilor cibernetice”. Căutarea de posibile victime, exploatarea vulnerabilităților și, în special, ingineria socială vor deveni mai accesibile și mai răspândite în lumea subterană a criminalității cibernetice.

Între timp, ESET a descoperit recent ceea ce se crede a fi primul ransomware din lume alimentat de AI, „PromptLock”. Acesta folosește un model legitim de la OpenAI pentru a genera scripturi malițioase. „Perspectiva apariției unui malware bazat pe AI care poate, printre altele, să se adapteze mediului și să își schimbe tacticile în timp real, reprezintă o nouă frontieră în domeniul atacurilor cibernetice”, avertizează ESET.

Un alt raport ESET evidențiază și alte evoluții noi, inclusiv apariția „EDR killers” – programe concepute pentru a opri, a bloca sau a paraliza instrumentele de detecție și răspuns la nivel de endpoint (EDR) instalate pe sistemele victimelor. De asemenea, s-a observat că grupările folosesc tactici de inginerie socială denumite „ClickFix” pentru a păcăli utilizatorii să instaleze malware pe computerele lor.

Cum vă protejați afacerea

Câteva IMM-uri au învățat din proprie experiență ce se poate întâmpla în urma unui atac ransomware. Deși se afla deja sub presiune financiară înainte de atacul din 2023, firma britanică de logistică KNP a intrat ulterior în procedura de administrare judiciară, cu pierderea a 700 de locuri de muncă.

Pentru a preveni ca afacerea dvs. să ajungă în aceeași situație, adoptați o abordare axată pe prevenție prin:

– Implementarea unui sistem robust de gestionare a patch-urilor pentru a vă asigura că vulnerabilitățile considerate cele mai riscante sunt remediate, cu scopul de a limita și mai mult posibilitatea accesului inițial și a mișcării laterale.

– Actualizarea politicilor și a instrumentelor de gestionare a identității și accesului (identity and access management, IAM), în conformitate cu abordarea Zero Trust. Aceasta înseamnă asumarea riscului de încălcare a securității, verificarea continuă a utilizatorilor, politici de privilegii minime și autentificare multifactor.

– Asigurarea instalării unui software de securitate de la un furnizor de încredere pe toate dispozitivele, de la endpoint-uri și servere până la laptopurile angajaților care lucrează de la distanță.

– Realizarea copiilor de siguranță pentru fișierele sensibile, în conformitate cu cele mai bune practici din industrie, astfel încât, chiar și în cazul criptării acestora, datele să poată fi restaurate, reducând pârghiile de șantaj ale atacatorilor.

– Elaborarea unui plan de răspuns la incidente, în colaborare cu principalii factori de decizie din întreaga organizație. Planul trebuie, de asemenea, testat periodic pentru a confirma eficiența sa și pentru a asigura accelerarea procesului de izolare în urma unei intruziuni.

– Monitorizarea continuă a rețelelor, endpoint-urilor și a altor componente ale mediului IT pentru identificarea semnalelor de comportament suspect. Aceste semne de avertizare timpurii contribuie la reducerea timpului de persistență al atacatorilor în infrastructură.

– Actualizarea programelor de instruire și conștientizare pentru a include exerciții de simulare care prezintă cele mai recente tactici de phishing, inclusiv atacurile bazate pe voce (vishing). Angajații reprezintă atât cel mai valoros atu al organizației, cât și cea mai vulnerabilă verigă.

Este important să evaluați corect activele, resursele și riscurile, inclusiv cele provenite din lanțurile de aprovizionare. Păstrați un inventar al tuturor instrumentelor utilizate de organizația dvs., fie ele open-source sau proprietare standard. În sens mai larg, vizibilitatea asupra activelor este fundamentul oricărui program de gestionare a riscurilor. Cu alte cuvinte, atacatorii vânează adesea punctele nevralgice. Dacă nu știți că un sistem există sau ce date conține, nu îl puteți proteja.

Așa cum a evidențiat studiul ESET SMB Digital Security Sentiment 2022, numeroase IMM-uri sunt din ce în ce mai conștiente de riscurile generate de ransomware și de alte amenințări la adresa afacerii lor, însă nu au suficientă încredere în nivelul de expertiză cibernetică internă. Prin urmare, este firesc ca multe dintre ele – în special cele cu resurse limitate – să apeleze din ce în ce mai mult la servicii de Managed Detection and Response (MDR), externalizând monitorizarea către un partener specializat care desfășoară activități de threat hunting, detecție și răspuns 24/7/365. Această abordare reduce povara operațională asupra echipei interne și, în același timp, asigură identificarea, izolarea și eliminarea rapidă a oricărei activități ransomware. Actorii ransomware trebuie neutralizați înainte de a avea ocazia să producă daune.

Lasa un comentariu